Orijinal Gootloader kötü amaçlı yazılımı, fidye yazılımı bağlı kuruluşları da dahil olmak üzere çok sayıda tehdit grubu tarafından ve SystemBC ve IcedID gibi ek yüklerde kullanıldı.

IBM X-Force, kötü şöhretli sistemin yeni bir versiyonunu keşfetti Gootloader kötü amaçlı yazılımı, GootBot olarak adlandırıldı. Bu kötü amaçlı yazılım, kurumsal ağlarda kampanyanın tespit edilmesini veya engellenmesini zorlaştıran gizli yanal hareketler gerçekleştirir.

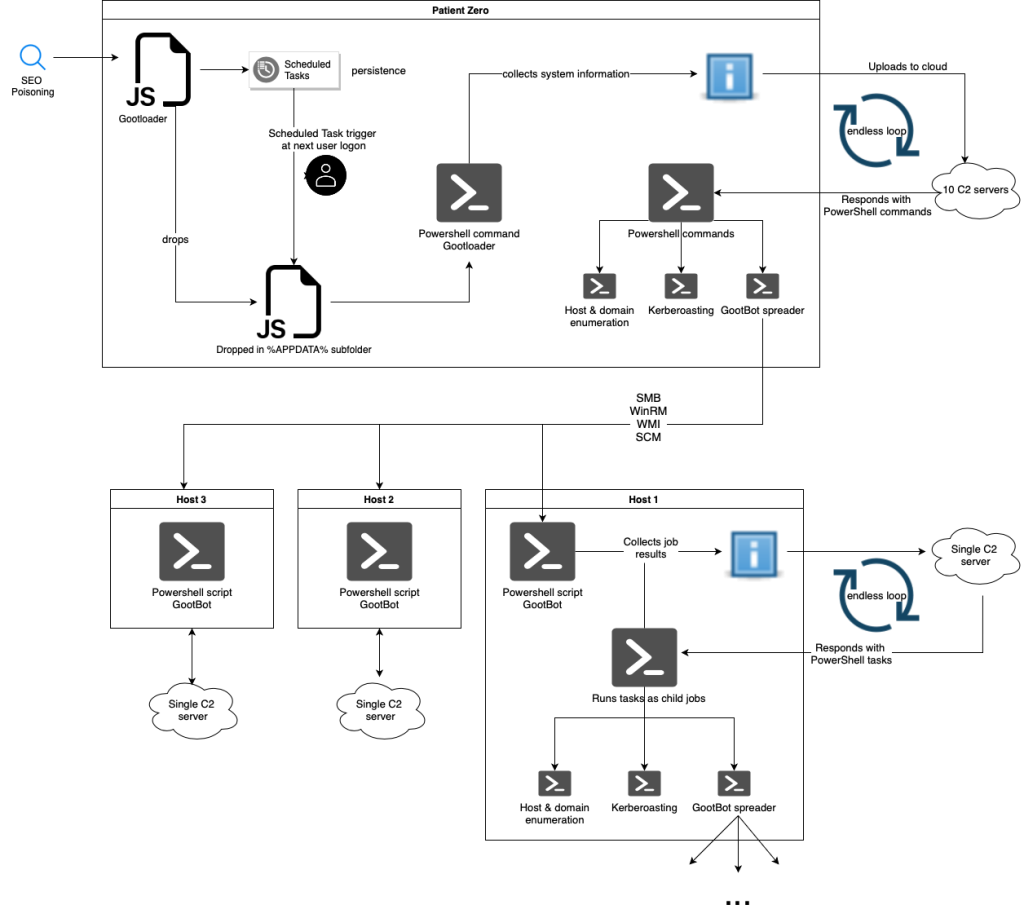

Göre Blog yazısı Golo Mühr ve Ole Villadsen tarafından yazılan Gootloader grubu, C2 iletişimi kurmak için RDP veya CobaltStrike gibi hazır araçları kullanarak tespitten kaçınmak için bu saldırı zincirinin sonraki aşamalarında özel botlarını uyguluyor.

Gootloader kötü amaçlı yazılımı başlangıçta yalnızca bir başlangıç erişim aracı olarak kullanıldı ve zaman içinde hafif, gizlenmiş bir PS komut dosyası olan GootBot’u içerecek şekilde önemli ölçüde gelişti. Gootloader bulaşmasından sonra indirilir ve şifrelenmiş PowerShell komut dosyaları aracılığıyla C2 aracılığıyla komutlar alır.

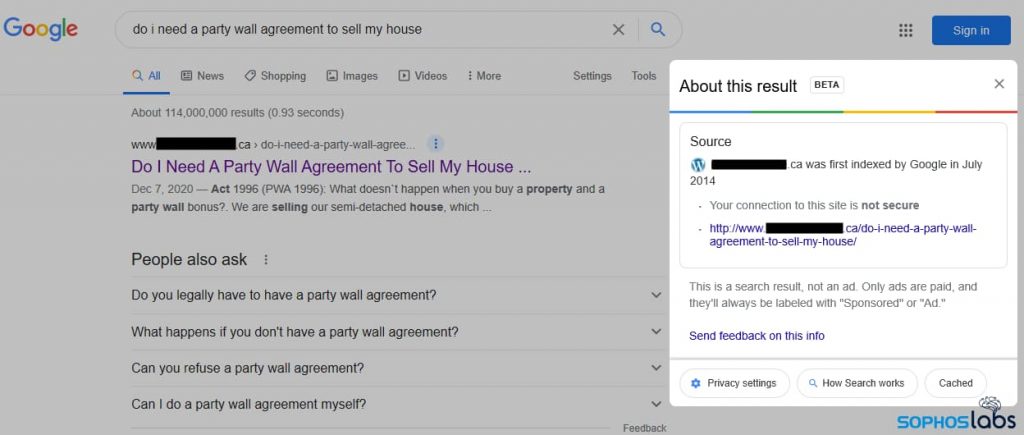

Bilginiz olsun, Gootloader grubu (diğer adıyla UNC2565 veya Hive0127) ilk olarak 2014 yılında ortaya çıktı ve daha çok SEO zehirleme tekniklerine odaklandı ve Gootkit tabanlı Gootloader kötü amaçlı yazılımını dağıtmak için WordPress web sitelerinin güvenliğini ihlal etti. Tanium’un uç nokta güvenlik araştırması direktörü Melissa Bischoping, bunun nasıl olduğunu açıkladı SEO zehirlenmesi İşler.

“SEO zehirlenmesi, anahtar terimler için arama sonuçlarını manipüle ederek kullanıcıları kötü amaçlı yüklere yönlendiriyor. Güvenlik farkındalığı eğitimlerinin çoğu, ağırlıklı olarak kimlik avı ve saldırganın kullanıcıya bir şeyler gönderdiği diğer yöntemlere odaklanır. İnsanların arama sonuçlarındaki en üst sıralamalara yerleştirdikleri yanlış bir güvenlik duygusu ve adres çubuğundaki kilidin bir sitenin güvenli olduğu anlamına geldiğine dair modası geçmiş bir zihniyet var.”

Hackread.com, Gootloader grubunun ortaya çıkışından bu yana faaliyetlerini takip ediyor. Grup, yasal sözleşmelerle ilgili sorgular yapmak, okunaklı görünen web siteleri oluşturmak ve bunları arama sonuçlarının ilk sayfasında konumlandırmak gibi konularda sıklıkla işle ilgili çevrimiçi arama yapanları hedef alıyor. Kullanıcı sayfayı ziyaret ettiğinde, onları zararsız ve sorgularıyla alakalı görünen ancak aslında Gootloader kötü amaçlı yazılımı içeren arşiv dosyalarını indirmeye ikna ederler.

Mart 2021’de Sophos siber güvenlik firması onaylanmış Gootloader’ın ilk erişim noktası olarak hizmet vermekten karmaşık bir yükleyici çerçevesine dönüştüğü ve dağıtım yönteminin Gootkit kötü amaçlı yazılım ailesinin ötesine genişlediği ortaya çıktı. İlk erişim noktası olarak Gootloader kötü amaçlı yazılımı, fidye yazılımı bağlı kuruluşları da dahil olmak üzere çok sayıda tehdit grubu tarafından ve SystemBC ve IcedID gibi ek verilerde kullanıldı.

GootBot yeni bir Gootloader çeşididir. Tek bir C2 sunucu adresini kapsülleyen bir PowerShell yüküdür. Dizeleri, hafif bir şaşırtmaca sağlamak için bir yedek anahtar kullanır. Kötü amaçlı yazılım, tıpkı Gootloader gibi, C2 sunucusuna bir GET isteği göndererek PowerShell görevlerini talep ediyor ve Base64 kodlu bir veri yükü içeren bir dize alıyor.

Kodun son 8 hanesi görevin adıdır. Daha sonra yükün kodunu çözer ve çalıştırmadan önce onu komut dosyası bloğuna enjekte eder. Yük, 60 saniyelik varsayılan işaret aralığını koruyarak eşzamansız olarak çalışır. Bir C2 görevi aldığında bir sonraki döngü yinelemesi başlar ve tamamlanan işler için sonuçlar döndürülür.

X-Force araştırmacıları, GootBot’un ağ içinde yanal hareket için tasarlandığını belirtti. C2 altyapısı, dağıtım için her biri benzersiz bir C2 adresine sahip çok sayıda GootBot yükünü hızlı bir şekilde oluşturabilir ve aynı ana bilgisayarın birden fazla bulaşmasına neden olabilir. Ayrıca bir keşif komut dosyası çalıştırır ve ana bilgisayar için benzersiz bir GootBot kimliği içerir.

Bu etkili kötü amaçlı yazılım, saldırganların ele geçirilen ağ üzerinden hızla yayılarak ek kötü amaçlı yazılım dağıtmasına olanak tanır. Gootloader’ın aksine GootBot, etki alanı denetleyicisine ulaşmak için virüslü etki alanları üzerinden yayılır. Bu, Gootloader operatörlerinin saldırı taktiklerinde bir değişikliğe işaret ediyor ve Gootloader tabanlı fidye yazılımı ortaklık faaliyetleri de dahil olmak üzere istismar sonrası aşamaların başarı oranını artırıyor.

Kötü amaçlı yazılım, kayıt defteri anahtarından etki alanı kullanıcı adını ve işletim sistemi ayrıntılarını çıkarma yeteneğine sahiptir, 64bit mimari algılanırsa x86 dir ve int ptr boyutunu kontrol eder ve kayıt defterinden ve ENV var, SID, yerel IP adresinden etki alanı denetleyicileri hakkında bilgi alır, ana bilgisayar adı ve çalışan işlemler. Veriler belirtilen kimlikle biçimlendirilir.

GootBot versiyonunun ortaya çıkışı, saldırganların fark edilmemek ve ağ boyunca yatay olarak yayılmak için karmaşık yöntemler kullandıklarını gösteriyor. Yanal hareket komut dosyaları, yükü diğer ana bilgisayarlara yaymak için WinRM, SMB ve WinAPI çağrıları gibi çeşitli teknikler aracılığıyla mümkündür.

Kuruluşların, tehdidi önlemek için uç nokta algılama ve yanıt (EDR) çözümleri ve yazılımı düzenli olarak güncelleme dahil olmak üzere gelişmiş güvenlik mekanizmalarını uygulaması gerekir. Bugcrowd siber güvenlik firmasının kurucusu ve baş strateji sorumlusu, Casey Ellisgüncel Gootloader kampanyasıyla ilgili olarak Hackread.com ile aşağıdaki açıklamayı paylaştı.

“Tüm bunlar bana çok organize ve düşünceli bir ilk erişim komisyoncusu (IAB) olarak geliyor. Kötü niyetli SEO’nun su kuyusu tarzı dağıtımı özellikle hedeflenmemiştir, ancak bir IAB’nin fırsatçı saldırı modeline oldukça iyi uymaktadır. Savunmacılar için, organize siber suçların gelişmeye, katmanlaşmaya ve olgunlaşmaya devam ettiğini ve tehdit aktörlerinin davranışlarının artık bu tür uzun ve geniş oyunları da içerdiğini hatırlamak önemli.”

Keeper Security’nin CEO’su ve kurucu ortağı, Darren GuccioneHackread.com ile paylaşılan özel bir açıklamada, masum kullanıcıların orijinal ve uydurma arama sonuçları arasında ayrım yapmasının zor olduğunu, bunun da SEO zehirlenmesini bu kadar başarılı kıldığını belirtti.

“SEO (Arama Motoru Optimizasyonu) ve SEO zehirlenmesi de dahil olmak üzere SEO ile ilgili saldırı vektörleri konusunda eğitim almamış masum insanlar, genellikle alan adı ve görüntülenen logolar gibi aşina oldukları arama sonuçları sayfasının estetiğine odaklanıyor. Tehdit aktörleri, insanları tehlikeli bir bağlantıya tıklamaya veya Gootloader veya diğer kötü amaçlı yazılımları cihazlarına indirebilecek sahte bir siteyi ziyaret etmeye ikna etmek için genellikle “Resmi Web Sitesi” gibi bir dil kullanır.”

Ancak Guccione, bazı incelemelerin kötü amaçlı web sitelerini tespit etmede yararlı olabileceğini söyledi. “Sahte veya sahte web siteleri genellikle resmi şirket adından farklı bir web sitesi adresine sahip olacak ve ayrıca meşru web sitesininkinden farklı alan adı uzantıları da kullanabilecektir. Popüler web sitelerinin çoğunluğu .com alan adı uzantısını kullanıyor” diye açıkladı Guccione.

“Bir siteyi ziyaret ederseniz, alan adının kendisine özellikle dikkat edin ve normal arama etkinliğinize göre anormal derecede uzun veya tanınamaz görünüyorsa, onu yok saymak ve herhangi bir bağlantıya tıklamamak en iyisidir. Bir sitenin güvenli olup olmadığını belirlemek için Google Şeffaflık Raporu gibi çevrimiçi araçlar da kullanılabilir.”

ALAKALI HABERLER

- Google Algoritma Güncellemeleri ve SEO Stratejileri

- SEO Web Sitesi Güvenliğini Artırmaya Nasıl Yardımcı Olabilir?

- Arama Sonuçlarında Google’ın Dizine Eklediği Bard AI Kullanıcı Sohbetleri Hazinesi

- Reklam engelleyici Chrome uzantısı AllBlock, Google aramalarına reklam ekledi

- Google arama sonuçlarını değiştiren kötü amaçlı Chrome ve Edge uzantıları