Cyble’daki siber güvenlik araştırmacıları, kimlik bilgileri hırsızlığı taktiklerinde önemli bir evrimi temsil eden kapsamlı bir kimlik avı kampanyasını ortaya çıkardı. Orta ve Doğu Avrupa’daki birçok sektördeki kuruluşları hedef alan operasyon, harici barındırma altyapısı gerektirmeyen HTML eklerini kullanarak geleneksel e-posta güvenlik önlemlerini atlıyor.

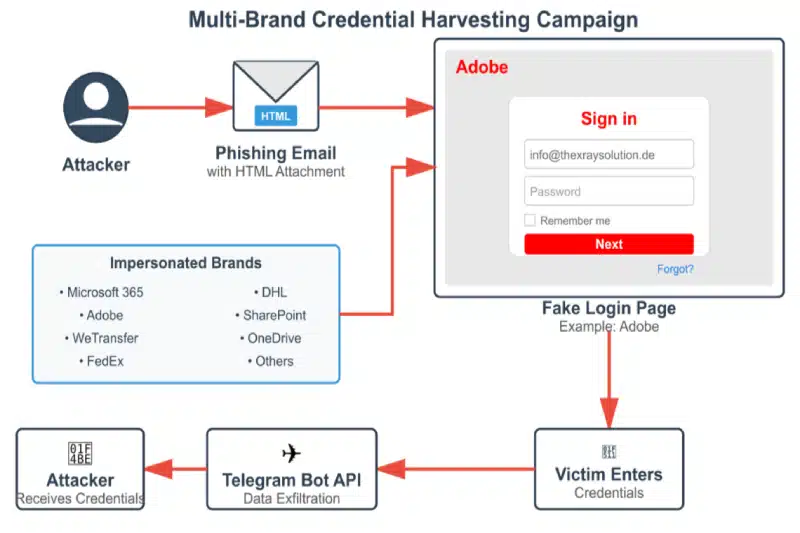

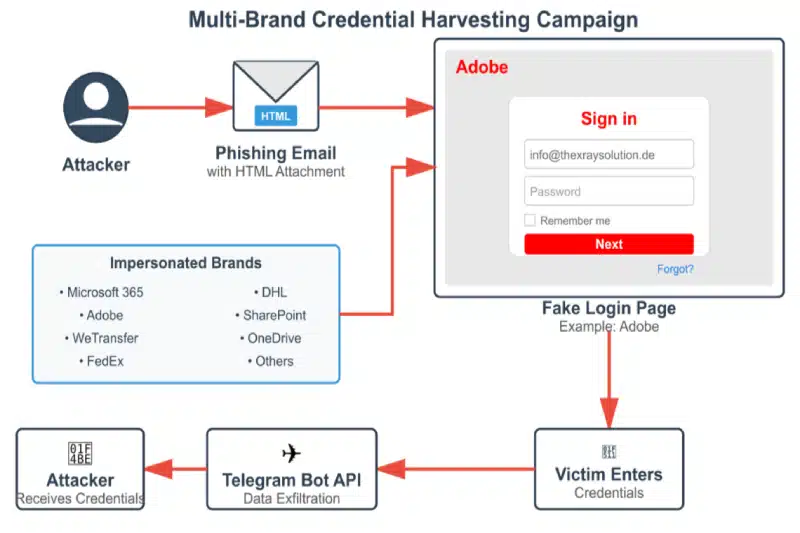

Şüpheli URL’lere veya güvenliği ihlal edilmiş sunuculara dayanan geleneksel kimlik avı saldırılarının aksine, bu kampanya, kötü amaçlı JavaScript’i doğrudan görünüşte meşru iş belgelerinin içine yerleştirir. Kurbanlar, teklif talebi (RFQ) veya fatura görünümüne bürünmüş bu HTML eklerini açtıklarında, Adobe, Microsoft, FedEx ve DHL gibi güvenilir markaların kimliğine bürünen ikna edici oturum açma arayüzleriyle karşı karşıya kalıyorlar.

Saldırı Nasıl Çalışır?

Saldırı zinciri, rutin iş yazışmaları gibi görünen hedefli e-postalarla başlar. HTML ekleri, meşru görünmek ve temel güvenlik filtrelerinin tetiklenmesini önlemek için “RFQ_4460-INQUIRY.HTML” gibi RFC uyumlu dosya adlarını kullanır.

Dosya açıldığında, genellikle Adobe stiliyle markalanmış, ortalanmış bir oturum açma kipine sahip bir faturanın veya belgenin bulanık bir arka plan görüntüsü görüntülenir. Kurban, belgeyi görüntülemek için kimlik doğrulaması yapması gerektiğine inanarak e-posta ve şifre bilgilerini giriyor.

Perde arkasında yerleşik JavaScript bu verileri yakalıyor ve bunu Telegram Bot API’si aracılığıyla anında saldırganın kontrolündeki Telegram botlarına aktarıyor. Bu yaklaşım, geleneksel komuta ve kontrol altyapısına olan ihtiyacı ortadan kaldırarak operasyonun tespit edilmesini ve kesintiye uğramasını zorlaştırıyor.

Cyble Araştırma ve İstihbarat Laboratuarları (CRIL) ekibi şöyle açıklıyor: “Gelişmişlik, yalnızca teknik uygulamada değil, aynı zamanda birden fazla güvenlik katmanını nasıl atlattığında da yatıyor.” HTML dosyalarının kendi kendine yeten yapısı, ilk e-posta taraması sırasında şüpheli harici bağlantılar için uyarıları tetiklemedikleri anlamına gelir.

Teknik Gelişmişlik

Birden fazla örneğin analizi, saldırı metodolojisinin devam eden gelişimini ve iyileştirilmesini ortaya koyuyor. Önceki sürümler temel JavaScript kullanıyordu; daha yeni örnekler ise gizleme ve gelişmiş adli tıp önlemleri için CryptoJS AES şifrelemesini uyguluyordu.

Gelişmiş örnekler, F12 geliştirici araçlarını devre dışı bırakarak, sağ tıklama bağlam menülerini engelleyerek, metin seçimini engelleyerek ve Ctrl+U (kaynağı görüntüle) ve Ctrl+Shift+I (öğeyi denetle) gibi klavye kısayollarını engelleyerek yaygın araştırma tekniklerini engeller. Bu önlemler, güvenlik araştırmacılarının ve adli tıp araştırmacılarının analiz çabalarını önemli ölçüde karmaşık hale getiriyor.

Kötü amaçlı yazılım ayrıca, sahte “geçersiz oturum açma” hata mesajları görüntülerken kurbanları kimlik bilgilerini birden çok kez girmeye zorlayan ikili yakalama mekanizmaları da kullanıyor. Bu, yasal bir kimlik doğrulama hatası yanılsamasını korurken çalınan verilerin doğruluğunu sağlar.

Örnekler, kimlik bilgilerinin ötesinde, kurban IP adresleri (api.ipify.org gibi hizmetleri kullanan), kullanıcı aracısı dizeleri ve sonraki saldırılar için değerli olabilecek diğer çevresel veriler dahil olmak üzere ek istihbarat toplar.

Ölçek ve Hedefleme

CRIL’in araştırması, her biri farklı tehdit aktörleri veya grupları tarafından işletilen “garclogtools_bot”, “v8one_bot” ve “dollsman_bot” gibi adlandırma kurallarına sahip çok sayıda aktif Telegram botu tespit etti. Merkezi olmayan altyapı, ya birden fazla siber suçlu grubu arasındaki işbirliğini ya da kimlik avı araç seti oluşturucularının yaygın olarak kullanılabilirliğini akla getiriyor.

Kampanya öncelikle Çek Cumhuriyeti, Slovakya, Macaristan ve Almanya’daki imalat, otomotiv, devlet kurumları, enerji hizmetleri, telekomünikasyon ve profesyonel hizmetler dahil olmak üzere etkilenen sektörlerin yer aldığı kuruluşları hedefliyor. Coğrafi yoğunlaşma ve endüstri seçimi, bölgesel iş uygulamalarına dayalı dikkatli keşif ve hedeflemeyi gösterir.

Tehdit aktörleri, Telekom Deutschland kimliğine bürünme için Almanca dildeki varyantları ve diğer hedefler için İspanyolca dildeki şablonları kullanarak yaklaşımlarını farklı pazarlara göre özelleştiriyor. Modüler şablon sistemi, kampanya geliştikçe yeni marka çeşitlerinin hızlı bir şekilde devreye alınmasını sağlar.

Tespit ve Savunma

Güvenlik ekipleri, meşru platformların yenilikçi kullanımı nedeniyle bu tehdidi tespit etmede zorluklarla karşılaşıyor. Şüpheli URL’ler veya bilinen kötü amaçlı etki alanları gibi geleneksel göstergeler, saldırı altyapısı HTML eklerinden ve Telegram’ın meşru API’sinden oluştuğunda geçerli değildir.

Cyble, kuruluşların çeşitli savunma önlemleri almasını tavsiye ediyor. Güvenlik operasyon merkezleri, son kullanıcı cihazlarından api.telegram.org’a yapılan olağandışı bağlantıları, özellikle de normal iş operasyonlarında gerçekleşmeyecek POST isteklerini izlemelidir. Uç noktalardan api.ipify.org ve ip-api.com gibi üçüncü taraf hizmetlere giden ağ trafiği de araştırmayı tetiklemelidir.

E-posta güvenlik politikaları, HTML eklerini, ek inceleme gerektiren yüksek riskli dosya türleri olarak ele almalıdır. Kuruluşlar, Telegram Bot API’sine veya benzer genel mesajlaşma platformlarına referanslar içeren HTML eklerini işaretleyen içerik denetimini uygulamalıdır.

Son kullanıcılar için kılavuz basit olmaya devam ediyor: İstenmeyen HTML eklerine, özellikle de belgeleri görüntülemek için kimlik bilgisi girişi isteyen eklere karşı son derece dikkatli olun. Beklenmeyen herhangi bir kimlik doğrulama isteği, kimlik bilgileri girilmeden önce bağımsız kanallar aracılığıyla doğrulanmalıdır.

Cyble, GitHub deposunda belirli bot belirteçleri, ek kalıpları ve YARA algılama kuralları da dahil olmak üzere tam güvenlik ihlali göstergelerini yayınlayarak güvenlik ekiplerinin kendi ortamlarındaki güvenlik ihlali işaretlerini bulmasına ve önleyici kontroller uygulamasına olanak tanıdı.