Kerberoasting saldırıları BT uzmanları için kalıcı bir baş ağrısı olmaya devam ediyor ve bilgisayar korsanlarının ayrıcalıkları artırmasına ve Active Directory (AD) ortamınızın en yüksek düzeylerine erişmesine olanak tanıyor. Ancak güçlü parolalar, şifreleme ve siber güvenlik politikaları uygulayarak suçluları daha başlamadan engelleyebilirsiniz.

Kerberoasting terimi, Microsoft’un AD’sinin belirli kaynaklara erişim isteyen bilgisayarların veya kullanıcıların kimliğini doğrulamak için kullandığı kimlik doğrulama protokolü olan ‘Kerberos’u ifade eder.

Saldırının gücü tırmandırıcı doğasında yatıyor. Bir siber suçlu, AD’deki herhangi bir standart Windows kullanıcı hesabından yararlanarak işe başlayabilir ve bu hesaplara kötü amaçlı yazılım, kimlik avı vb. gibi olağan suç teknikleri aracılığıyla erişebilir.

Ancak saldırganın asıl hedefi, Hizmet Asıl Adı (SPN) ile tanımlanabilen ‘hizmet hesaplarını’ hedeflemektir. Bunlar, Windows hizmetlerini çalıştıran ve genellikle normal kullanıcılar tarafından kullanılmayan hesap türleridir.

Hizmet hesapları bilgisayar korsanları için caziptir çünkü genellikle hizmetler genelinde üst düzey izinler ve hatta bazı durumlarda etki alanı yöneticisi erişimi içerirler.

Kerberoasting Active Directory’de nasıl çalışır?

Peki bir saldırgan normal kullanıcı hesabından hizmet hesabına nasıl atlar? Tehlike, sistemin Kerberos içindeki bilet verme mekanizmasında yatmaktadır.

Kerberos protokolü, kullanıcı kimlik doğrulama durumunu ‘hizmet bileti’ adı verilen bir mesajla iletir. AD hesabına sahip her kullanıcı, bilet verme hizmetinden (TGS) AD’deki herhangi bir hizmet hesabına bilet talep edebilir. Bu, saldırganın kontrolü altındaki normal kullanıcı hesabını kullanarak bir SPN’ye bağlı bir hizmet bileti talep edebileceği anlamına gelir.

Bilgisayar korsanları, SecureAuth Corporation’ın GetUserSPNs.py veya Ghost Pack’in Rubeus’u gibi ücretsiz, açık kaynaklı araçları kullanarak bu tür hesapları oldukça kolay bir şekilde tespit edebilir. Bu araçlar aynı zamanda bu hizmet hesaplarıyla ilişkili geçerli bir bileti otomatik olarak talep edebilir.

Her bilet, hedef hesabın parolasının karma değeriyle şifrelenir: SPN’ye bağlı parola. Saldırgan, bileti çevrimdışına alır ve şifre karmasını boş zamanlarında kırmak için kaba kuvvet tekniklerini kullanır, böylece hizmet hesabını ve bununla ilgili tüm erişimi, oradan ölçeklendirme olanağıyla birlikte ele geçirebilir.

Verizon’un Veri İhlali Araştırma Raporu, çalınan kimlik bilgilerinin ihlallerin %44,7’sinde rol oynadığını ortaya çıkardı.

Active Directory’yi uyumlu parola politikalarıyla, güvenliği ihlal edilmiş 4 milyardan fazla parolayı engelleyerek, güvenliği artırarak ve destek sorunlarını ortadan kaldırarak zahmetsizce koruyun!

Ücretsiz deneyin

Daha güçlü güvenlik için şifre öncelikleri

Hesaplar düzgün bir şekilde korunsaydı bunların hiçbiri mümkün olmazdı: Bilgisayar korsanı bir bilete ulaşıp onu çevrimdışına alsa bile, en yüksek düzeyde şifreleme ve şifre karmaşıklığı, bilet karmasını kırma çabalarını boşa çıkaracaktı.

O halde atılacak ilk adım, kullandığınız şifreleri denetleyerek Kerberoasting dünyasında amaca uygun olduklarından emin olmaktır.

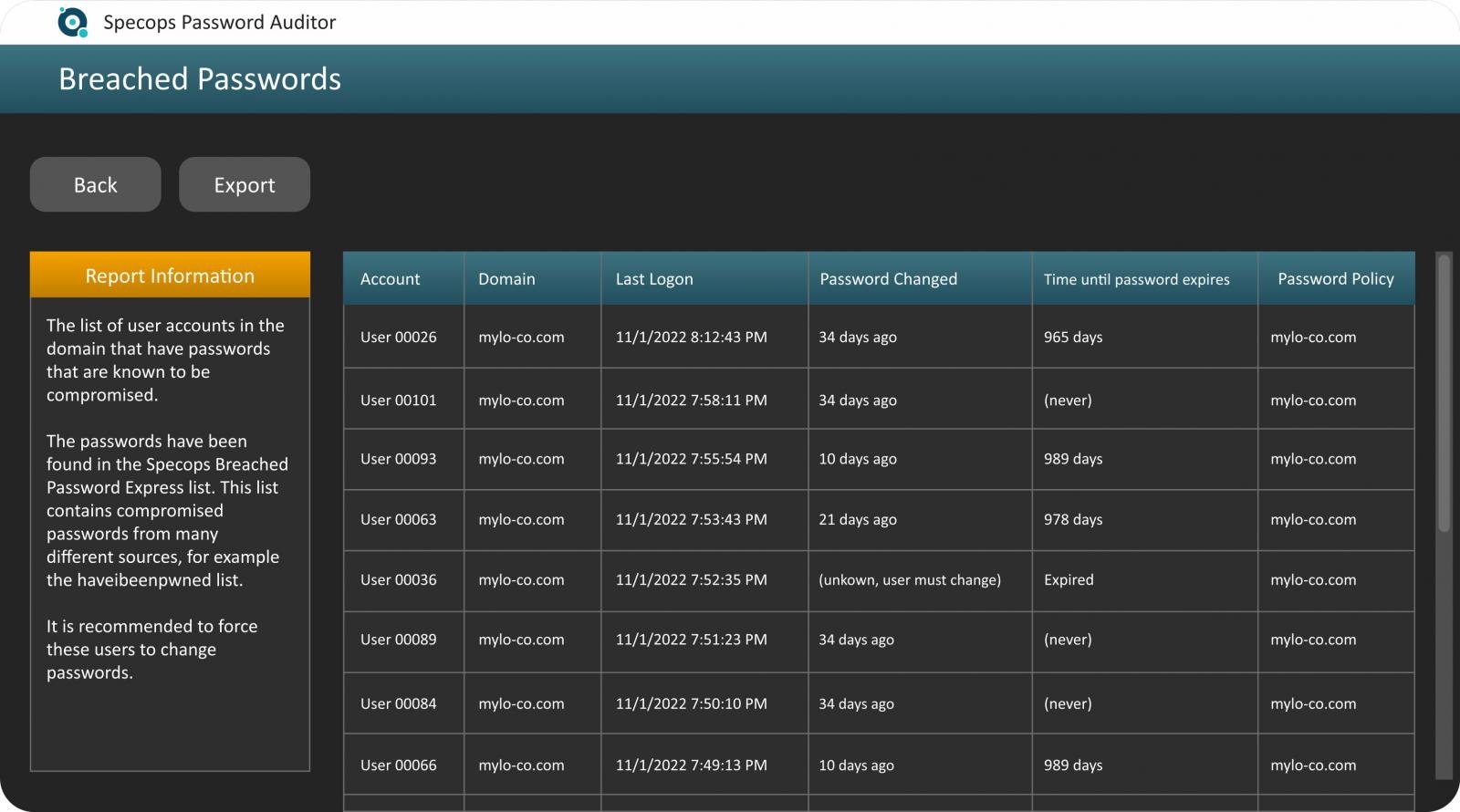

Specops Password Auditor gibi araçlar, AD’nizi parolayla ilgili güvenlik açıklarına karşı tarayarak burada önemli bir rol oynayabilir. Bu üç temel düzeyde çalışır:

- AD hesaplarını denetleyin: Kullanıcı hesaplarını 1 milyar güvenlik açığına sahip parolaya karşı kontrol edin, saldırganlar tarafından hedef alınabilecek zayıf parolaları tarayın ve alanınızı eski veya etkin olmayan ayrıcalıklı hesaplara karşı denetleyin.

- Parola raporlarıyla riski analiz edin: Politikalarınızın kullanıcıları güvenli parolalar oluşturmaya yönlendirdiğinden emin olun. Süresi dolmuş, aynı veya boş parolalara sahip hesapları tespit edin ve politikalarınızın kaba kuvvet saldırılarına karşı etkinliğini ölçün.

- Şifre politikalarını uyumluluk standartlarıyla uyumlu hale getirin: Şifre politikalarınızı en iyi standartlarla karşılaştırın ve siber güvenlik ve gizlilik düzenlemelerine uyup uymadığınızı kontrol edin.

Kerberoasting’in tespit edilmesi neden zordur?

Zeki suçluların AD mimarisinden yararlanarak ayrıcalıklarını artırmalarının ne kadar kolay olduğunu gördük. Ancak başka bir sorun daha var: Kerberoasting’i, devam ederken bile tespit etmek zor olabilir.

Birincisi, bilgisayar korsanlarının bileti kırma çabaları çevrimdışı olarak gerçekleşir ve bu da onları tespit edilemez hale getirir. Ancak durum daha da kötüleşiyor: Bu saldırıların çalışması için kötü amaçlı yazılıma gerek yok, dolayısıyla antivirüs araçları gibi geleneksel çözümlerle tespit edilemiyor.

Saldırgan, işe meşru bir hesabın kontrolünü ele geçirmekle başladığı için siber güvenlik tespit çözümlerinden kaçınabilir çünkü bunlar genellikle onaylı kullanıcıların davranışlarını izlemek üzere tasarlanmamıştır.

Peki hesaplarınızı Kerberoasting’e karşı korumak için ne yapılabilir? Riski azaltmak için pek çok seçenek var, ancak burada bazı temel öncelikler var.

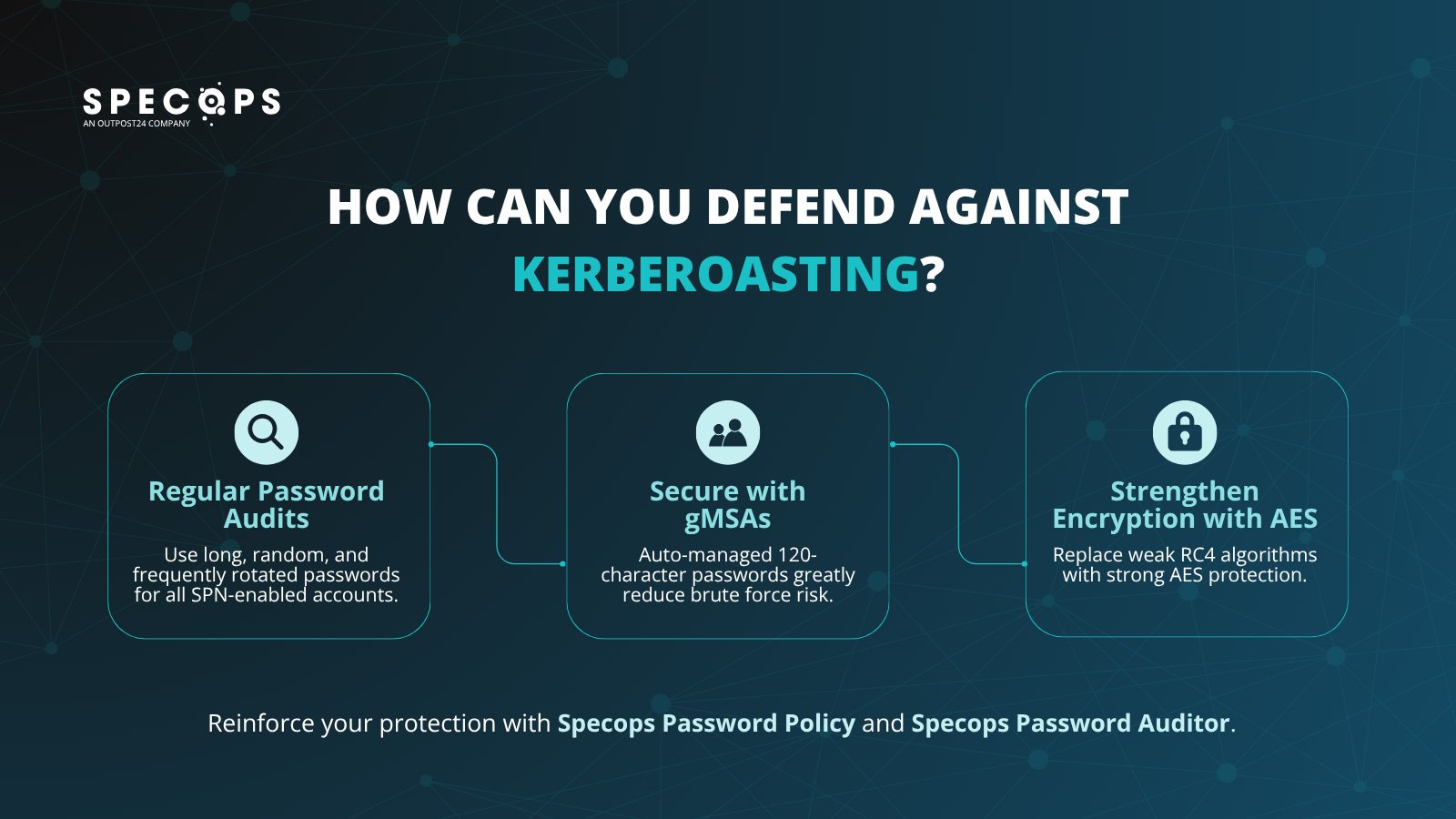

Tüm etki alanı hesabı şifrelerini düzenli olarak denetleyin

Gördüğümüz gibi şifreler en zayıf halkalardır. SPN’nin etkin olduğu her hesap, yeniden kullanılamayan, rastgele ve en az 25 karakterden oluşan uzun parolalarla korunmalıdır. Ayrıca bu şifrelerin düzenli aralıklarla değiştirildiğinden de emin olmalısınız.

Grup Tarafından Yönetilen Hizmet Hesaplarını (gMSA’lar) kullanma

Bu, birden fazla hizmetin veya sunucunun aynı hesabı kullanmasını sağlayan, basitleştirilmiş SPN kullanımı ve otomatik parola yönetimi sağlayan bir AD hesabı türüdür. Microsoft’un belirttiği gibi, gMSA’lara yönelik şifreler “120 karakter uzunluğunda, karmaşık ve rastgele oluşturulmuş olup, bu da onları şu anda bilinen yöntemler kullanılarak yapılan kaba kuvvet siber saldırılarına karşı oldukça dirençli kılmaktadır”.

AES şifrelemesini tercih edin

Tüm hizmet hesapları, bilgisayar korsanlarına yönelik potansiyel risk açısından eşit değildir. En zayıf hedefler, zayıf şifreleme algoritmaları kullananlardır ve RC4 özellikle endişe vericidir. AES şifrelemesi kullanan hesapların suçlular tarafından kırılması çok daha zordur.

Hizmet hesaplarını korumaya yönelik sonraki adımlar

Kerberoasting önemli bir tehdittir ancak tehlikeler giderilebilir. İlk adım, SPN’lere sahip tüm kullanıcı hesaplarının denetimini gerçekleştirmektir. Bazı hesapların SPN’lere ihtiyaç duymadığını fark ederseniz bunları kaldırmanız yeterlidir. Active Directory’nizde bugün salt okunur bir tarama yapmak istiyorsanız ücretsiz denetim aracımızı indirin: Specops Password Auditor.

Daha geniş bir düzeyde, kuruluşunuz genelinde güçlü parola politikaları ve siber güvenlik hijyeni uygulayın. Kerberoasting’in normal bir kullanıcı hesabına saldırarak başladığını unutmayın; bu nedenle herkesin düzenli olarak değiştirilen uzun, karmaşık şifreler kullandığından emin olun. Daha da iyisi, çok faktörlü bir kimlik doğrulama politikası izleyin ve çalışanların kötü amaçlı yazılım ve kimlik avından kaynaklanan tehlikelerin farkında olmasını sağlayın.

Siber suçlular, saldırılarını sürdürmek için kolayca erişilebilen araçlardan yararlanır. Ancak teknoloji de yanınızda. Örneğin, Specops Şifre Politikası, güvenliği ihlal edilmiş 4 milyardan fazla benzersiz şifreyi sürekli olarak engellemek, bu potansiyel sorunları taramak ve ihlal edilen şifreleri günlük olarak keşfetmek için tasarlanmıştır.

Bu tür savunmalarla Kerberoasting’in en başından başarısız olmasını sağlayabilir ve hayati hizmet hesaplarınızı kötüye kullanıma karşı koruyabilirsiniz.

Specops Şifre Politikasının canlı demosunu bugün ayırtın.

Specops Software tarafından desteklenmiş ve yazılmıştır.