%20(1).webp)

eSentire’nin Tehdit Yanıt Birimi (TRU), tehdit aktörlerinin ScreenConnect uzaktan erişim istemcisini kullanarak AsyncRAT trojanını yaydığı karmaşık bir saldırıyı ortaya çıkardı.

Bu keşif, siber suçluların gelişen taktiklerini gözler önüne seriyor ve güçlü siber güvenlik önlemlerinin önemini vurguluyor.

Keşif: Aldatıcı Bir İndirme

Haziran 2024’te eSentire’ın TRU’su, kullanıcıların aldatıcı web sitelerinden ScreenConnect uzaktan erişim istemcisini yanlışlıkla indirdiği çok sayıda olay gözlemledi.

Yasal bir uzaktan erişim aracı olan ScreenConnect, tehdit aktörleri tarafından kullanıcıların sistemlerine yetkisiz erişim sağlamak amacıyla manipüle edildi.

İlk enfeksiyon vektörü, tehlikeye atılmış bir web sitesini ziyaret eden kullanıcıların ScreenConnect uygulamasını otomatik olarak indirmeye yönlendirildiği bir geçiş indirmesi olarak tanımlandı.

Dikkat çeken bir vaka, bir kullanıcının tehlikeye atılmış bir WordPress sitesi olan aviranpreschool’dan ScreenConnect’i indirmesiyle ilgiliydi[.]com, lomklauekabjikaiwoge’den yönlendirildi[.]com.

ScreenConnect başlatıldığında, tehdit aktörünün fa-histsedueg.screenconnect örneğine bağlandı[.]com.

Join our free webinar to learn about combating slow DDoS attacks, a major threat today.

Bu, uzaktan bir oturum kurulmasını sağladı ve saldırganın, uzaktan erişim sağlayan bir trojan olan AsyncRAT’ın bulaşmasına yol açan yürütülebilir bir dosyayı bırakmasına olanak tanıdı.

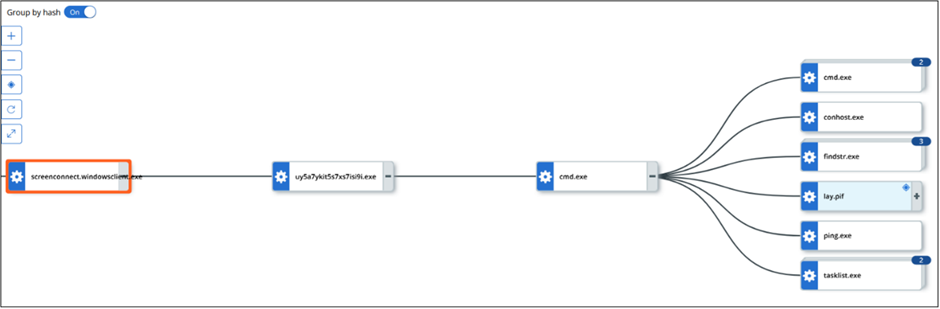

Enfeksiyon Zinciri

Enfeksiyon zinciri, uy5a7ykit5s7xs7isi9i.exe (MD5: 6bdba391a77bb67cb5aaae203d061ea8) adlı yürütülebilir dosyanın indirilmesiyle başladı.

Bu dosya, bir NSI betiği, gömülü AutoIt bileşenleri ve toplu betikler içeren bir NSIS yükleyici içeriyordu.

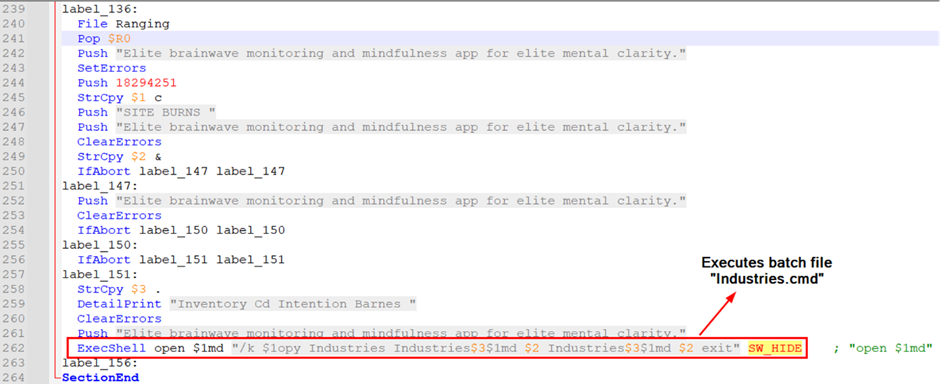

NSI betiği, kötü amaçlı bir AutoIt betiği oluşturmak ve yönetmek için çeşitli eylemler gerçekleştiren “Industries.cmd” (MD5: 3f8ca557d51e210952bdd7180cb33d10) adlı bir toplu iş dosyasını yürüttü.

Toplu iş dosyası, gömülü AsyncRAT yükünü içeren “B” (MD5: 4f3bb0cdfff1c15b75041d07c1b7aac9) adlı ikili bir dosyada birden fazla dosyayı birleştirdi.

Daha sonra ek dosyaları “Lay.pif” (MD5: b06e67f9767e5023892d9698703ad098) adlı tek bir dosyada birleştirdi ve yeniden oluşturulan AutoIt yürütülebilir dosyasını kullanarak kötü amaçlı AutoIt betiğini çalıştırdı.

Komut dosyası, antivirüs yazılımları tarafından tespit edilmekten kaçınmak için gecikmeler oluşturdu ve yürütülmesini sağlamak için belirli süreçleri kontrol etti.

Kaçınma Taktikleri ve Yük Taşıma

Kötü amaçlı AutoIt betiği, gömülü AsyncRAT yükünü RC4 şifrelemesi yoluyla şifresini çözmekten ve Bitdefender Agent’ın (bdagent.exe) çalışan bir işlem olarak algılanması durumunda bunu RegAsm.exe veya AppLaunch.exe’ye enjekte etmekten sorumluydu.

Bu gelişmiş yöntem, tehdit aktörlerinin güvenlik önlemlerini aşmalarına ve enfekte olmuş sistemde kalıcılıklarını sürdürmelerine olanak sağladı.

AsyncRAT Truva atı, saldırganlara ele geçirilen sistemler üzerinde önemli bir kontrol sağlayarak veri hırsızlığı, sistem manipülasyonu ve daha fazla kötü amaçlı yazılım dağıtımına olanak sağladı.

Geciktirme taktikleri ve koşullu komut dosyası yürütmeyi de içeren ayrıntılı enfeksiyon süreci, tehdit aktörlerinin tespit edilmekten kaçınmak ve başarılı yük teslimatını sağlamak için kullandıkları gelişmiş teknikleri sergiledi.

eSentire’ın seçkin tehdit avcıları ve siber analistlerle donatılmış 7/24 Güvenlik Operasyon Merkezleri (SOC’ler) bu olaylara hızla yanıt verdi.

Enfeksiyonu kontrol altına almak için etkilenen konakçılar izole edildi ve müşterilere iyileştirme önerileri sağlandı.

Yaşanan olaylar, siber güvenlik konusunda dikkatli olmanın ve proaktif önlemlerin alınmasının önemini bir kez daha ortaya koydu.

eSentire’nin TRU’sundan öneriler:

- Uç Nokta Algılama ve Müdahale (EDR): Tehditleri gerçek zamanlı olarak tespit etmek ve yanıt vermek için tüm cihazların EDR çözümleriyle korunduğundan emin olun.

- Kimlik Avı ve Güvenlik Farkındalığı Eğitimi (PSAT): Çalışanları ortaya çıkan tehditler ve güvenli çevrimiçi uygulamalar hakkında eğitmek için bir PSAT programı uygulayın.

- Şifre Yönetimi: Tarayıcı tabanlı parola depolaması yerine parola yöneticilerinin kullanılmasını teşvik edin ve mümkün olan durumlarda ana parolaları uygulayın.

Bu olaylar, kuruluşların gelişen tehditlere karşı korunmak için dikkatli olmaları ve kapsamlı siber güvenlik stratejileri benimsemeleri konusundaki kritik ihtiyacı ortaya koyuyor.

Kuruluşlar bu önerileri izleyerek güvenlik duruşlarını iyileştirebilir ve gelecekte benzer saldırıların riskini azaltabilirler.

eSentire’ın TRU’su tarafından analiz edilen Haziran 2024 olayları, tehdit aktörlerinin ScreenConnect gibi meşru araçları kötü amaçlı amaçlarla kullanmak için kullandıkları karmaşık yöntemleri göstermektedir.

AsyncRAT’ın aldatıcı indirmeler yoluyla dağıtılması, siber tehditlere karşı korunmak için dikkatli yazılım uygulamalarının ve sağlam güvenlik önlemlerinin önemini vurgulamaktadır.

"Is Your System Under Attack? Try Cynet XDR: Automated Detection & Response for Endpoints, Networks, & Users!"- Free Demo