Küresel bir kimlik avı kampanyası devam ediyor ve kullanıcı kimlik bilgilerini çalmak ve 150’den fazla kuruluşu hedefleyen çok faktörlü kimlik doğrulama (MFA) atlamak için eski bir Microsoft kimlik doğrulama sisteminden yararlanıyor.

Sofistike bir kimlik avı kampanyası, anormal güvenlik tarafından yapılan araştırmalarda açıklandığı gibi, kullanıcı hesaplarından ödün vermek ve çok faktörlü kimlik doğrulamasını (MFA) atlamak için Microsoft Active Directory Federasyon Hizmetleri’ndeki güvenlik açıklarından yararlanıyor.

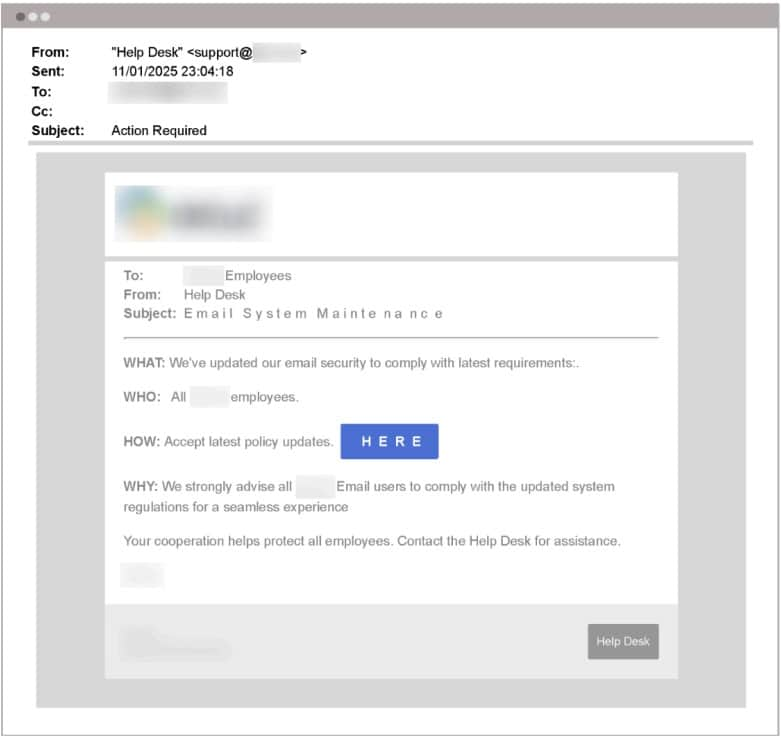

Saldırganlar sosyal mühendislik ve teknik manipülasyonun bir kombinasyonunu kullanır. Kimlik avı e -postaları, meşru bildirimleri taklit eden kurbanları sahte ADFS giriş sayfalarına çekiyor. Bu e -postalar genellikle acil tonlar kullanır, sözde güncellemeler veya politika değişiklikleri uyarır ve gerçek görünmek için meşru markalaşma, logolar ve hatta iletişim bilgilerini içerir.

URL gizleme ve kısaltılmış bağlantılar kötü niyetli hedefi daha da gizler. Saldırganların kimlik avı sayfalarını, hedef kuruluşun push bildirimleri için istemleri ve Microsoft Authenticator, Duo Security ve SMS doğrulaması gibi mekanizmalar gibi hedef kuruluşun özel MFA kurulumuna uyacak şekilde kişiselleştirdiklerini belirtmek gerekir.

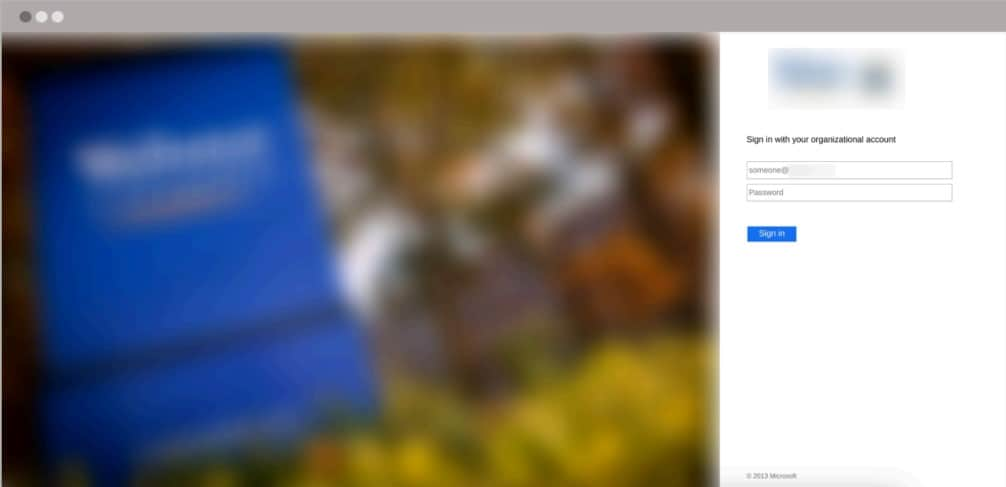

Kimlik avı açılış sayfası, kuruluşun ADFS portalını tekrarlar, logoları ve tasarım öğelerini dinamik olarak çekerek ikna edici bir sahte oluşturur. Bazı istemci tarafı doğrulaması mevcut olsa da, herhangi bir kullanıcı adı ve şifre kombinasyonu kabul edildiğinden, sayfa kuruluş sistemlerine göre kimlik bilgilerini doğrulamaz.

Bir sonraki adım, kullanıcının ikinci faktör kimlik doğrulamasını yakalamayı içerir. Kimlik avı şablonları, Authenticator uygulamalarından, SMS mesajlarından ve hatta push bildirimlerinden gelen kodlar da dahil olmak üzere çeşitli MFA faktörlerini toplamak için tasarlanmıştır. Bu bilgiler, çalınan kimlik bilgileriyle birleştiğinde, saldırganlara aktarılır.

Aldatmayı tamamlamak için kurban, bilgilerini gönderdikten sonra gerçek bir giriş yanılsamasını güçlendirerek gerçek ADFS giriş sayfasına yönlendirilir. Çalıntı kimlik bilgileri ve MFA ayrıntıları ile saldırganlar, genellikle konumlarını maskelemek için VPN’leri kullanarak hesap devralma (ATO) ile devam eder. Kontratür sonrası etkinlik genellikle iç keşif içerir, varlıklarını gizlemek için posta filtresi kuralları kurma ve yan kimlik avı saldırılarını başlatır.

Meyveden çıkarılan hesaptan gönderilen yanal kimlik avı, kuruluş içinde yer alan güven ilişkilerini kullanır. Bu e -postalar genellikle meşru iletişim kalıplarını, meslektaşlarını ve iş arkadaşlarını hedefleyen. Genellikle aldatıcı isimler ve gizlenmiş anahtar kelimeler (örneğin, “Phish” için “Hish”) olan posta filtresi kuralları, saldırganların tespit edilmesine yardımcı olur.

Anormal Güvenlik’in raporu, “Bu yaklaşım, insan güvenlik açıklarından yararlanmak ve yanlış bir meşruiyet duygusunu güçlendirmek için nüanslı psikolojik taktikleri kullanıyor” dedi.

Araştırmalar, bu kampanyanın çeşitli sektörlerde 150’den fazla kuruluşu hedeflediğini ortaya koymaktadır. Eğitim sektörü en çok saldırıların%50’sinden etkilenmektedir, ardından sağlık hizmetleri (%14.8), hükümet (%12.5), teknoloji (%6,3) ve ulaşım (%3.4) izlemektedir. Coğrafi olarak, saldırılar büyük ölçüde Amerika Birleşik Devletleri’ne odaklanmıştır, ancak Kanada, Avustralya ve Avrupa’da olaylar da bildirilmiştir.

Rapor, saldırganların birçok kuruluşun Microsoft’un modern kimlik platformu Entra’ya geçmediği gerçeğinden yararlandığını gösteriyor. ADF güven, daha yavaş teknoloji benimsemesine sahip sektörlerde yaygındır, modern çözümlere göç öncesine öncelik verme ve çok katmanlı bir güvenlik yaklaşımı kullanma ihtiyacını vurgulamaktadır.

KnowBe4’te veri odaklı bir savunma evangelisti olan Roger Grimes, bu konuda yorum yaptı ve Hackread.com’a bu kampanyanın sofistike olmasını ima eden sahte ADFS giriş sayfalarını ilk kez duyduklarını söyledi.

“Ben 36 yıllık bir siber güvenlik uzmanıyım ve 15 kitabın yazarı (biri MFA’yı ve 1.500’den fazla makaleyi koruyor. Bu, sahte ADFS oturum açma sayfaları hakkında ilk kez okudum, ancak ADFS daha önce MFA kimlik doğrulamasını atlamada yer aldı, Bu yüzden hacker sahnesinde kullanmak tamamen yeni değil.“

“Tüm kullanıcılar, ellerinden geldiğinde kimlik avına dayanıklı MFA’yı kullanmalıdır.“ Roger uyardı. “Ne yazık ki, Microsoft Authenticator, Google Authenticator, Duo, Push tabanlı MFA, OTP ve SMS tabanlı MFA dahil olmak üzere günümüzün en popüler MFA çözümlerinin çoğu çok phishable ve burada bildirilen tam saldırı türüne tabi.“