Güvenlik kontrolleri söz konusu olduğunda beklenti ve gerçeklik arasında açık bir boşluk var.

Sınıfının en iyisi güvenlik araçlarını kullanmasına ve yetenekli ekipler oluşturmasına rağmen, birçok kuruluş gerçeği ancak bir ihlalden sonra keşfediyor: kontrolleri beklendiği gibi çalışmıyor.

Bir ampul değiştirmeyi düşünün – çalışıp çalışmadığını kontrol etmek için açıyorsunuz. Güvenlik kontrolleri nadiren aynı doğrulamayı alır. Bunun yerine, başarı kriterleri “üretimi kırmayın” haline gelir, bu da güvenlik kontrollerinin etkili olup olmadığını test etmez.

Deneme eksikliği için değil, uyum denetimleri ve penetrasyon testleri gibi geleneksel yöntemler soruyu tam olarak cevaplamıyor, ”Kazanır mıydık?“Saldırı durumunda.

Sonuç olarak, kör noktalar devam eder.

Geleneksel Güvenlik Testi kısalıyor

Uyum denetimleri Politika ve sürece odaklan, ancak nadiren operasyonel güvence testine girin, “Bu gerçekten beklendiği gibi çalışıyor mu?“

“Antivirüs yazılımınız var mı?” “Kötü amaçlı bir dosyanın kaldırılması ve ekibinizin uyarılması ne kadar sürer?”

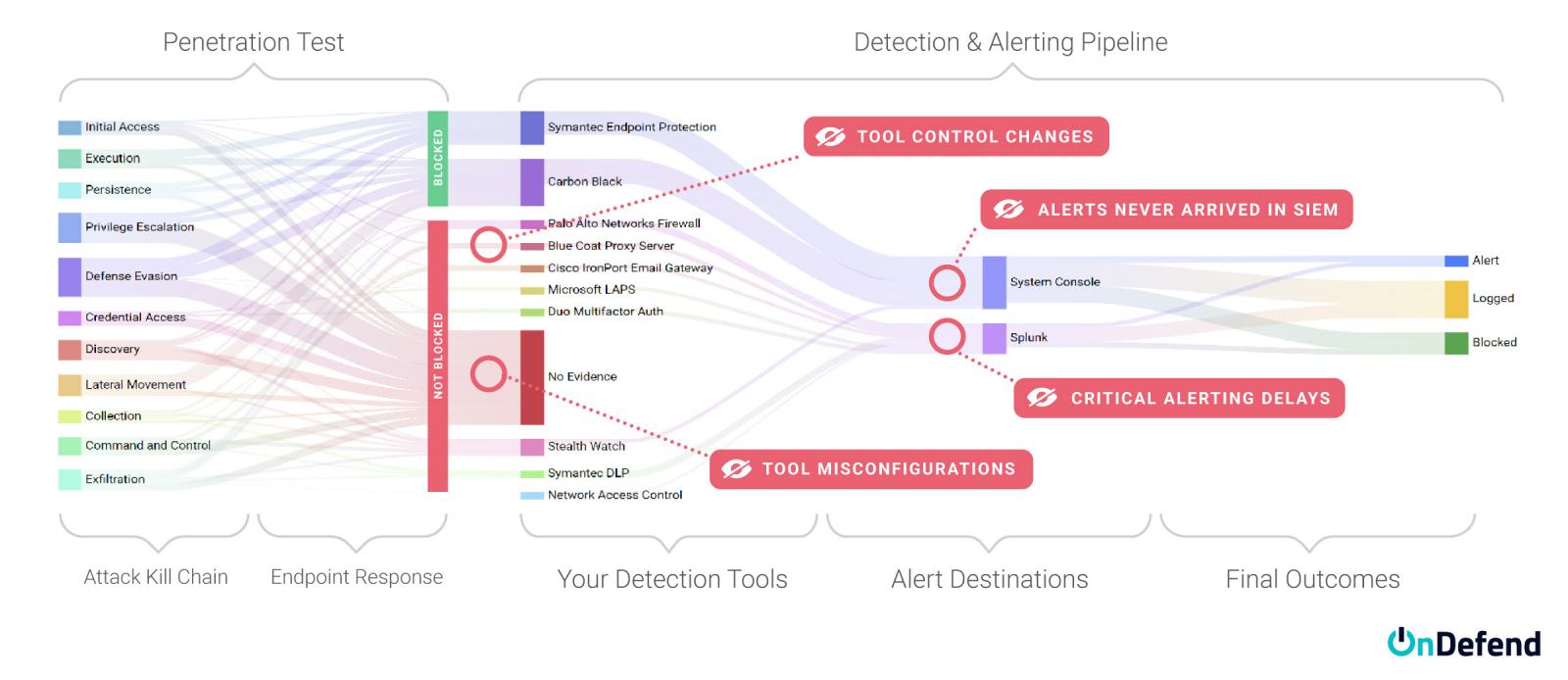

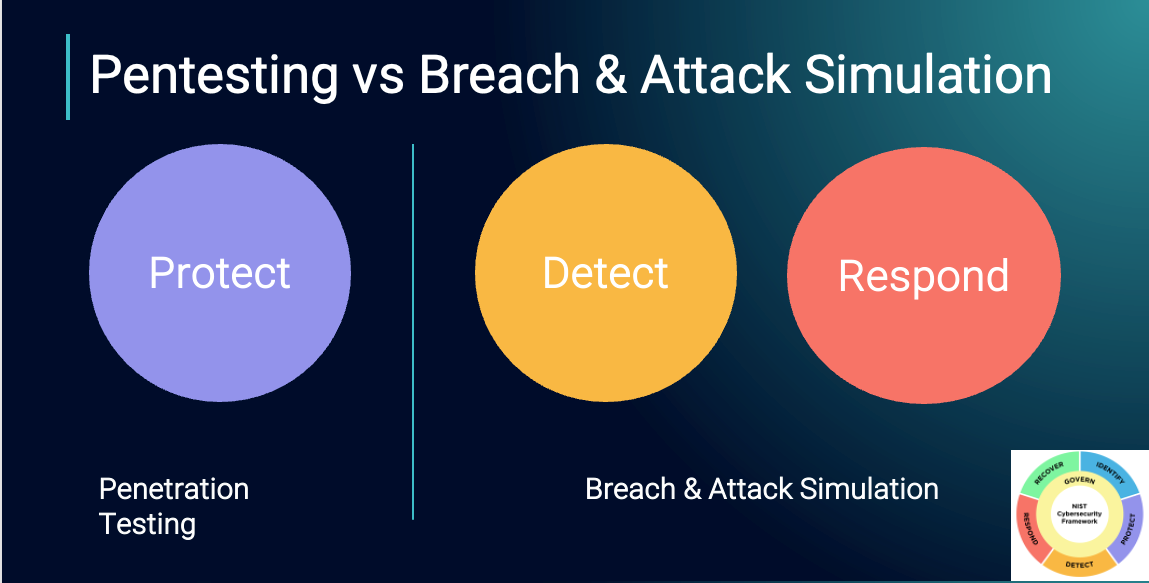

Penetrasyon testleri güvenlik boşluklarını vurgulayabilir, ancak genellikle tüm potansiyel başarısızlık noktalarının kapsamlı bir değerlendirmesi yerine test cihazları tarafından seçilen belirli bir saldırı yolunu yansıtır.

Sonuç? Başkası sizin için bulana kadar genellikle keşfedilmeyen boşluklar (veya kör noktalar).

Güvenlik kontrolünün en yaygın beş nedeni başarısız

Hem güvenlik araçlarında-güvenli e-posta ağ geçitleri (SEG’ler), uç nokta algılama ve yanıt (EDR) ve güvenlik bilgileri ve etkinlik yönetimi (SIEM) sistemleri gibi-hem de kurum içi veya yönetilen tespit ve yanıt (MDR) sağlayıcıları olsun güvenlik ekiplerinde meydana gelir.

Bunları kuruluşların tehdit önleme, tespit ve müdahale yatırımlarına kategorize edebiliriz.

OnDefend’in BlindSpot İhlali ve Saldırı Simülasyonu (BAS) Yönetilen Hizmet, ABD’nin büyük bir sağlık hizmeti sağlayıcısının güvenlik kontrollerini doğrulamasına, satıcıları sorumlu tutmaya, riski azaltmaya ve hasta verilerini korumasına yardımcı olduğunu öğrenin.

Vaka çalışmasını indirin

Tehdit önleme, tespit ve yanıt arızalarının ilk beş nedeni

- Politika yayılımı – Genellikle güvenlik perspektifinden ideal politika, yetkili faaliyet ihtiyaçları ile çatışır. Bu, güvenlik aracı içindeki nüfusunuzun, genellikle genel performansa önemli farklılıklarla farklı ayarlara ve kurallara sahip çeşitli politikalara yayıldığı anlamına gelir. Organizasyonların EDR araçları için çok iyi hazırlanmış politikalar geliştirdiğini görüyoruz ve daha sonra filo nüfusunun çoğunluğunun varsayılan politikada olduğunu ve ekip tarafından gerçekleştirilen işten yararlanma fırsatını eksik olduğunu fark ediyoruz.

- İstenmeyen yapılandırma değişiklikleri – Yanlış pozitif uyarılar bir SOC analistinin çoğunu tüketir. Bu gürültüyü azaltmak için yapılandırma değişirse, gerçek pozitif olayları da susturursa? Uyarı sorgusundaki hatalar veya yanlışlıkla tüm sistemlere istisnayı uygulamak sık sık gerçekleşir.

- Playbook’u yürütme yeteneği – Çoğu kuruluş, tehdit avcılık ve olay müdahale oyun kitaplarını oluşturmak için mükemmel bir iş çıkardı. Ancak analistler üretimde bu faaliyetleri yürütme şansı elde ediyorlar mı? Bir SOC analistinin belirli bir karma değeri olan bir dosya için filo çapında bir av yapabileceğine dair bir beklentiniz varsa, takımdaki herkes devam eden eğitim olmadan bunu doğru bir şekilde yapamaz.

- Cılız Dağıtım –Güvenlik aracı dağıtım başlangıçta uyuyor, ancak çevre büyüdükçe, devam etme kapasitesine ve lisansına sahipler mi? Canlandırılmış dağıtımların çok uzun işlem süreleri ile sonuçlanması nadir değildir, bu da ekibinizdeki gecikmelerin kötü niyetli etkinliklere, bazen saatlerce uyarılmasına dönüşür.

Gerçek dünya örneği

Bir müşteri, toplanan telemetriye bazı yeni veri kaynakları eklemişti, bu yeni günlükler filodaki son kullanıcı cihazlarından geliyor. Günlüğe kaydetmedeki ani artış, sahip oldukları SIEM (Güvenlik Bilgileri ve Etkinlik Yönetimi) sistemini bunalmış ve işlenecek büyük bir günlük birikimini oluşturmuştur. Aradıkları uyarılar gelecekti – etkinlik gerçekleşmesinden 6 saat sonra. Sadece otomatik testler yapıldığında bu sorun keşfedildi.

- Araçların etrafındaki değişiklikler – Genellikle güvenlik aracının kendisi harika çalışıyor – ancak araçların etrafındaki ortam, aracın artık etkili olmadığı noktaya kadar değişti.

Gerçek dünya örneği

Bir kuruluş, çekirdek yönlendiricilerden gelen trafiği analiz eden bir ağ kimlikleri de dahil olmak üzere güvenlik izleme için üçüncü bir taraf tuttu. Bir saldırı tespit edilmedikten sonra, satıcıya neden – aylar önce bir ağ değişikliği öğrenmenin IDS’ye trafiği kestiğini sordular. Aylarca veri almamasına rağmen, asla bir uyarı veya hatayı tetiklemedi.

Sürekli doğrulama ihtiyacı

Bu arızalarla mücadele etmenin tek yolu, güvenlik algılama süreçlerini düzenli olarak test etmektir. Bunu etkili bir şekilde ölçeklendirmek için, başarıları kataloglarken ve gibi temel metrikleri hesaplarken kontrol testleri otomatik olarak kusurlara işaret etmelidir. Ortalama Tespit Süresi (MTTD) Ve Yanıt vermek için ortalama süre (MTTR).

Sürekli test zihniyetinin geçişi

Yönetilen İhlal ve Saldırı Simülasyonu (BAS) hizmetleri, operasyonel yük eklemeden sürekli güvence sağlar. Penetrasyon testi ile birleştirildiğinde, BAS daha kapsamlı bir güvenlik stratejisi sağlar.

Satıcıları sorumlu tutmak bir başka önemli adımdır-sürekli test, satıcı performansını SLA’lara karşı ölçmek için veri odaklı kanıtlar sağlar, kuruluşların daha iyi hizmet talep etmesine, sözleşmeleri yeniden müzakere etmesine veya satın alma kararları vermeden önce çözümleri karşılaştırmasına yardımcı olur. Son olarak, güvenlik liderleri, güvenlik değerini ölçmek için algılama oranları, yanıt süreleri ve finansal risk azaltma gibi metrikleri kullanarak etkinliklerini iş açısından iletmeli ve bazı durumlarda verilerin siber sigorta primlerini düşürmesi için verileri kullanmalıdır.

Güven ama güvenlik yatırımlarınızın çalışacağını doğrulayın

Güvenlik liderleri her zaman siber güvenlik yatırımlarının amaçlandığı gibi performans gösterdiğine dair güvence aradılar. Ölçülebilir kanıt talep eden kurumsal paydaşlarla, sürekli güvenlik doğrulaması, bir maliyet merkezinden stratejik bir kolaylaştırıcıya siber güvenlik sağlayan güvenliği, risk azaltma ve iş hedeflerini doldurur.

OnDefend’in Fidye Yazılımı Savunma Doğrulama Yönetilen Hizmeti, güvenlik ekiplerinin güvenlik kontrollerini sürekli olarak test etmelerini ve doğrulamalarını ve potansiyel kör noktalara gerçek zamanlı görünürlük sağlayabilmelerini sağlar.

Kötü adamların sizin için doğrulamasını yapmasına izin vermeyin. Kontrollerinizin işe yarayacağını varsaymayı bırakın – onu terk edin.

Güvenlik programınızda sürekli doğrulama farkına bakın.

Özelleştirilmiş bir savunma doğrulama programı hakkında daha fazla bilgi edinin.

OnDefend tarafından sponsorlu ve yazılmıştır.