Yazılım güvenlik açıkları günümüzde kuruluşlar için büyük bir tehdittir. Bu tehditlerin maliyeti hem finansal hem de itibar açısından önemlidir.

Güvenlik açığı yönetimi ve yama uygulaması, kuruluşunuzdaki güvenlik açıklarının sayısı yüzbinlerce güvenlik açığı olduğunda ve Excel elektronik tabloları veya birden çok rapor kullanmak gibi verimsiz yollarla takip edildiğinde, özellikle organizasyonda çok sayıda ekip söz konusu olduğunda kolayca kontrolden çıkabilir. .

Bir yama işlemi uygulanmış olsa bile, kuruluşlar varlıklarındaki güvenlik açıklarını etkin bir şekilde yamalamaya devam etmektedir. Bunun nedeni genellikle ekiplerin güvenlik açıklarının önem derecesine bakmaları ve güvenlik açıklarına yamaları şu önem sırasına göre uygulama eğiliminde olmalarıdır: kritik > yüksek > orta > düşük > bilgi. Aşağıdaki bölümler, bu yaklaşımın neden kusurlu olduğunu ve nasıl geliştirilebileceğini açıklamaktadır.

Yama Neden Zordur?

Güvenlik açığı düzeltme ekinin son derece önemli olduğu iyi bilinse de, güvenlik açıklarını etkili bir şekilde düzeltmek de zordur. Güvenlik açıkları, pentest raporları ve çeşitli tarama araçları gibi kaynaklardan raporlanabilir. Web uygulamalarınız, API’leriniz, kaynak kodunuz, altyapınız, bağımlılıklarınız, kapsayıcılarınız vb. üzerinde taramalar gerçekleştirilebilir.

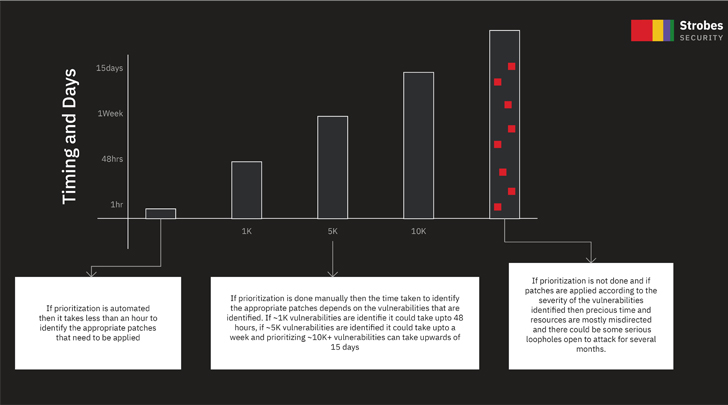

Yamalara öncelik vermek için elenmesi gereken toplam rapor sayısı, kısa bir süre içinde bile büyük ölçüde artabilir ve birden fazla ekip dahil olduğunda, bu, yamaları koordine etmek ve önceliklendirmek için gereken karmaşıklığı ve süreyi daha da artırabilir.

Daha da kötüsü, yeni istismarlar neredeyse her gün ortaya çıkmaya devam ediyor ve yeni istismarları ve mevcut yamaları takip etmek, düzgün bir şekilde ele alınmazsa hızla elden çıkabilen devasa bir görev haline gelebilir. Bir kuruluşun çok olgun bir güvenlik programı olmadığı sürece, yamalamayı etkin bir şekilde yönetmek karmaşıktır.

Güvenlik Açıklarını Düzeltmek İçin Riske Dayalı Yaklaşımı Kullanmak

Yamalamayı basitleştirmek, önce önceliklendirmeyi basitleştirmenizi gerektirir. “Riske dayalı yaklaşım”, bir güvenlik açığının potansiyel etkisini, istismar olasılığına karşı tartacağınız anlamına gelir. Bu, harekete geçmeye değer olup olmadığını belirlemenizi sağlar.

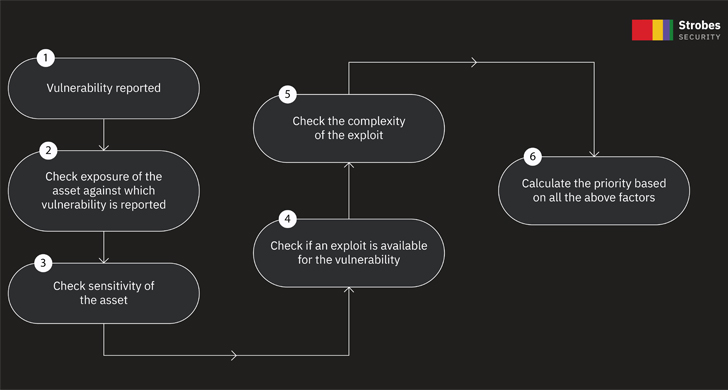

Önceliklendirmeyi basitleştirmek için aşağıdakileri göz önünde bulundurmalısınız:

- Varlığın maruz kalması,

- Varlığın iş duyarlılığı,

- Varlığa karşı bildirilen güvenlik açığının ciddiyeti,

- Bildirilen güvenlik açığı için bir istismarın kullanılabilirliği,

- Varsa, istismarın karmaşıklığı,

- Güvenlik açığının sınıflandırması bildirildi.

* Varlık, bir web uygulaması, mobil uygulama, kod deposu, yönlendirici, sunucu, veritabanı vb. gibi kuruluşunuzdaki herhangi bir şey olabilir.

|

| Önceliklendirmeyi Basitleştirme |

Bu yaklaşım, güvenlik açıklarına öncelik vermek için harcanan süreyi önemli ölçüde azaltmaya yardımcı olur. Her noktayı ayrıntılı olarak tartışalım:

Maruziyet: Varlığınız İnternet’e açıksa veya özelse, yani kontrollü erişime sahip ağ içindeki bir güvenlik duvarının arkasındaysa. Kamu varlıkları genellikle daha yüksek risk taşır, ancak bu her zaman öncelik verilmesi gerektiği anlamına gelmez. Bunun nedeni, her kamu varlığının hassas olmamasıdır. Bazı genel varlıklar, kullanıcı verilerini içermeyen statik sayfalar olabilirken, diğer kamu varlıkları ödemeleri ve PII bilgilerini yönetiyor olabilir. Dolayısıyla bir varlık halka açık olsa bile hassasiyetini göz önünde bulundurmalısınız.

Varlık duyarlılığı: Tüm varlıklarınızın iş hassasiyetini, o varlığın işiniz için ne kadar önemli olduğuna bağlı olarak kategorilere ayırın. Kullanıcılar hakkında hassas bilgiler içeren veya ödemeleri işleyen bir varlık, kritik bir iş duyarlılığı varlığı olarak kategorize edilebilir. Yalnızca bir miktar statik içerik sağlayan bir varlık, düşük iş duyarlılığına sahip bir varlık olarak sınıflandırılabilir.

Bildirilen güvenlik açığının ciddiyeti: Bu kendi kendini açıklayıcı; güvenlik açıklarını kritik > yüksek > orta > düşük > bilgi önem derecesine göre önceliklendirmeniz gerekir.

Kullanılabilirlikten yararlanma: Açıktan yararlanmaların zaten mevcut olduğu güvenlik açıklarına, açıklardan yararlanma olanağı olmayan güvenlik açıklarına göre öncelik verilmelidir.

Karmaşıklıktan yararlanma: Bir istismarın istismar edilmesi çok kolaysa ve çok az kullanıcı etkileşimi gerektiriyorsa veya hiç kullanıcı etkileşimi gerektirmiyorsa, bu tür istismara yönelik güvenlik açıklarına, genellikle yüksek ayrıcalıklar ve kullanıcı etkileşimi gerektiren çok karmaşık istismarlara sahip güvenlik açıklarına göre öncelik verilmelidir.

Taksonomi: Bildirilen güvenlik açığının sınıflandırması da dikkate alınmalı ve OWASP veya CWE gibi endüstri standartlarıyla eşleştirilmelidir. Örnek olarak, bir sunucuyu etkileyen uzaktan kod yürütmeye, örneğin Yansıtılan Siteler Arası Komut Dosyası Çalıştırma gibi, istemci tarafı güvenlik açığından daha fazla öncelik verilmesi verilebilir.

|

| Güvenlik açıklarına öncelik vermek için harcanan süre |

Yüksek öncelikli bir güvenlik açığı örneği, etkilenen varlığın herkese açık olması, kritik bir iş hassasiyetine sahip olması, güvenlik açığının ciddiyetinin kritik olması, bir istismarın mevcut olması ve kullanıcı etkileşimi veya kimlik doğrulama/ayrıcalık gerektirmemesi olabilir.

Tüm güvenlik açıklarına öncelik verildikten sonra, en kritik güvenlik açıklarını ele almak, kuruluşunuzun riskini önemli ölçüde azaltacaktır.

Peki, bir güvenlik açığı yönetimi raporu, uygulama güvenliğinizi tatmin edici bir şekilde sağlamak için hangi sorunları ölçmelidir? – Whitepaper’a göz atın.

Yamalar hakkında bilgi nasıl alınır?

NVD gibi çeşitli tavsiyelerden yamalar hakkında bilgi alabilirsiniz. Bu raporlarda, güvenlik açıklarının nasıl düzeltileceğiyle ilgili birden çok referans bulabilirsiniz. Ayrıca kullandığınız ürünlerin web siteleri de genellikle bu bilgileri sağlar. Tüm kaynakları manuel olarak incelemek ve yamalar hakkında bilgi almak mümkün olsa da, kuruluşunuzda çok sayıda güvenlik açığı varsa, tüm bilgileri birden fazla kaynaktan almak sıkıcı olabilir.

Çözüm:

Strobe’lar, her büyüklükteki kuruluşun, güvenlik açıklarını öncelik sırasına koymak ve platform içinde yama bilgileri sağlamak için gereken süreyi önemli ölçüde azaltmasına yardımcı olabilir. Önceliklendirme de kolaydır, çünkü Strobes, Yama Uygulama Açıklarına İlişkin Riske Dayalı Yaklaşım bölümünde açıklanan ölçümlere dayalı olarak güvenlik açıklarını sizin için otomatik olarak önceliklendirir.

Strobes Security, amiral gemisi ürünleri VM365 ve PTaaS ile güvenlik açığı yönetimi alanını bozmanın yolunu açıyor. Henüz Strobes Security kullanıcısı değilseniz, ne bekliyorsunuz? Buradan ücretsiz kaydolun veya bir demo planlayın.