İki ayrı ve muhtemelen bağlantısız siber saldırı grubunun saldırısına uğramak herhangi bir kuruluş için bir kabus senaryosudur, ancak beklenmedik bir olumlu sonuçla sonuçlanabilir: Daha gürültülü bir saldırı, aksi takdirde aylarca fark edilmeden kalabilecek çok daha gizli bir tehdide dikkat çekebilir.

Çifte bir felaket

Positive Technologies’deki tehdit araştırmacıları yakın zamanda yayınlanan bir raporda, Rus şirketlerinde meydana gelen ve bağlantılı oldukları iki olaya ilişkin araştırmalarının bulgularını ayrıntılı olarak açıkladılar:

- Asya kökenli olduğuna inanılan ve siber casusluk üzerine yoğunlaşan bir tehdit aktörü olan QuietCrabs ve

- Thor, LockBit ve Babuk fidye yazılımıyla Rus şirketlerini hedef alan bir tehdit grubu.

Her iki grup da, ilk erişime ulaşmak için Microsoft Sharepoint Server’daki (CVE-2025-53770) ve Ivanti’nin çözümlerindeki (CVE-2024-21887, CVE-2025-4427, CVE-2025-4428, CVE-2023-38035) genel olarak bilinen güvenlik açıklarından yararlandı.

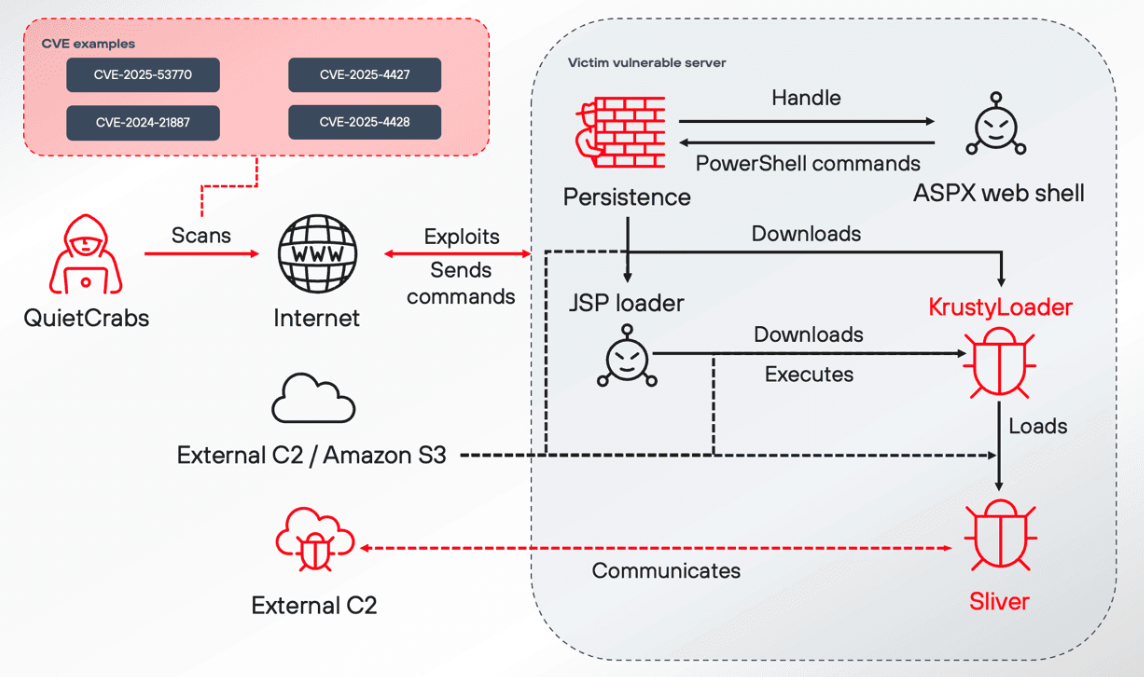

QuietCrabs saldırı akışı (Kaynak: Positive Technologies)

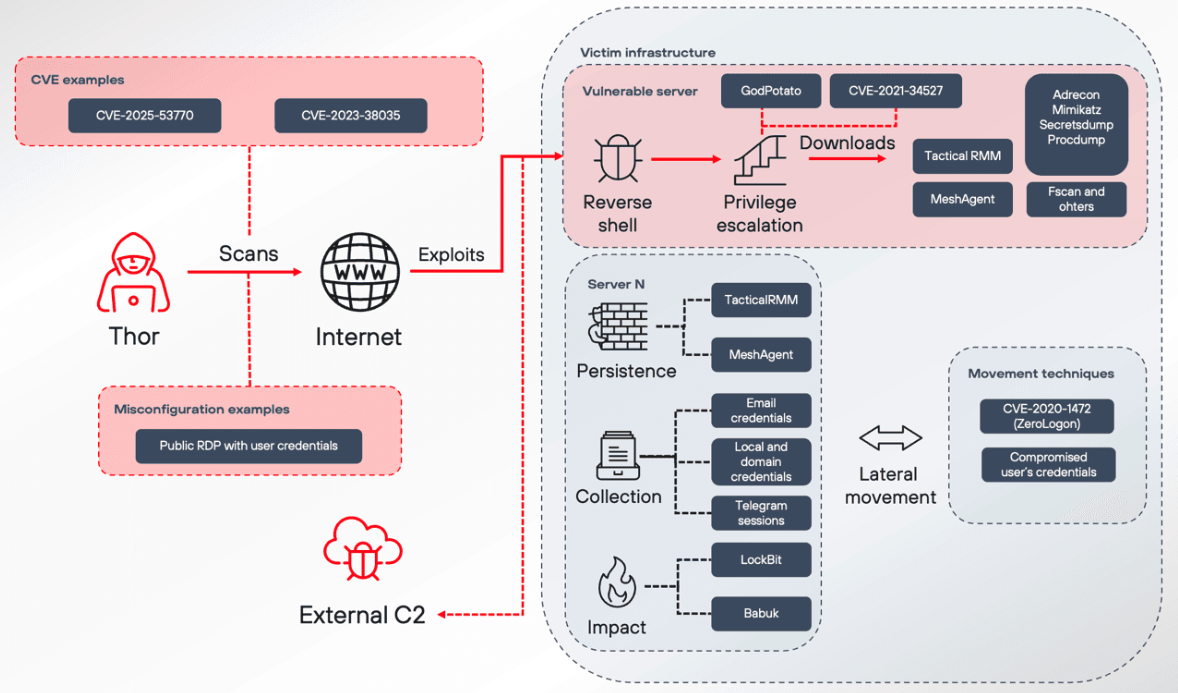

QuietCrabs, bir ASPX web kabuğundan, KrustyLoader (yükleyici) kötü amaçlı yazılımından ve Sliver komut ve kontrol implantından yararlandı. Thor ise iyi bilinen ve yaygın olarak kullanılan araçları kullanıyor:

- ADRecon yardımcı programı (Active Directory etki alanı keşfi için)

- GodPotato aracı (ayrıcalık yükseltme için)

- Secretsdump ve Mimikatz (veri çıkarmak için)

- Taktiksel RMM ve MeshAgent (kalıcılık için) ve

- Rclone (veri sızması için.)

Ancak bu durumda Thor’un varlığı, fidye yazılımının yayılmasını engelleyecek kadar erken tespit edildi.

Tehdit araştırmacıları, “QuietCrabs ve varsayılan Thor grubunun neredeyse aynı zaman diliminde faaliyet gösterdiğini belirtti. Kötü niyetli faaliyetleri arasındaki fark yalnızca birkaç gündü” dedi (ancak saldırıların gerçekte ne zaman gerçekleştiğinden bahsetmedi).

“Soruşturmanın Thor etkinliğinin ilk kaydedildiği noktada başlamış olması da önemli. Yani Thor olmasaydı QuietCrab’lar altyapının içinde çok daha uzun süre kalabilirdi. Mandiant’ın araştırmalarına göre QuietCrab’lerin kurban altyapısında ortalama kalma süresi 393 gün.”

KrustyLoader bu grupla ilişkili benzersiz bir kötü amaçlı yazılım olduğundan, araştırmacılar izinsiz girişlerden birinin QuietCrabs tarafından yapıldığından neredeyse tamamen eminler. “Bazı satıcılar KrustyLoader’ı yalnızca Linux kötü amaçlı yazılımı olarak tanımlıyor. Ancak bizim durumumuzda tüm olay eserleri Windows örnekleriydi” diye paylaştılar.

Diğer, daha gürültülü aktivite, başka bir Rus siber güvenlik şirketinin önceki saldırı raporuyla eşleşen risk göstergelerine dayanarak Thor’a atfedildi.

Thor saldırı akışı (Kaynak: Positive Technologies)

ToolShell: Çeşitli tehdit aktörleri için bir mıknatıs

Temmuz 2025’te, CVE-2025-53770’in (diğer adıyla ToolShell) Çinli tehdit aktörleri Linen Typhoon ve Violet Typhoon tarafından dünya çapındaki kuruluşlara karşı sıfır gün olarak kullanıldığına dair raporların ardından Microsoft, finansal motivasyona sahip Çin merkezli bir tehdit aktörünün (Storm 2603) Warlock fidye yazılımına erişim sağlamak ve bunları dağıtmak için de bu güvenlik açığını kullandığını doğruladı.

PT araştırmacıları, “QuietCrabs’ın Thor ile işbirliği yaptığını kesin bir şekilde söyleyemeyiz. Bu durumda, hem QuietCrabs hem de Thor daha sonraki uzlaşmalar için kuruluşlarda geniş taramalar yürüttüğünden, örtüşme büyük olasılıkla tesadüfidir” şeklinde görüş belirtti.

QuietCrabs’ın ABD, İngiltere, Almanya, Güney Kore, Rusya, Tayvan, Filipinler, İran, Çek Cumhuriyeti ve diğer bazı ülkelerdeki kuruluşları hedef aldığını söyleseler de Thor’un kurbanlarının çoğunlukla Rus kuruluşlar olduğu görülüyor.

“Potansiyel kurban olarak yaklaşık 110 Rus şirketini tespit edebildik. Etkilenen kuruluşlar hem ekonomik sektör hem de saldırganlara sundukları potansiyel kâr açısından büyük farklılıklar gösteriyordu.”

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!

![]()