Gootloader kötü amaçlı yazılım ailesi, bilgisayarlara sızmak için gelişmiş sosyal mühendislik taktikleri kullanıyor.

Gootloader’ın operatörleri, güvenliği ihlal edilmiş meşru WordPress web sitelerinden yararlanarak, kullanıcıları aldatıcı bir çevrimiçi mesaj panosuna yönlendirmek için Google arama sonuçlarını manipüle etmektedir.

Kötü amaçlı yazılımı, hayali kullanıcıların yer aldığı simüle edilmiş bir sohbete bağlayarak, kurbanların arama motorlarına girdiği sorgulara tam olarak yanıt veriyorlar.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Enfeksiyon Mekanizması ve Sunucu Düzenlemesi

Bulaşma süreci, ele geçirilen WordPress sunucuları ile merkezi bir sunucu (“ana gemi” olarak anılır) arasındaki etkileşime bağlıdır.

Bu karmaşık mimari, kullanıcı sorgularına geçerli yanıtlar sağlıyor gibi görünen sayfaları dinamik olarak oluşturur.

Operatörler, ana gemiden içerik yükleyen kodu ekleyerek siteyi perde arkasında değiştirir.

Güvenlik araştırmacıları, kullanılan gizleme tekniklerinin o kadar kapsamlı olduğunu bulmuşlardır ki, site sahipleri bile değişiklikleri tespit etmekte veya Gootloader komut dosyalarını kendileri tetiklemekte zorluk çekebilmektedir.

Sophos X-Ops yakın zamanda çeşitli tehdit analistlerinden ve açık kaynak istihbaratından toplanan bilgileri kullanarak Gootloader’ın sunucu tarafı operasyonlarını yeniden yapılandırdı.

Analiz, Gootloader’ın kötü amaçlı arama motoru optimizasyonu (SEO) stratejilerinin nasıl çalıştığını ortaya koyuyor.

Her kötü amaçlı JScript dosyası, kurbanları ele geçirilen sitelere yönlendiren arama terimlerine doğrudan karşılık gelir ve operatörlerin taktiklerini dikkatli bir şekilde uyarlama yeteneğini gösterir.

Kötü Amaçlı Kodun Teknik Analizi

Gootloader kötü amaçlı yazılımı, rastgele değişken adları ve bölümlere ayrılmış işlevlerden yararlanarak, tespit edilmekten kaçınmak için karmaşık bir şekilde gizlenmiş kod kullanır.

Bu kodlama stratejisi dinamik analizi karmaşık hale getirerek güvenlik uzmanlarının temel işlemleri anlaması için gereken süreyi uzatır.

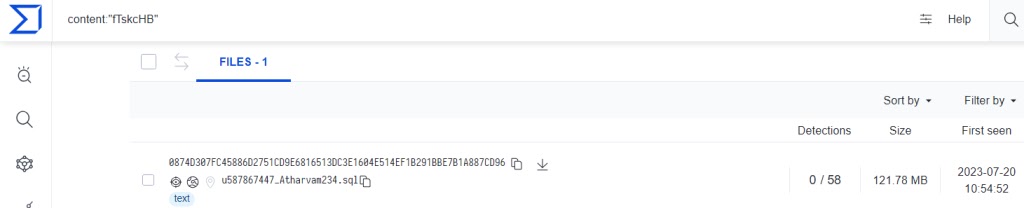

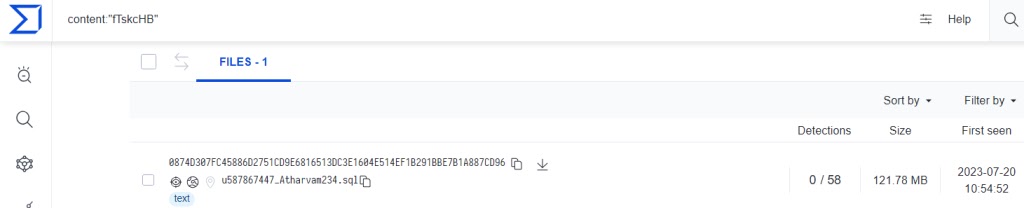

Araştırmacılar, Gootloader’ın kodunda dize manipülasyonu ve base64 kodlu yüklerin yürütülmesi gibi görevleri yerine getiren belirli işlevleri başarıyla belirlediler.

Kötü amaçlı yazılım, komut dosyası etiketlerine gömülü benzersiz bir tanımlayıcı kullanarak, ana gemiyle etkileşime girerek birinci aşama JScript indiricisini getirmesine olanak tanıyor.

Bu indirici daha sonra, kurbanları yararlı içerik kisvesi altında kötü amaçlı dosyalar indirmeye yönlendiren sahte forum sayfaları aracılığıyla güvenliği ihlal edilmiş web sitelerine sorunsuz bir şekilde entegre edilir.

Bu incelemeden elde edilen bilgiler yalnızca bulaşma sürecini aydınlatmakla kalmıyor, aynı zamanda Gootloader’ın devam eden tehditlerine karşı tespit ve önleme önlemleri geliştirmek için eyleme geçirilebilir istihbarat sağlıyor.

Kötü amaçlı yazılım gelişmeye devam ettikçe, siber güvenlik uzmanlarının bununla etkili bir şekilde mücadele etmek için kullandığı stratejiler de gelişmelidir.

Uzlaşma Göstergeleri için buraya başvurabilirsiniz.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri