Gootkit yükleyici kötü amaçlı yazılım operatörleri, Avustralya sağlık kuruluşlarına Cobalt Strike işaretçileri bulaştırmak için VLC Media Player’ı kötüye kullanan yeni bir SEO zehirlenmesi kampanyası yürütüyor.

Kampanya hedefi, Cobalt Strike sömürü sonrası araç setini kurumsal ağlara ilk erişim için virüslü cihazlara dağıtmaktır.

Oradan, uzak operatörler ağ taramaları gerçekleştirebilir, ağ boyunca yanal olarak hareket edebilir, hesap kimlik bilgilerini ve dosyaları çalabilir ve fidye yazılımı gibi daha tehlikeli yükleri dağıtabilir.

Daha yaygın olarak Gootloader olarak bilinen Gootkit yükleyici, geçen yaz benzer bir arama motoru sonucu zehirlenme kampanyasında Cobalt Strike’ı sistemlere sunmaya başladı.

Gootloader, birkaç kez fidye yazılımı bulaşmalarıyla ilişkilendirildi ve kötü amaçlı yazılım, 2020’de REvil çetesiyle yüksek profilli bir işbirliği yoluyla geri geliyor.

Google arama sonuçlarını zehirlemek

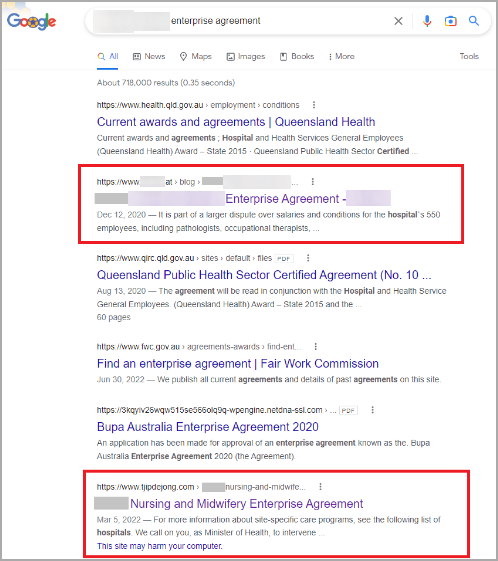

Trend Micro tarafından hazırlanan yeni bir raporda araştırmacılar, Gootloader’ın son kampanyasının, Avustralya sağlık sektörünü hedeflemek için kötü amaçlı web sitelerini Google arama sonuçlarına eklemek için SEO zehirlenmesini kullandığını açıklıyor.

Kampanya, Ekim 2022’de başladı ve Avustralya şehir adlarıyla birlikte “anlaşma”, “hastane”, “sağlık” ve “medikal” gibi tıpla ilgili anahtar kelimeler için yapılan arama sonuçlarında üst sıralarda yer almayı başardı.

SEO zehirlenmesi, siber suçluların kullandığı bir taktiktir ve pek çok yasal sitede tehdit aktörünün web sitelerine bağlantılar içeren birçok gönderi oluşturur.

Arama motoru örümcekleri bu meşru siteleri dizine ekledikçe ve aynı URL’yi tekrar tekrar gördükçe, onları ilişkili anahtar kelimeler için arama motoru sonuçlarına ekleyeceklerdir. Sonuç olarak, aşağıda gösterildiği gibi, bu arama terimleri genellikle Google arama sonuçlarında oldukça üst sıralarda yer alır.

Kaynak: Trend Micro

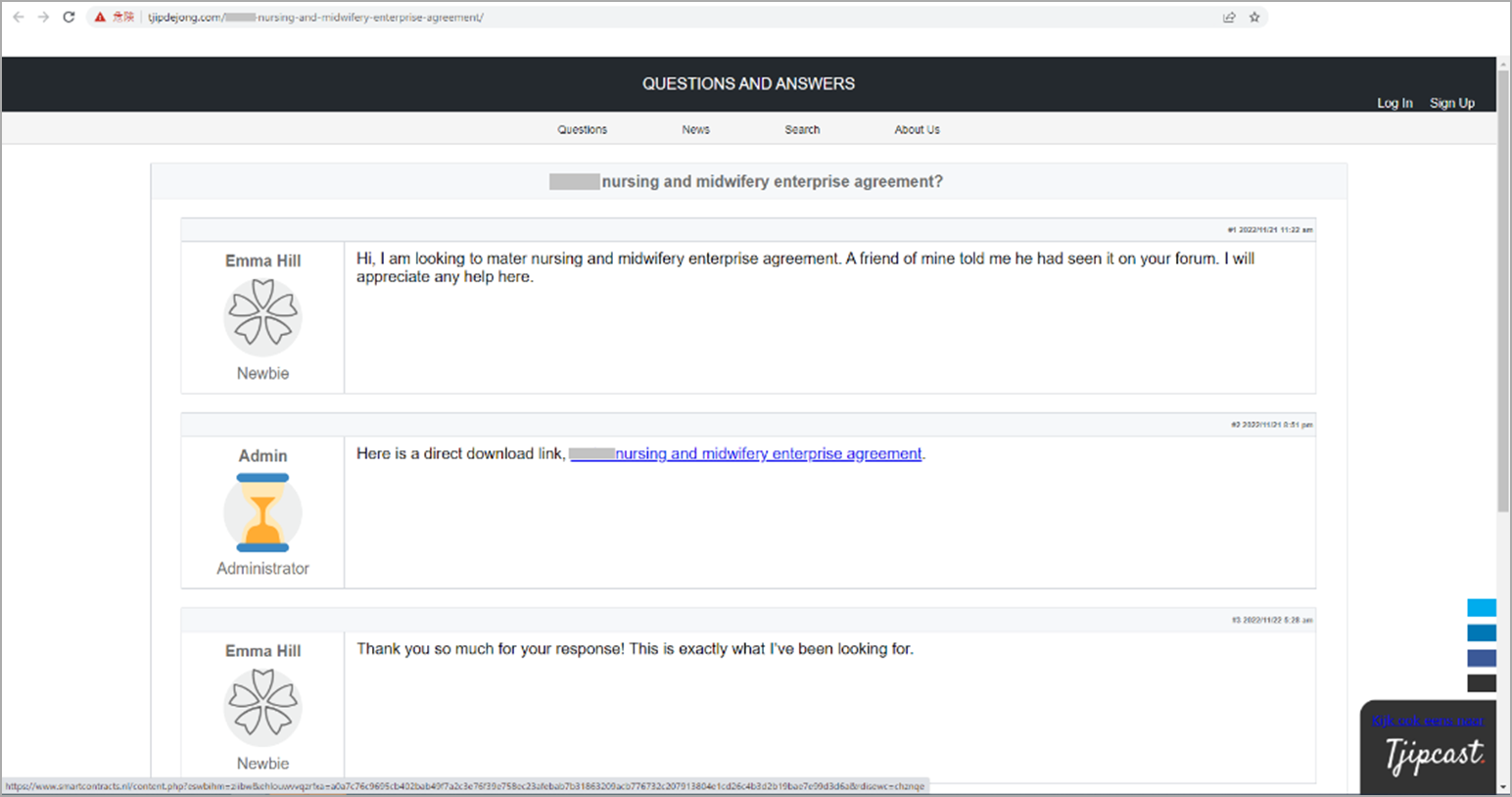

Gootkit tarafından kullanılan siteler, arama motoru sonuçlarından gelen ziyaretçilere sahte Soru-Cevap forumları görüntülemek için JavaScript komut dosyaları enjekte edilen, genellikle saldırıya uğramış web siteleridir.

Bu sahte Soru-Cevap forumları, bir sözleşme şablonu veya Word belgesi gibi ilgili aranan kaynaklara bağlanan bir sorunun “yanıtını” içerecektir. Ancak bu bağlantılar, kullanıcıların cihazlarını etkileyen kötü amaçlı yazılımlardır.

Kaynak: Trend Micro

Benzer bir taktik, operatörlerin sonuçları zehirlemek için Zoom, TeamViewer ve Visual Studio arama terimlerini kullandığı Şubat 2022 tarihli bu Batloader ve Atera Agent kampanyasında olduğu gibi, kötü amaçlı yazılım yükleyiciler tarafından kapsamlı bir şekilde kullanıldı.

Cobalt Strike işaretlerinin dikilmesi

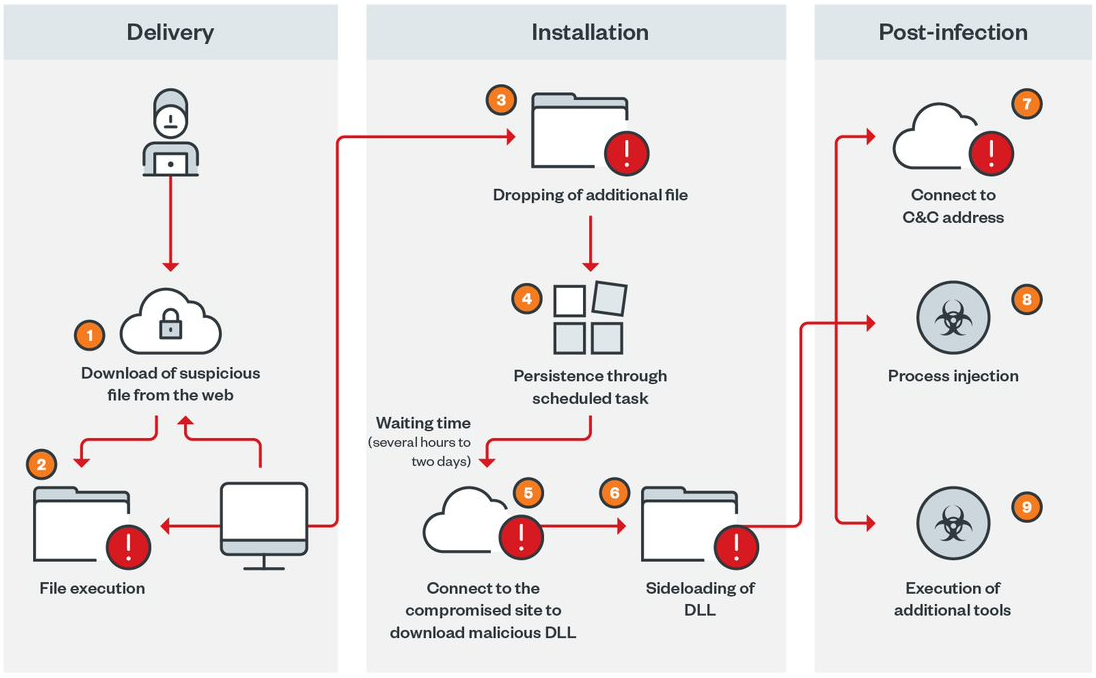

En son Gootloader kampanyasında, tehdit aktörleri, bir ZIP arşivi içindeki sağlıkla ilgili olduğu varsayılan bir sözleşme belgesi şablonu için doğrudan bir indirme bağlantısı kullanıyor.

Bu ZIP arşivi, başlatıldığında cihaza daha fazla kötü amaçlı yazılım indirmek için yürütülen bir PowerShell betiğini bırakan bir JS dosyası biçimindeki Gootkit yükleyici bileşenlerini içerir.

Kaynak: Trend Micro

Bulaşmanın ikinci aşamasında, kötü amaçlı yazılım, Gootloader komut ve kontrol sunucularından ‘msdtc.exe’ ve ‘libvlc.dll’ dosyalarını indirir.

Yürütülebilir dosya, VLC ortam yürütücüsünün Microsoft Dağıtılmış İşlem Koordinatörü (MSDTC) hizmeti olarak görünmek üzere gizlenmiş yasal ve imzalı bir kopyasıdır. DLL, medya yürütücünün başlaması için gerekli olan meşru bir VLC dosyasından sonra adlandırılmıştır, ancak bir Cobalt Strike modülü ile bağlanmıştır.

Yürütülebilir VLC başlatıldığında, güvenilir bir işlem bağlamında kötü amaçlı DLL’yi yüklemek için DLL tarafı yükleme saldırısı kullanır.

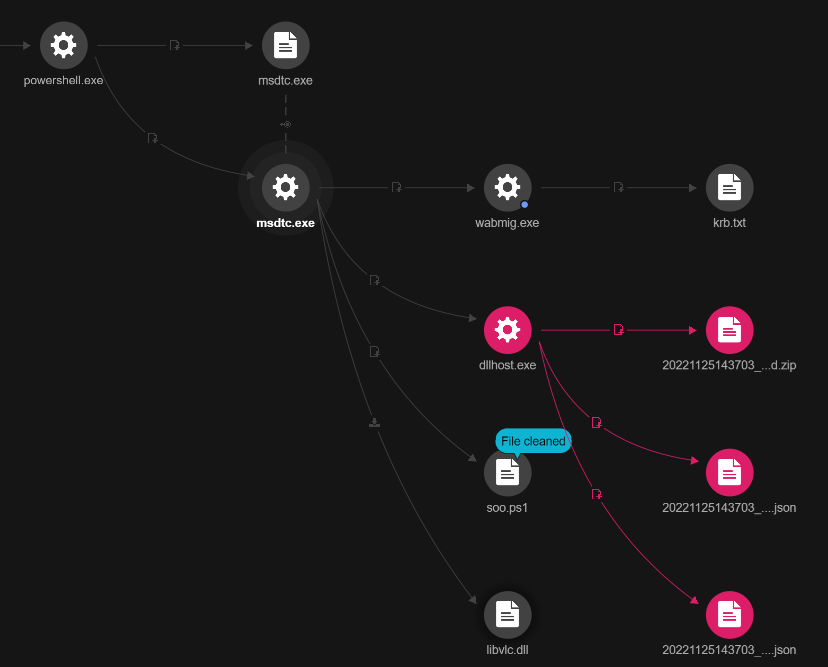

Bu, VLC yürütülebilir dosyasının, Cobalt Strike beacon etkinliklerini barındıran dllhost.exe ve wabmig.exe olmak üzere iki işlem oluşturmasına neden olur.

Kaynak: Trend Micro

Tehdit aktörleri, Cobalt Strike’ı kullanarak ağ gözetimi için ‘PSHound.ps1’ ve ‘soo.ps1’ dosyalarını yükledi, 389, 445 ve 3268 numaralı bağlantı noktaları aracılığıyla makinelere bağlandı ve bir metin dosyasına (‘krb. Txt’).

Cobalt Strike, genellikle fidye yazılımı saldırılarının öncüsüdür, ancak Trend Micro tarafından gözlemlenen durumda, araştırmacıların son yükü yakalama fırsatı olmadı.

VLC Media Player’daki bir DLL yandan yükleme güvenlik açığı, Çin devleti destekli bilgisayar korsanları tarafından yapılan saldırılarda kullanıldı. Bu güvenlik açıklarının, medya oynatıcının Hindistan’da yasaklanmasına yol açtığına inanılıyor.

Ne yazık ki, bu arama sonucu zehirlenmesi kampanyalarından biri tarafından kandırılmaktan kaçınmak zor olabilir.

Sonuç olarak, virüs bulaşmasını önlemenin en iyi yolu, yalnızca güvenilir kaynaklardan dosya indirmek, gerçek dosya adını görebilmeniz için dosya uzantılarını etkinleştirmek ve tehlikeli uzantılara sahip dosyalara tıklamaktan kaçınmaktır.

Ayrıca, indirilen herhangi bir dosyayı çalıştırmadan önce kötü amaçlı davranış olup olmadığını kontrol etmek için VirusTotal’a yüklemeniz önerilir.