Charming Kitten olarak bilinen İran hükümeti destekli aktör, kötü amaçlı yazılım cephaneliğine Gmail, Yahoo! ve Microsoft Outlook hesaplarından kullanıcı verilerini almasına izin veren yeni bir araç ekledi.

dublajlı KÖPRÜ Google Tehdit Analizi Grubu (TAG) tarafından, aktif olarak geliştirilmekte olan kötü amaçlı yazılımın İran’daki iki düzineden az hesaba karşı kullanıldığı ve bilinen en eski örneği 2020 yılına kadar uzandığı söyleniyor. Araç ilk olarak Aralık 2021’de keşfedildi.

Üretken bir ileri kalıcı tehdit (APT) olan Charming Kitten’ın İran’ın İslam Devrim Muhafızları (IRGC) ile bağlantılı olduğuna inanılıyor ve hükümetin çıkarlarıyla uyumlu casusluk yapma geçmişine sahip.

APT35, Cobalt Illusion, ITG18, Phosphorus, TA453 ve Yellow Garuda olarak izlenen grubun unsurları da fidye yazılımı saldırıları gerçekleştirdi ve bu da tehdit aktörünün amaçlarının hem casusluk hem de finansal olarak yönlendirildiğini gösteriyor.

Google TAG araştırmacısı Ajax Bash, “HYPERSCRAPE, kurbanın hesap kimlik bilgilerinin, saldırganın ele geçirdiği geçerli, kimliği doğrulanmış bir kullanıcı oturumu veya saldırganın zaten edindiği kimlik bilgilerini kullanarak çalışmasını gerektirir.” Dedi.

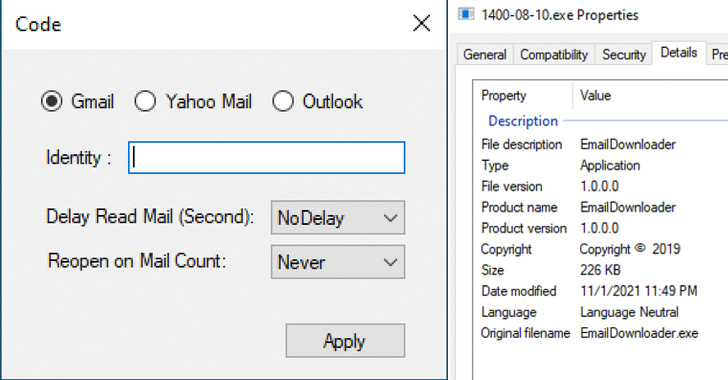

.NET’te yazılan ve saldırganın Windows makinesinde çalışacak şekilde tasarlanan araç, şüpheli girişler konusunda hedefi uyarmak için Google’dan gönderilen güvenlik e-postalarını silmenin yanı sıra kurbanın e-posta gelen kutusunun içeriğini indirme ve sızdırma işlevleriyle birlikte gelir.

Bir iletinin orijinalinde okunmamış olması durumunda araç, e-postayı açıp “.eml” dosyası olarak indirdikten sonra onu okunmadı olarak işaretler. Dahası, HYPERSCRAPE’in önceki sürümlerinin, kullanıcıların verilerini indirilebilir bir arşiv dosyasına aktarmasına olanak tanıyan bir özellik olan Google Takeout’tan veri isteme seçeneği içerdiği söyleniyor.

Bulgular, PwC tarafından Telegram mesajlarına ve belirli hesaplardaki kişilere erişim sağlamak için yerel hedeflere karşı kullanılan C++ tabanlı bir Telegram “kapıcı” aracının yakın zamanda keşfini takip ediyor.

Daha önce grup, güvenliği ihlal edilmiş cihazlarda depolanan hassas bilgileri toplamanın yanı sıra ses, video ve aramaları kaydedebilen, zengin özelliklere sahip bir implant olan LittleLooter adlı özel bir Android gözetim yazılımı dağıtırken görülmüştü.

Bash, “Aletlerinin çoğu gibi, HYPERSCRAPE de teknik karmaşıklığıyla değil, Charming Kitten’ın hedeflerini gerçekleştirmedeki etkinliğiyle dikkat çekiyor.” Dedi. Etkilenen hesaplar o zamandan beri yeniden güvence altına alındı ve mağdurlara bilgi verildi.