Kritik altyapılarda siber güvenliğe yönelik önemli bir gelişme olarak MITRE Corporation, EMB3D olarak bilinen yeni bir tehdit modelleme çerçevesini başlattı. Bu girişim, MITRE, Red Balon Güvenliği ve Narf Industries dahil olmak üzere güvenlik teknolojisi liderleri arasındaki işbirlikçi bir çabanın işaretidir.

EMB3D veya Gömülü Model Tabanlı Geliştirme, Savunma ve Bozma, gömülü cihazlara yönelik siber tehditleri değerlendirmek ve azaltmak için kapsamlı bir araç seti sağlar. Elektrik şebekeleri, su sistemleri ve ulaşım ağları gibi kritik altyapıların ayrılmaz bir parçası olan bu cihazlar, genellikle karmaşık siber saldırıların hedefi oluyor.

Yeni tehdit modeline EMB3D’nin resmi web sitesinden erişilebiliyor ve gömülü sistemlere özel siber tehditler ve güvenlik açıkları hakkında gelişmiş bir bilgi tabanı sunuluyor. Üreticiler, satıcılar, varlık sahipleri, test uzmanları ve güvenlik araştırmacıları arasında ortak bir anlayış ve proaktif bir yaklaşım geliştirmeyi amaçlamaktadır.

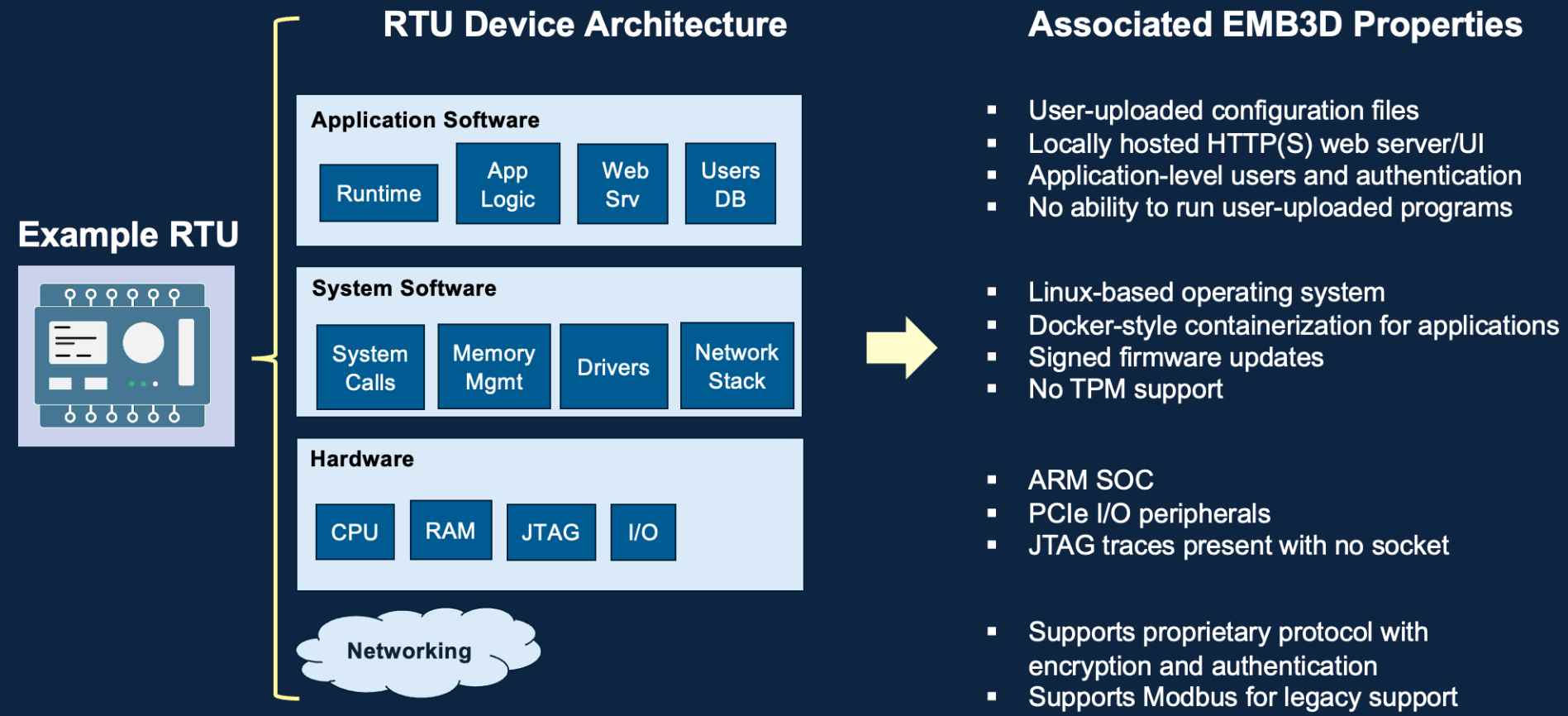

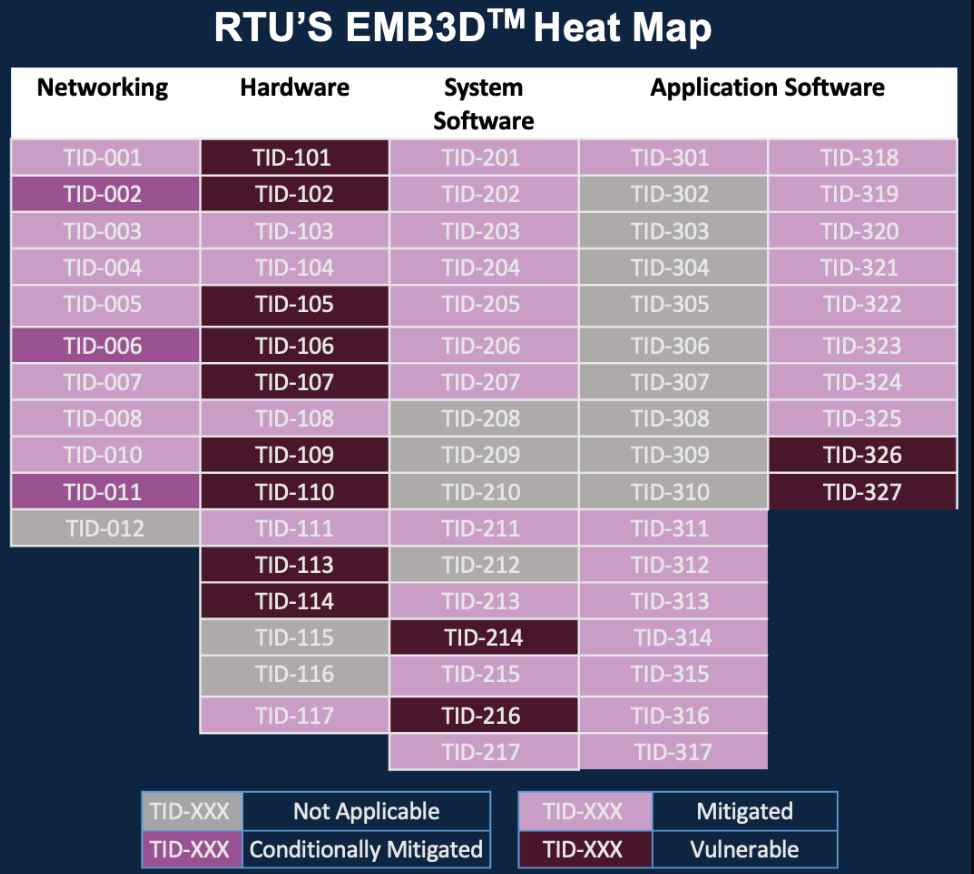

MITRE EMB3D (Gömülü Sistem Saldırı Modeli), kritik altyapı sektörlerinde sıklıkla kullanılan gömülü cihazların güvenliğini sağlamak için tasarlanmış kapsamlı bir tehdit modelleme çerçevesidir. Bu model, gömülü sistemlere özgü tehditlerin tanımlanmasına, analiz edilmesine ve azaltılmasına yardımcı olur. Aşağıda bileşenlerine, amacına ve uygulamasına derinlemesine bir bakışın yanı sıra kullanımını gösteren örnekler bulunmaktadır.

EMB3D’nin bileşenleri

- Tehdit Belirleme ve Analizi:

- Tehdit Bilgi Tabanı: EMB3D, gömülü cihazları hedef alan tehditlere ilişkin ayrıntılı bir bilgi tabanı sağlar. Bu tehditler gerçek dünyadaki olaylardan ve teorik araştırmalardan alınmıştır.

- Tehdit Haritalaması: Tehditler; ürün yazılımı, donanım arayüzleri, iletişim protokolleri ve sensörler gibi belirli cihaz özellikleriyle eşleştirilir. Bu, farklı tehditlerin gömülü bir sistemdeki belirli güvenlik açıklarından nasıl yararlanabileceğinin anlaşılmasına yardımcı olur.

- Güvenlik Açığı Haritalaması:

- Ortak Zayıflık Sayımı (CWE): EMB3D, yerleşik cihazlardaki yaygın zayıflıkları kategorize etmek için CWE ile uyumludur.

- Yaygın Güvenlik Açıkları ve Etkilenmeler (CVE): Model, belirli güvenlik açıkları ve bunların potansiyel etkileri hakkında ayrıntılı bilgi sağlamak için CVE’leri içerir.

- Azaltmalar:

- Teknik Mekanizmalar: EMB3D, cihaz satıcılarının uygulayabileceği belirli teknik azaltımları önerir. Bunlar güvenli kodlama uygulamalarını, donanım güvenlik modüllerini, şifrelemeyi ve erişim kontrollerini içerir.

- Tasarım Hususları: Dağıtım sonrası düzeltme ihtiyacını azaltmak için tasarım aşamasına güvenliği dahil etmenin önemini vurguluyor.

- Sürekli Güncellemeler ve Topluluk Katılımı:

- Yaşayan Çerçeve: EMB3D, siber güvenlik ortamı geliştikçe yeni tehditler ve hafifletici önlemlerle sürekli olarak güncellenmektedir.

- Topluluk İşbirliği: MITRE, çerçeveyi geliştirmek için cihaz satıcılarından, varlık sahiplerinden, güvenlik araştırmacılarından ve akademisyenlerden gelen geri bildirimleri teşvik eder.

Amaç ve Etki

EMB3D’nin temel amacı, yerleşik cihaz ekosistemindeki paydaşların güvenlik tehditlerini cihazın yaşam döngüsünün erken safhalarında anlamalarına ve ele almalarına yardımcı olmaktır. Bu proaktif yaklaşım, daha güvenli cihazlara ve altyapıya yol açarak dağıtım sonrasında maliyetli ve karmaşık güvenlik yamalarına olan ihtiyacı azaltır.

EMB3D’deki Cihaz Özellikleri

- Firmware:

- Tanım: Cihazın donanımını kontrol eden düşük seviyeli yazılım.

- Tehditler: Yetkisiz ürün yazılımı güncellemeleri, tahrif edilmiş ürün yazılımı, ürün yazılımı tersine mühendislik.

- Azaltmalar: Güvenli önyükleme, ürün yazılımı imzalama, ürün yazılımı bütünlük kontrolleri.

- Donanım Arayüzleri:

- Tanım: USB, GPIO ve JTAG gibi fiziksel bağlantı noktaları ve bağlantılar.

- Tehditler: Fiziksel kurcalama, hata ayıklama bağlantı noktaları aracılığıyla yetkisiz erişim.

- Azaltmalar: Kullanılmayan bağlantı noktalarını devre dışı bırakın, fiziksel erişimi güvenli hale getirin, kurcalamayı önleyen mühürler.

- İletişim Protokolleri:

- Tanım: Cihazın diğer cihazlarla veya ağlarla iletişim kurmak için kullandığı Wi-Fi, Zigbee veya Ethernet gibi yöntemler.

- Tehditler: Gizlice dinleme, ortadaki adam saldırıları, protokol istismarı.

- Azaltmalar: Şifreleme, güvenli protokol seçimi, ağ bölümlendirme.

- Sensörler ve Aktüatörler:

- Tanım: Sıcaklık sensörleri, basınç sensörleri ve motorlar gibi fiziksel çevreyle etkileşime giren bileşenler.

- Tehditler: Sensör sahteciliği, aktüatör manipülasyonu.

- Azaltmalar: Giriş doğrulama, güvenli kontrol algoritmaları, artıklık kontrolleri.

- Kontrol Yazılımı:

- Tanım: Girişleri işleyen ve cihazın işlemlerini kontrol eden yazılım.

- Tehditler: Kod yerleştirme, mantık manipülasyonu, hizmet reddi.

- Azaltmalar: Kod incelemeleri, güvenli kodlama uygulamaları, çalışma zamanı bütünlüğü kontrolleri.

- Veri depolama:

- Tanım: Flash bellek veya EEPROM gibi verileri kaydetmek için kullanılan dahili depolama.

- Tehditler: Veri hırsızlığı, veri bozulması, yetkisiz veri erişimi.

- Azaltmalar: Şifreleme, erişim kontrolleri, veri bütünlüğü kontrolleri.

- Güç kaynağı:

- Tanım: Piller ve güç regülatörleri de dahil olmak üzere cihazın elektrik gücü kaynağı.

- Tehditler: Güç kaynağı manipülasyonu, güç kesintisi nedeniyle hizmet reddi.

- Azaltmalar: Güç dalgalanma koruması, yedek güç kaynakları, güç bütünlüğü izleme.

- Kullanıcı arayüzleri:

- Tanım: Düğmeler, dokunmatik ekranlar ve ekranlar gibi kullanıcıların cihazla etkileşimde bulunduğu arayüzler.

- Tehditler: Yetkisiz erişim, sahte kullanıcı girişleri.

- Azaltmalar: Kullanıcı kimlik doğrulaması, giriş doğrulama, güvenli kullanıcı arayüzü tasarımı.

- Ağ arayüzleri:

- Tanım: Cihazı yerel veya geniş alan ağlarına bağlayan arayüzler.

- Tehditler: Yetkisiz ağ erişimi, verilere müdahale, ağ tabanlı saldırılar.

- Azaltmalar: Ağ güvenlik duvarları, güvenli iletişim protokolleri, saldırı tespit sistemleri.

- Konfigürasyon yönetimi:

- Tanım: Cihaz ayarlarını ve yapılandırmalarını yönetmek için kullanılan yöntemler ve süreçler.

- Tehditler: Yetkisiz konfigürasyon değişiklikleri, konfigürasyon hataları.

- Azaltmalar: Güvenli konfigürasyon arayüzleri, konfigürasyon bütünlüğü kontrolleri, düzenli denetimler.

Güvenliği Artırmak İçin EMB3D’yi Uygulama

Örnek: Otonom Bir Aracın Güvenliğinin Sağlanması

- Tehdit Tanımlaması:

- Tehditler: Uzaktan ele geçirme, sensör sahteciliği, yetkisiz ürün yazılımı güncellemeleri.

- Cihaz Özellikleri: İletişim protokolleri (örn. CAN veri yolu), sensörler (örn. LIDAR, kameralar), cihaz yazılımı.

- Güvenlik Açığı Haritalaması:

- : Yetersiz şifreleme (CWE-311), hatalı kimlik doğrulama (CWE-287), donanım yazılımı doğrulamasının olmaması (CWE-345).

- CVE: Aracın iletişim ve kontrol sistemleriyle ilgili bilinen güvenlik açıkları.

- Azaltma Uygulaması:

- Teknik Mekanizmalar: Veri iletimi için güçlü şifreleme, uzaktan erişim için çok faktörlü kimlik doğrulama, ürün yazılımı bütünlüğü için güvenli önyükleme uygulayın.

- Tasarım Hususları: Güvenlik özelliklerini tasarım aşamasında entegre edin, kapsamlı güvenlik testleri yapın.

- Sürekli İzleme ve Güncelleme:

- Tehdit İzleme: Yeni güvenlik açıklarını ve tehditleri düzenli olarak izleyin.

- Topluluk İşbirliği: Ortaya çıkan tehditler ve en iyi uygulamalar hakkında güncel bilgilere sahip olmak için siber güvenlik topluluğuyla etkileşime geçin.

Kuruluşlar, bu özelliklerin her birini sistematik olarak ele alarak ve ilgili hafifletici önlemleri uygulayarak, yerleşik cihazlarının güvenliğini önemli ölçüde artırabilir ve çok çeşitli siber tehditlere karşı güçlü koruma sağlayabilir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.