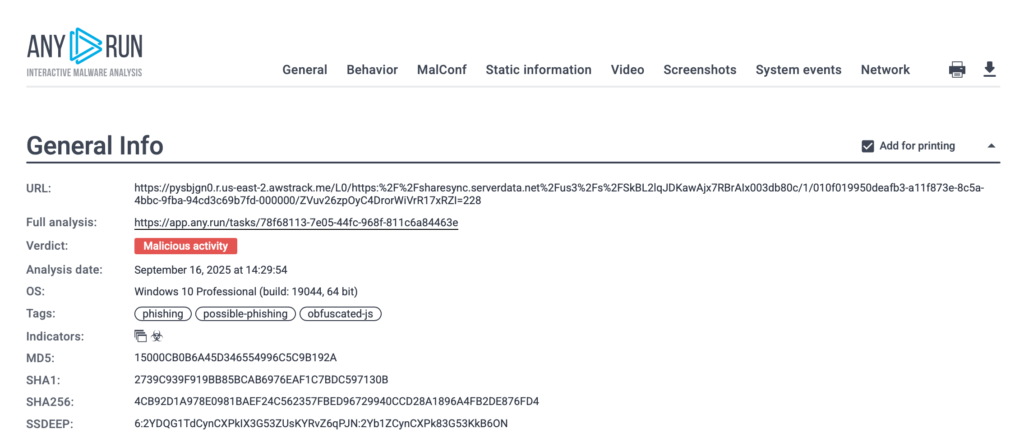

Kimlik avı kampanyaları tespit etmek zorlaşıyor, bazen asla şüphelenemeyeceğiniz dosyalarda saklanıyor. Any. runSiber güvenlik analistleri son zamanlarda böyle bir vakayı ortaya çıkardılar: PDF olarak gizlenmiş kötü niyetli SVGmeşru bir alanda barındırıldı ve gizli yönlendirmelerle dolu. Eylül ortasına kadar, Microsoft temalı lures ile tam bir spam dalgasına dönüştü.

Nasıl çalıştığına ve analistlerin Intel’in tam zincirini güvenli bir sanal alan ortamında nasıl toplayabileceklerine bakalım.

Son SVG saldırısının içinde

İşte tam davranışı gösteren bir kum havuzu oturumu. Yönlendirmeleri ve yükü çıkarmayı canlı olarak izlemek için gerçek kasayı kontrol edin:

Sandbox oturumunu görüntüleyin (SVG Saldırısı)

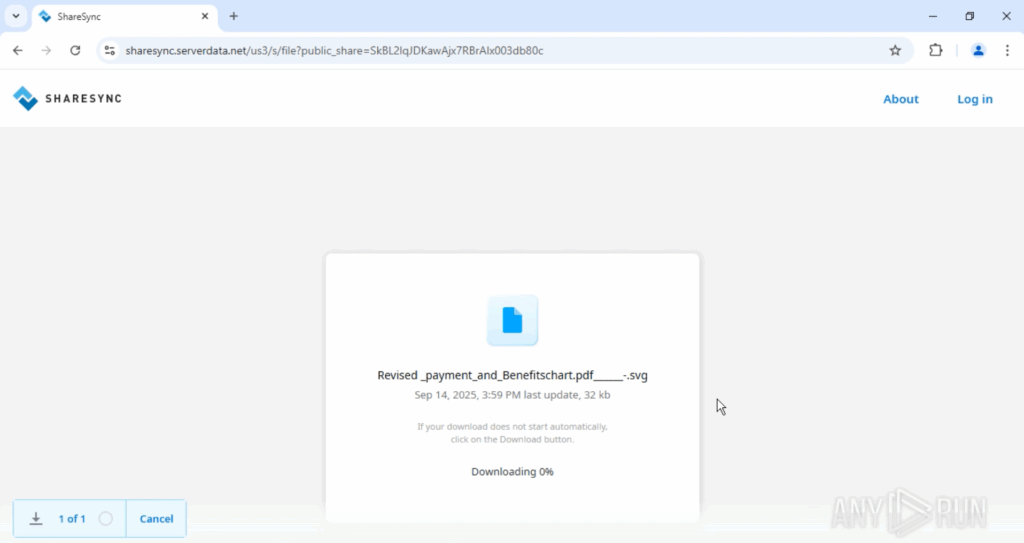

Teslimat ve kılık değiştirme: Dosya bir PDF eki gibi görünür, ancak bir SVG (XML) dosyasıdır. SVG komut dosyalarını desteklediğinden, saldırganlar statik pikseller yerine aktif içerik yerleştirir.

Gizli tehditleri ortaya çıkarın, soruşturma süresini saatlerden dakikalara kesin ve gelişen saldırı tekniklerinin önünde kalın.

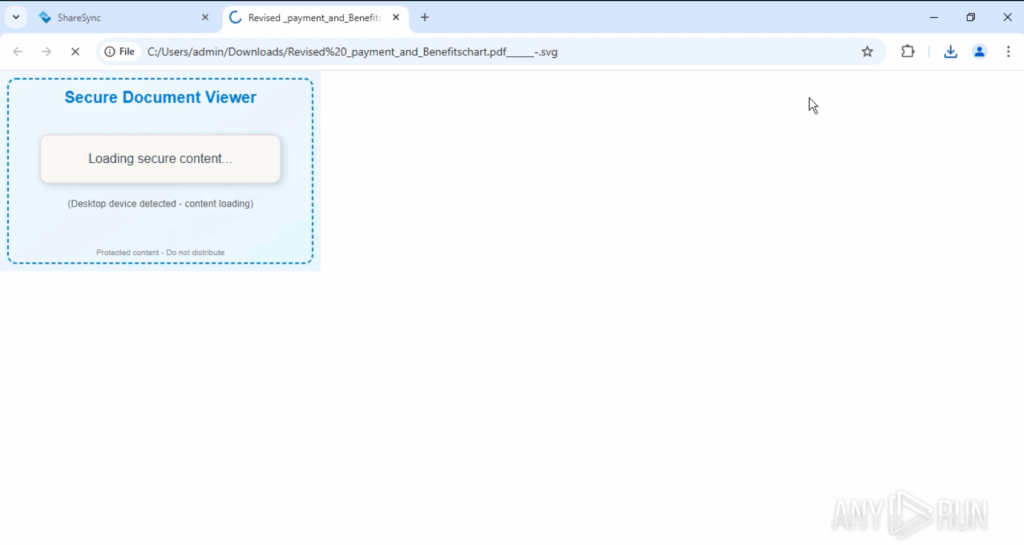

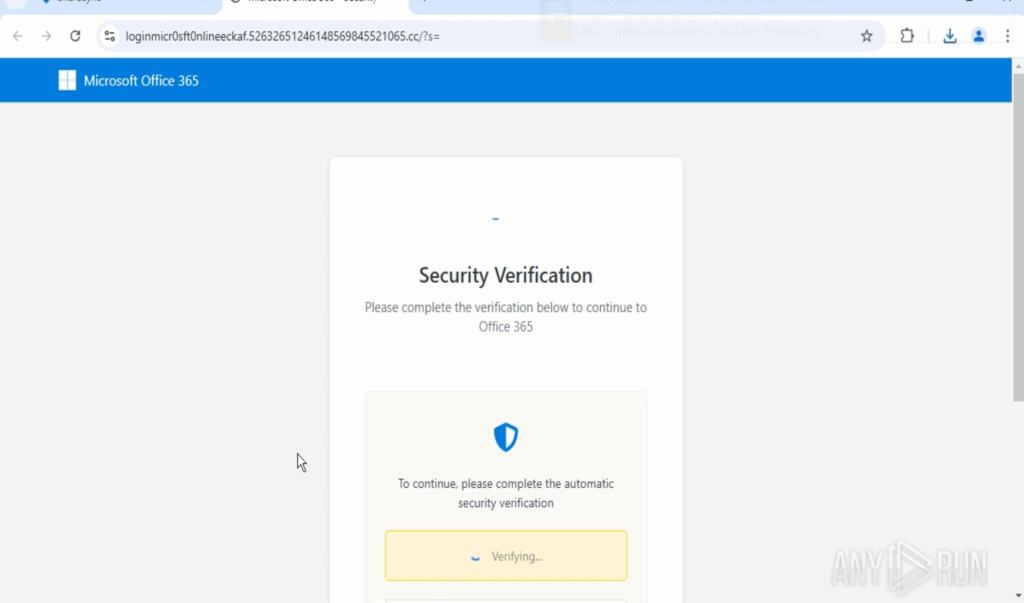

Sahte istemi gösterildi: Dosyayı bir tarayıcıda açmak, kullanıcıyı tıklamaya veya beklemeye sosyal mühendisliğe “korunan belge” mesajı görüntüler.

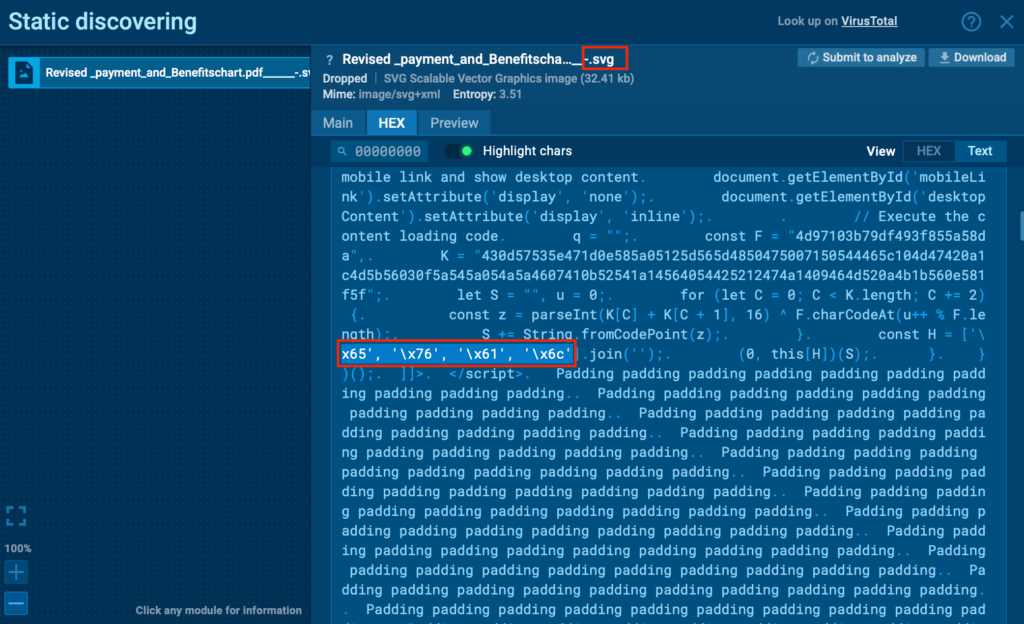

Komut Dosyası Yürütme (XOR Decoder): Gömülü JavaScript, gerçek yönlendirme kodunu yeniden yapılandıran ve daha sonra (Değerlendirme aracılığıyla) yürüten bir XOR kod çözme rutini çalıştırır.

Bunu doğrudan herhangi birinde görebilirsiniz. Bu görüş, analistlerin kod çözülmüş yükü boşaltmasına ve SVG’nin çalıştırdığı tam komutları gözden geçirmesine izin verir.

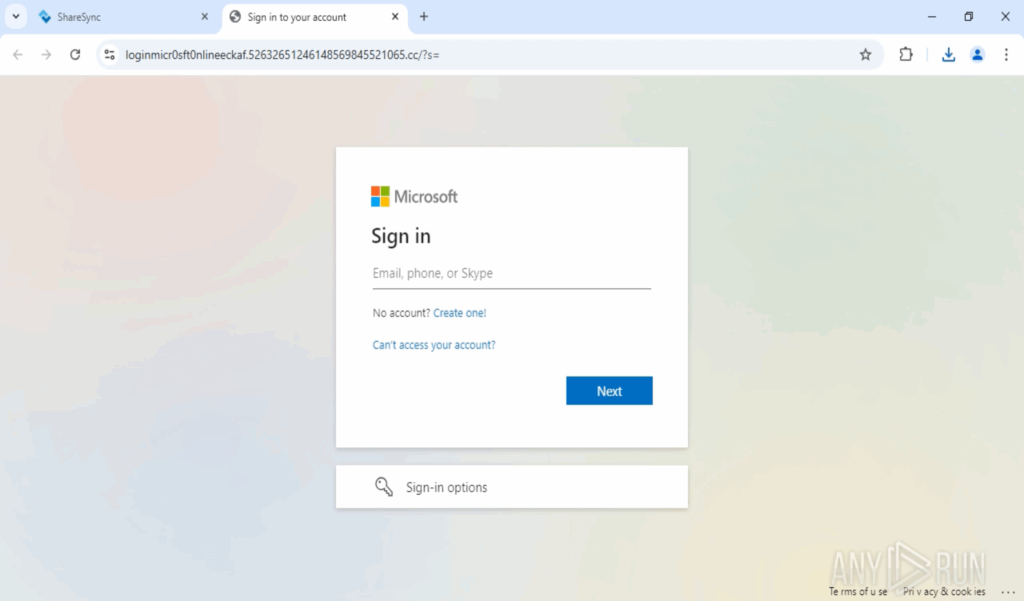

Katmanlı Yönlendirmeler: Kod çözülmüş kod, tarayıcıyı birden fazla aracı alandan iter ve izi gizler. Bu zincirde gözlenen örnekler şunları içerir:

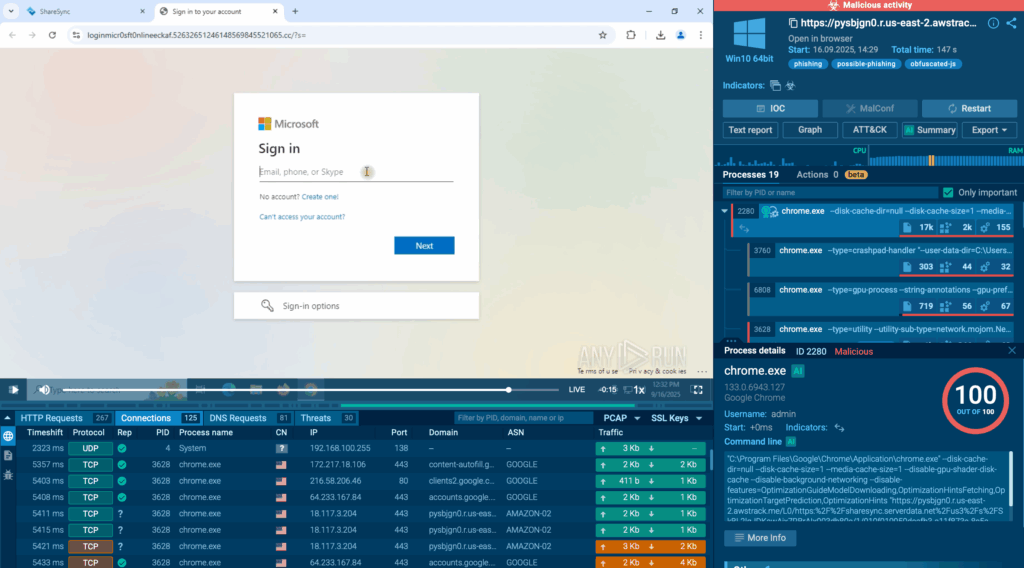

- loginmicrosft365[.]PowerAppsportals[.]com

- loginmicr0sft0nlineofy[.]52632651246148569845521065[.]CC

Nihai Kimlik Yardım Sayfası: Kullanıcı, meşru görünmek ve cursory kontrollerini atlamak için bir Cloudflare turnikesi widget’ı bile kullanan Microsoft markalı bir kimlik bilgisi sayfasına girer. RUN’un otomatik etkileşimi ile bu doğrulamalar otomatik olarak ele alınır, böylece analistler manuel olarak tıklayarak zaman kaybetmez.

Kimlik Bilgisi Koleksiyonu ve Kalıcılık: Girilen kimlik bilgileri yakalanır ve ölçek için inşa edilen saldırgan kontrollü altyapıya (Phaas benzeri), kütle hasatını mümkün kılar.

Sandbox’ın ortaya çıkardığı şey: tEtkileşimli oturum her yönlendirme ve HTTP işlemini gösterir, kod çözülmüş JavaScript’i altıgen/metin olarak ortaya koyar ve çalışma zamanı artefaktlarını yakalar.

İhraç edilebilir IOC’ler ve raporlar olabilir SIEM, EDR ve tehdit-intel platformlarıyla doğrudan entegre edilmişböylece analistler zaten kullandıkları araçların içindeki verileri alır, zaman kazandırır ve ekstra adımlar keser.

Sandbox Avantajı: Yeni Saldırıların Hızlı Tespiti

Gördüğünüz gibi, etkileşimli kum havuzları tespit etmek için özellikle değerlidir. Yeni ve Kaçış Saldırıları. Statik imzalar veya gecikmiş uyarılar beklemek yerine, dosyayı canlı bir ortamda ve gerçek zamanlı olarak kötü niyetli davranışları yüzeye çıkarırlar.

Herhangi bir.Run ile analistler şunları yapabilir:

- 60 saniyenin altında kötü niyetli kararlar alın: Tehditlerin% 88’i bunu hızlı bir şekilde tespit ediyor.

- Tam saldırı zincirini anında açığa çıkar: Her yönlendirme, komut dosyası ve yükü tahmin etmeden eşleştirilir.

- Hızlandırma triyajı ve yanıt: Takımlar % 94 daha hızlı triyaj Ve 3 × daha yüksek SOC performansı.

- Bulguları eyleme dönüştürün: IOC’leri ve TTP’leri doğrudan SIEM, EDR veya TI platformlarına dışa aktarın.

Saatler süren manuel çalışmayı otomatik görünürlük dakikalarına dönüştürerek, analistlere yeni saldırı tekniklerinin önünde kalmak için gereken hız, netlik ve bağlamı verir.

14 günlük denemenizi isteyin Ve herhangi biriyle yeni saldırılar ne kadar hızlı yakalayabileceğinizi görün.