Microsoft, muhtemelen casusluk amacıyla devlet kurumlarını ve eğitim, kritik üretim ve bilgi teknolojisi kuruluşlarını hedef alan, Flax Typhoon olarak takip ettiği yeni bir bilgisayar korsanlığı grubu belirledi.

Tehdit aktörü, kurban ağına erişim sağlamak ve erişimi sürdürmek için kötü amaçlı yazılımlara pek güvenmiyor ve çoğunlukla işletim sisteminde zaten mevcut olan bileşenleri, arazide yaşayan ikili dosyalar veya LOLBin’leri ve yasal yazılımları kullanmayı tercih ediyor.

En azından 2021’in ortalarından bu yana faaliyet gösteren Flax Typhoon, esas olarak Tayvan’daki kuruluşları hedef alsa da Microsoft, Güneydoğu Asya, Kuzey Amerika ve Afrika’da bazı kurbanlar tespit etti.

Gözlemlenen Keten Tayfunu TTP’leri

Microsoft’un gözlemlediği kampanyada Flax Typhoon, VPN, web, Java ve SQL uygulamaları da dahil olmak üzere halka açık sunuculardaki bilinen güvenlik açıklarından yararlanarak ilk erişimi elde etti.

Bilgisayar korsanları, uzaktan kod yürütme yetenekleri sağlayan küçük (4KB) ancak güçlü bir web kabuğu olan China Chopper’ı düşürdü.

Gerekirse, bilgisayar korsanları, daha yüksek izinler elde etmek için bilinen güvenlik açıklarından yararlanan, kamuya açık ‘Juicy Potato’ ve ‘BadPotato’ açık kaynaklı araçlarını kullanarak ayrıcalıklarını yönetici düzeyine yükseltir.

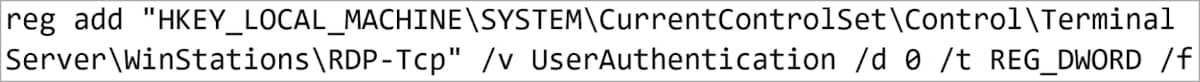

Daha sonra Flax Typhoon, kayıt defteri değişiklikleri yoluyla ağ düzeyinde kimlik doğrulamayı (NLA) kapatarak ve bir RDP (Uzak Masaüstü Protokolü) bağlantısı kurmak için Windows Yapışkan Anahtarlar erişilebilirlik özelliğini kullanarak kalıcılık sağlar.

Microsoft, “Flax Typhoon, güvenliği ihlal edilmiş sisteme RDP aracılığıyla erişebilir, oturum açma ekranındaki Yapışkan Tuşlar kısayolunu kullanabilir ve Görev Yöneticisine yerel sistem ayrıcalıklarıyla erişebilir” diye açıklıyor.

“Oradan oyuncu Terminali başlatabilir, bellek dökümleri oluşturabilir ve ele geçirilen sistem üzerinde neredeyse her türlü eylemi gerçekleştirebilir.”

Flax Typhoon, RDP’nin dahili ağa RDP bağlantı kısıtlamalarını aşmak için, güvenliği ihlal edilen sistem ile harici sunucu arasındaki bağlantıyı korumak amacıyla meşru bir VPN (sanal özel ağ) köprüsü kurar.

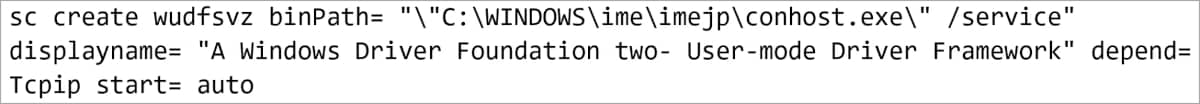

Bilgisayar korsanları, PowerShell Invoke-WebRequest yardımcı programı, certutil veya bitsadmin gibi LOLBin’leri kullanarak açık kaynaklı SoftEther VPN istemcisini indiriyor ve VPN uygulamasını sistem başlangıcında otomatik olarak başlatılacak şekilde ayarlamak için çeşitli yerleşik Windows araçlarını kötüye kullanıyor.

Saldırganlar, tespit edilme riskini en aza indirmek için onu ‘conhost.exe’ veya ‘dllhost.exe’ olarak yeniden adlandırarak meşru bir Windows bileşeni olarak maskeliyor.

Ayrıca Flax Typhoon, VPN trafiğini standart HTTPS trafiği olarak gizlemek için SoftEther’in HTTPS üzerinden VPN modunu kullanır.

Microsoft, bilgisayar korsanlarının yanal hareket için Windows Uzaktan Yönetim (WinRM), WMIC ve diğer LOLBin’leri kullandığını söylüyor.

Araştırmacılar, Çin merkezli bu saldırganın, ocal Güvenlik Yetkilisi Alt Sistem Hizmeti (LSASS) işlem belleğinden ve Güvenlik Hesabı Yöneticisi (SAM) kayıt defteri kovanından kimlik bilgilerini çıkarmak için sıklıkla Mimikatz aracını kullandığını söylüyor.

Microsoft, Flax Typhoon’un ek veriler elde etmek için çalınan kimlik bilgilerini kullandığını gözlemlemedi, bu da oyuncunun ana amacının şu anda belirsiz olmasına neden oluyor.

Koruma

Microsoft, kuruluşlara internete açık uç noktalara ve halka açık sunuculara en son güvenlik güncellemelerini uygulamalarını ve tüm hesaplarda çok faktörlü kimlik doğrulamanın (MFA) etkinleştirilmesini önermektedir.

Ayrıca, kayıt defteri izleme, NLA’yı devre dışı bırakmak için Flax Typhoon tarafından gerçekleştirilenler gibi değişiklik girişimlerini ve yetkisiz değişiklikleri yakalamaya yardımcı olabilir.

Flax Typhoon’un uzun bekleme süreleri, birden fazla hesabın tehlikeye atılmasına ve uzun vadeli erişim için sistem yapılandırmasının değiştirilmesine olanak tanıdığından, bu özel tehdit aktörünün ihlalinden şüphelenen kuruluşların ağlarını kapsamlı bir şekilde incelemesi gerekir.