Astrix’teki Güvenlik Araştırma Grubu, Google’ın Bulut Platformunda (GCP) sıfırıncı gün güvenlik açığı keşfetti, bu da tüm Google müşterilerinin risk altında olduğu anlamına geliyor. “GhostToken” takma adı verilen bu güvenlik açığı nedeniyle, tehdit aktörleri kötü amaçlı bir programı tespit edilemez ve kaldırılması imkansız hale getirebilir, bu da kurbanın Google hesabına kalıcı olarak bir truva atı yazılımı bulaşmasına neden olabilir. Saldırganlar, GhostToken olarak bilinen bir güvenlik açığından yararlanarak kötü amaçlı uygulamalarını kurbanlarının Google hesabı uygulama yönetimi sayfasından gizleme potansiyeline sahiptir. Burası, Google kullanıcılarının uygulamalarını görebileceği ve bu programlara erişimi iptal edebileceği tek konum olduğundan, güvenlik açığı, kötü amaçlı uygulamanın Google hesabından kaldırılmasını imkansız hale getiriyor. Öte yandan saldırgan, programını istediği zaman gösterebilir, kurbanın hesabında oturum açmak için belirteci kullanabilir ve ardından uygulamayı kaldırılamaz durumuna döndürmek için hızla tekrar gizleyebilir. Bunun nedeni, belirtecin saldırganın uygulamasında saklanmasıdır. Başka bir deyişle, saldırgan kurbanın hesabına ait bir “hayalet” jetona sahiptir.

Program kurbanın bakış açısından tamamen gizlendiği için, hesaplarının tehlikede olduğunu en başta bilmelerinin engellendiğini ve bundan şüphelenseler bile bu konuda hiçbir şey yapamayacaklarını not etmek çok önemlidir. tamamen yeni bir Google hesabı oluşturmaktan başka. Uygulamanın mağdurun görüşünden tamamen gizlenmesinin bu kadar hayati olmasının nedenlerinden biri de budur.

Kurban, kötü niyetli uygulamaya bu özelliklere erişim izni verirse, kurbanın özel Gmail mesajlarına, Google Drive ve Fotoğraflar dosyalarına, Google Takvim etkinliklerine, Google Haritalar konumlarına ve Google Bulut Platformu hizmetlerine saldırganlar erişebilir.

Daha da önemlisi, kullanıcılar saldırganlara çok önemli haklar sağlarsa saldırganlar Google Drive’dan dosyaları kaldırabilir, sosyal mühendislik saldırıları gerçekleştirmek için kurbanın Gmail hesabından e-postalar gönderebilir, Google Takvim, Fotoğraflar veya Dokümanlar’dan hassas verileri çalabilir. ve daha fazla kötü amaçlı etkinlik gerçekleştirin.

Saldırı Senaryosu

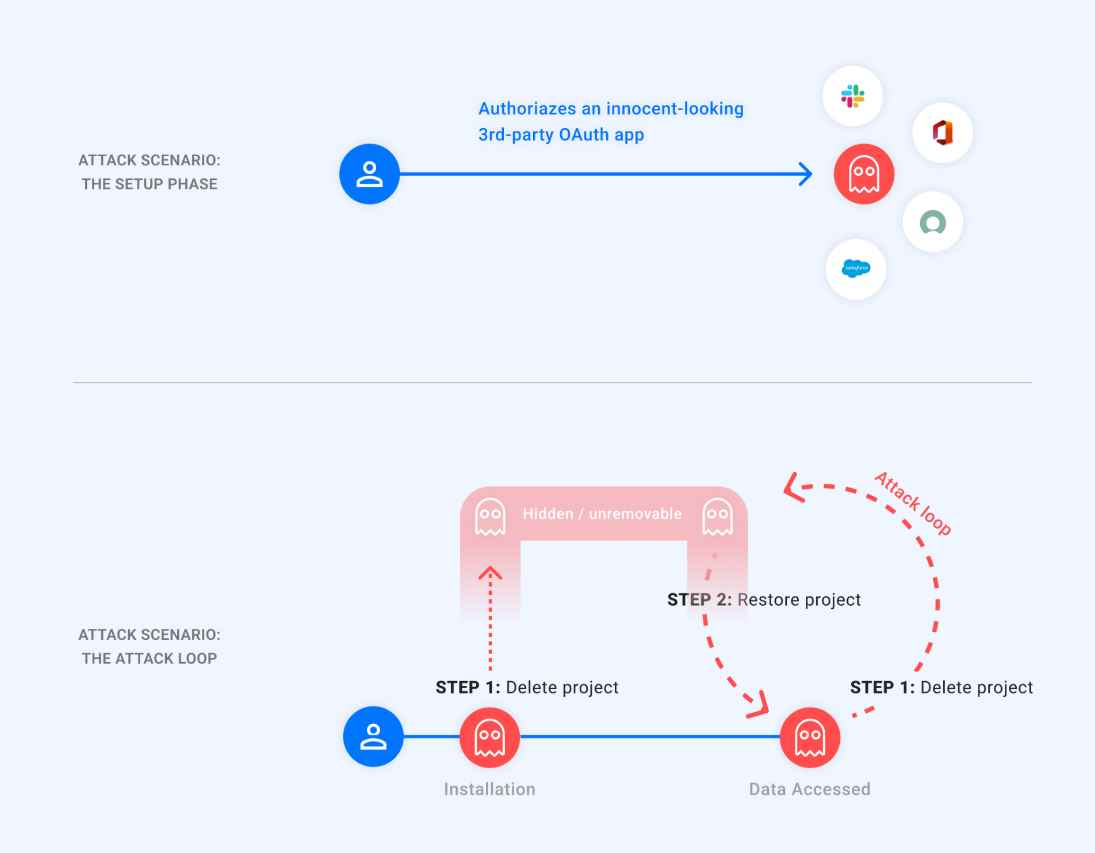

Aşağıdaki saldırı senaryosu, yukarıda tartışılan ilkel öğeler kullanılarak oluşturulabilir:

Kurban, tamamen güvenilir gibi görünen bir 3. taraf OAuth uygulamasına izin verir. Saldırgan ya uygulamanın sahipliğini alır ya da uygulamanın denetimini ele geçirir; bu noktada saldırgan, kurbanın Google hesabı için bir yenileme belirteci 1//refresh ile ödüllendirilir.

Saldırgan, aşağıdakilerden oluşan saldırı döngüsünü başlatan kişidir:

Saldırgan, onaylanan OAuth uygulamasına bağlı projeyi siler ve bu, projenin silinme sürecinde olduğu bir duruma girmesine neden olur. Daha önce de söylendiği gibi, bu, programın Kurban tarafından görülmez hale gelmesine neden olur ve onu silmelerini imkansız hale getirir.

Saldırgan kurbanın verilerine erişmek istediğinde, projeyi geri yükler, bir erişim belirteci almak için aynı yenileme belirtecini 1//refresh> kullanır ve ardından bu erişim belirtecini kurbanın verilerine erişmek için kullanır. Saldırgan kurbanın verilerine erişmek istediğinde bu işlem tekrarlanır.

Bu biter bitmez, saldırgan programı kurbandan bir kez daha gizlemek için ilk aşamaya geri dönecektir.

Daha önce de belirtildiği gibi, bir Google kullanıcısının bir OAuth uygulamasına erişimi devre dışı bırakmasının tek yöntemi, hesabına erişimi olan tüm uygulamaların listelendiği sayfaya gitmektir.

Bu ve güvenlik açığının giderilmemiş olması nedeniyle, Google kullanıcıları GhostToken kusurunu kullanan hileli programları etkili bir şekilde silemedi.

Google tarafından yayınlanan düzeltme, “silinmeyi bekliyor” olarak tanımlanan durumdaki programların, hesap sayfanıza erişimi olan Uygulamalarda görünmeye devam etmesini sağlar. Sonuç olarak, kullanıcı bu uygulamaları diğer uygulamaları kaldırdığı gibi kaldırabilir. Kullanıcıların, izin verilen tüm üçüncü taraf uygulamaları hakkında bilgi sahibi olduklarını ve her birinin gerekli minimum izinlere sahip olduğunu doğrulamak için bu sayfaya gitmeleri önerilir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.