Sürekli gelişen siber güvenlik ortamında, CVE-2023-40547 olarak tanımlanan yeni bir güvenlik açığı ortaya çıktı ve çoğu Linux sisteminin güvenliğine gölge düşürdü. Güvenli Önyüklemeyi desteklemek için temel bir bileşen olan önyükleyici ayarlayıcısında keşfedilen bu güvenlik açığı, kritik bir risk oluşturur ve potansiyel olarak saldırganların, etkilenen sistemlerin önyükleme süreci üzerinde yetkisiz denetim ele geçirmesine olanak tanır.

Shim’i ve Güvenli Önyüklemedeki Rolünü Anlamak

Shim, Linux önyükleme sürecinde, özellikle de bir aygıtın yalnızca Orijinal Ekipman Üreticisi (OEM) tarafından güvenilen yazılımı kullanarak önyükleme yapmasını sağlamak için geliştirilen bir güvenlik standardı olan Güvenli Önyüklemeyi kullanan sistemlerde çok önemli bir rol oynar. Bootloader’ın (GRUB2) Microsoft tarafından doğrudan imzalanmasını engelleyen lisans uyumsuzlukları nedeniyle, shim bootloader geliştirildi. Shim, önyükleyiciyi doğrulayan ve çalıştıran bir satıcı sertifikası ve kodu içerir ve açık kaynaklı yazılım ile Güvenli Önyükleme gereksinimleri arasındaki boşluğu etkili bir şekilde kapatır. Ayarlama ilk olarak Microsoft’un 3. Taraf UEFI CA’sı kullanılarak doğrulanır, ardından yerleşik satıcı sertifikasını kullanarak GRUB2 önyükleyiciyi yükler ve doğrular.

CVE-2023-40547 Güvenlik Açığı

Microsoft’un Güvenlik Yanıt Merkezi’nden Bill Demirkapi tarafından bildirilen CVE-2023-40547, shim’in HTTP protokolü işlemesindeki sınır dışı yazma güvenlik açığıyla ilişkilendiriliyor. Bu kusur, çekirdek yüklenmeden önce sistemin tamamının ele geçirilmesini sağlamak için kullanılabilir ve işletim sistemi düzeyinde uygulanan tüm güvenlik önlemlerini atlatabilir. Çoğu Linux dağıtımı için Red Hat tarafından korunan güvenlik açığı, NVD tarafından 9,8 (Kritik) ve Red Hat tarafından 8,3 (Yüksek) CVSS puanı alarak ciddiyetinin altını çizdi.

Daha Geniş Etkiler ve Ek Güvenlik Açıkları

CVE-2023-40547 dolguyu doğrudan etkilese de bunun münferit bir sorun olmadığını unutmamak çok önemlidir. Bu kritik güvenlik açığının yanı sıra, PE ikili dosyalarının işlenmesinden SBAT bilgilerinin doğrulanmasına kadar shim’in işlevselliğinin çeşitli yönlerini etkileyen, orta şiddette beş ek güvenlik açığı daha açıklandı. Bu güvenlik açıkları toplu olarak, geliştiricilerin ve kullanıcıların gezinmesi gereken karmaşık güvenlik ortamını vurgulamaktadır.

Ayar önyükleyicisinde CVE-2023-40547’nin keşfi, aynı bileşen içindeki ek güvenlik açıklarını gün ışığına çıkardı. Aşağıda, CVE-2023-40547 ile birlikte tanımlanan ve her biri Güvenli Önyükleme için dolgu kullanan sistemlerin güvenliğine yönelik benzersiz zorluklar sunan beş ek kusurun tamamının bir listesi bulunmaktadır:

- CVE-2023-40546: Bu güvenlik açığı,

LogError()işlevi, özellikle de NULL işaretçi referansı sorunu. Bu tür bir güvenlik açığı, hizmet reddi (DoS) saldırılarına veya yazılımdaki diğer tanımsız davranışlara yol açarak saldırganların sistemi daha fazla kötüye kullanmasına olanak sağlayabilir. - CVE-2023-40548: Tamsayı taşması güvenlik açığı olarak tanımlanan bu kusur, 32 bit sistemlerde SBAT bölüm boyutunun işlenmesinde ortaya çıkar ve yığın taşmasına yol açar. Tamsayı taşması güvenlik açıkları, kötü amaçlı kod yürütülmesine, verilerin bozulmasına veya etkilenen sistemin çökmesine neden olabilir.

- CVE-2023-40549: Bu güvenlik açığı, Taşınabilir Yürütülebilir (PE) bir ikili dosya yüklenirken ortaya çıkan, sınırların dışında bir okuma sorunudur. Sınırların dışında okuma sorunları, bilgilerin açığa çıkmasına neden olabilir ve bu da bir saldırganın, daha sonraki saldırılarda kullanılabilecek hassas bilgiler veya işaretçiler içerebilecek sistem belleğine ilişkin içgörüler elde etmesine olanak tanır.

- CVE-2023-40550: CVE-2023-40549’a benzer şekilde, bu kusur aynı zamanda sınırların dışında bir okuma da içeriyor ancak özellikle SBAT (UEFI Güvenli Önyükleme Gelişmiş Hedefleme) bilgilerini doğrulamaya çalışırken ortaya çıkıyor. Bu güvenlik açığından, Güvenli Önyükleme kısıtlamalarını atlamak veya başka saldırıları kolaylaştırabilecek bilgilerin ifşa edilmesi için yararlanılabilir.

- CVE-2023-40551: Bu güvenlik açığı, DOS uyumlu işletim sistemlerinde kullanılan bir format olan MZ (Mark Zbikowski) ikili dosyalarına yönelik sınır denetimi sorununu giderir. Arabellek taşması saldırılarını önlemek için sınırların doğru şekilde kontrol edilmesi çok önemlidir ve buradaki bir kusur, saldırganların rastgele kod çalıştırmasına veya hizmet reddine neden olmasına olanak verebilir.

Bu güvenlik açıklarının her biri, orta önemde olarak puanlansa da, modern bilgi işlem ortamlarında önyükleme işleminin güvenliğinin sağlanmasının karmaşıklığını ve önemini vurgulamaktadır. Bu kusurların tanımlanması ve derhal düzeltilmesi, Güvenli Önyükleme teknolojisine dayanan sistemlerin bütünlüğünü ve güvenliğini korumada kritik adımlardır.

Saldırı Vektörleri ve İyileştirme Stratejileri

CVE-2023-40547’nin kötüye kullanılması, HTTP önyükleme trafiğini engelleyen Ortadaki Adam (MiTM) saldırıları, EFI Değişkenlerini veya EFI bölümünü manipüle eden yerel saldırılar ve PXE’yi kullanan ağ tabanlı saldırılar dahil olmak üzere çeşitli saldırı vektörleri yoluyla gerçekleşebilir. Savunmasız bir dolgu önyükleyicisine zincirleme yükleme yapın. Bu saldırı yollarının kapsamlı doğası, sağlam güvenlik önlemlerinin gerekliliğini vurgulamaktadır.

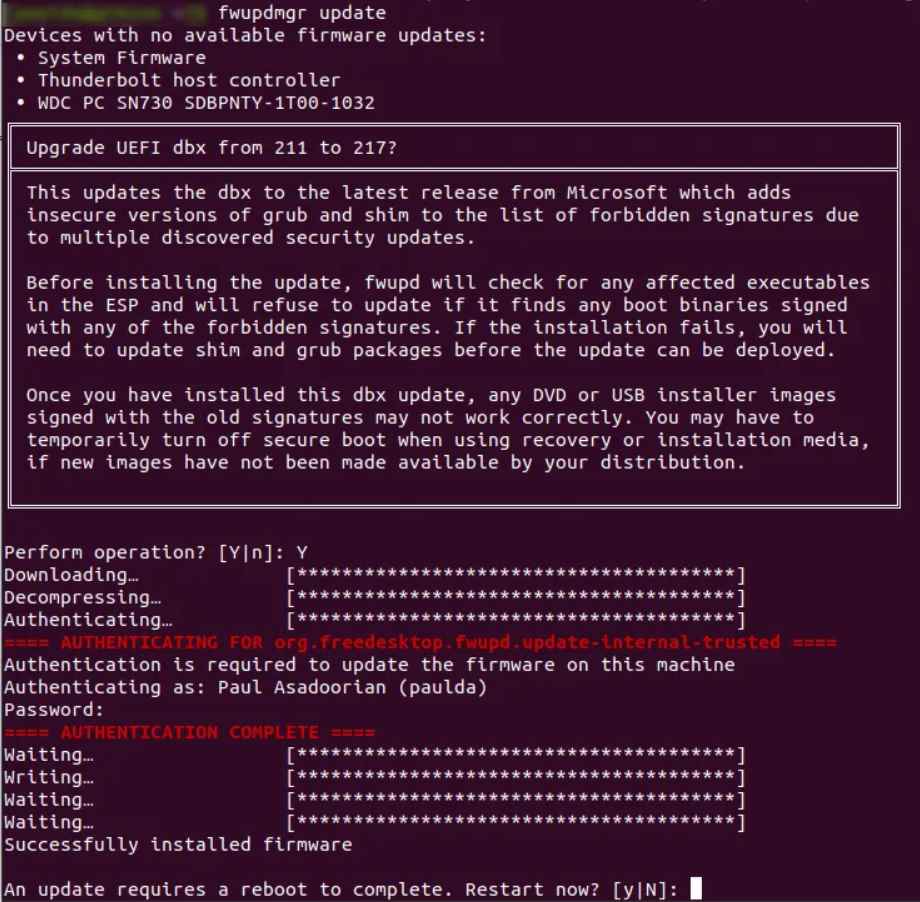

CVE-2023-40547’nin oluşturduğu riskleri ve ilgili güvenlik açıklarını azaltmak için Güvenli Önyükleme güven zincirini güncellemeye yönelik çok yönlü bir yaklaşım gereklidir. Bu, UEFI Secure Boot DBX’in (iptal listesi) güvenlik açığı bulunan dolgu yazılımının karmalarını içerecek şekilde güncellenmesini ve Microsoft 3. Taraf CA ile dolgunun yeni, yamalı sürümlerinin imzalanmasını içerir. Linux kullanıcılarının, fwupd gibi araçlar kullanılarak kolaylaştırılabilecek bir işlem olan DBX güncellemesini uygulamadan önce ilk olarak shim’in en son sürümüne güncelleme yapmaları önerilir.

CVE-2023-40547’nin ve dolgu önyükleyicisindeki ilgili güvenlik açıklarının keşfi, önyükleme sürecini karmaşık tehditlere karşı güvence altına alma konusunda devam eden zorlukların tam bir hatırlatıcısı olarak hizmet ediyor. Araştırmacılar, geliştiriciler ve Eclypsium gibi güvenlik firmalarını içeren siber güvenlik topluluğunun işbirlikçi çabaları, bu tür güvenlik açıklarının belirlenmesinde, raporlanmasında ve azaltılmasında önemli bir rol oynamaktadır. Dijital ortam gelişmeye devam ettikçe, proaktif güvenlik önlemlerine yönelik taahhüt, her zaman mevcut olan yetkisiz sistem erişimi ve güvenliğinin ihlali tehdidine karşı korunmada en önemli husus olmaya devam etmektedir.

CVE-2023-40547 ile ilgili olay, yalnızca modern bilgi işlem ortamlarının güvenliğini sağlamanın teknik karmaşıklıklarını ve zorluklarını vurgulamakla kalmıyor, aynı zamanda siber güvenlik tehditleri karşısında topluluk katılımının ve tepkisinin önemini de vurguluyor. Toplu dikkat ve eylem yoluyla, bu tür güvenlik açıklarının potansiyel etkisi önemli ölçüde azaltılabilir ve dünya çapında sayısız sistemin bütünlüğü ve güvenilirliği korunabilir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.