FIN8 olarak bilinen mali amaçlı tehdit aktörünün, arka kapının “yenilenmiş” bir versiyonunu kullandığı gözlemlendi. alaycı BlackCat fidye yazılımını teslim etmek için.

Broadcom’un bir parçası olan Symantec Tehdit Avcısı Ekibi’ne göre, gelişme, e-suç grubunun odak alanını çeşitlendirme ve virüs bulaşmış kuruluşlardan elde ettiği karı maksimize etme girişimidir. İzinsiz giriş girişimi Aralık 2022’de gerçekleşti.

FIN8, Syssphinx adı altında siber güvenlik şirketi tarafından izleniyor. En az 2016’dan beri aktif olduğu bilinen saldırgan, başlangıçta PUNCHTRACK ve BADHATCH gibi kötü amaçlı yazılım kullanan satış noktası (PoS) sistemlerini hedef alan saldırılarla ilişkilendirildi.

Grup, bir yıldan uzun bir süre sonra Mart 2021’de güncellenmiş bir BADHATCH sürümüyle yeniden ortaya çıktı ve bunu Ağustos 2021’de Bitdefender tarafından açıklanan Sardonic adlı tamamen yeni bir implantla takip etti.

The Hacker News ile paylaşılan bir raporda Symantec, “C++ tabanlı Sardonic arka kapısı, sistem bilgilerini toplama ve komutları yürütme yeteneğine sahiptir ve DLL olarak sunulan ek kötü amaçlı yazılım yüklerini yüklemek ve yürütmek için tasarlanmış bir eklenti sistemine sahiptir.”

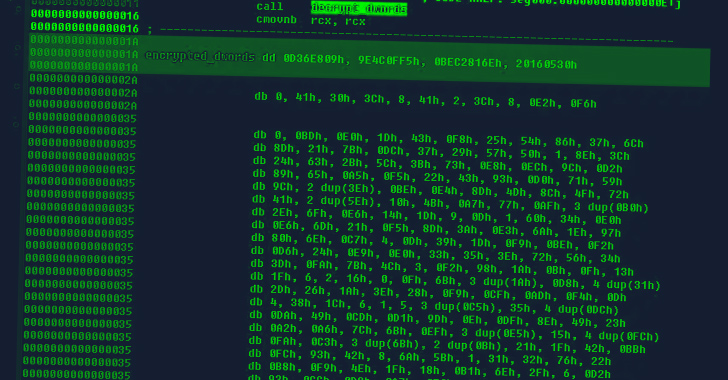

C++ ile tasarlanan önceki varyanttan farklı olarak, en son yineleme, kaynak kodunun çoğunun C’de yeniden yazıldığı ve benzerliklerden kaçınmak için kasıtlı olarak değiştirildiği önemli değişikliklerle paketlenir.

Symantec tarafından analiz edilen olayda Sardonic, ilk erişim elde edildikten sonra hedeflenen sisteme dağıtılan bir PowerShell betiğine yerleştirilmiştir. Komut dosyası, daha sonra implantı çalıştırmak için bir enjektör modülünün şifresini çözen ve çalıştıran bir .NET yükleyicisini başlatmak üzere tasarlanmıştır.

Symantec, “Enjektörün amacı, yeni oluşturulan bir WmiPrvSE.exe işleminde arka kapıyı başlatmaktır” dedi. “WmiPrvSE.exe işlemi oluşturulurken, enjektör, lsass.exe işleminden çalınan bir belirteci kullanarak onu oturum-0’da (en iyi çaba) başlatmaya çalışır.”

Sardonic, tehdit aktörünün kötü amaçlı komutlar çalıştırması için virüslü ana bilgisayarda 10 adede kadar etkileşimli oturumu desteklemenin yanı sıra, ek DLL ve kabuk kodu yürütmek için üç farklı eklenti formatını destekler.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

Arka kapının diğer özelliklerinden bazıları, rasgele dosyaları bırakma ve dosya içeriklerini tehlikeye atılmış makineden aktör kontrollü bir altyapıya sızdırma becerisini içerir.

Bu, FIN8’in bir fidye yazılımı saldırısıyla bağlantılı olarak Sardonic kullanılarak ilk kez tespit edilişi değil. Ocak 2022’de Lodestone ve Trend Micro, FIN8’in kendi içinde Sardonic’e dayanan White Rabbit fidye yazılımını kullandığını ortaya çıkardı.

Symantec, “Syssphinx, tespit edilmekten kaçınmak için araçlarını ve taktiklerini düzenli aralıklarla iyileştirerek, yeteneklerini ve kötü amaçlı yazılım dağıtım altyapısını geliştirmeye ve iyileştirmeye devam ediyor” dedi.

“Grubun satış noktası saldırılarından fidye yazılımı dağıtımına doğru genişleme kararı, tehdit aktörlerinin kurban kuruluşlardan elde ettikleri kârı en üst düzeye çıkarmaya olan bağlılığını gösteriyor.”