Yakın zamanda keşfedilen IronWind kötü amaçlı yazılımı, “Körfez İşbirliği Konseyi 2023-2024 Ülkeleriyle Ekonomik İşbirliği Programı” ile ilgili resmi yazışmalar gibi akıllıca gizlenen e-posta ekleri yoluyla dağıtılıyor.

Kanıt noktası siber güvenlik araştırmacıları bir şey keşfettiler yeni kimlik avı kampanyası Ortadoğulu bir APT grubu TA402 tarafından İsrail kuruluşlarına karşı başlatılan bir saldırı. Proofpoint, TA402’nin faaliyetlerini 2020’den beri izliyor.

Grup aynı zamanda Gazze Cybergang, Molerats, WIRTE ve Frankenstein olarak da biliniyor. Araştırmacılar TA402’nin istihbarat toplamak amacıyla İsrail’i hedef alan Filistin yanlısı bir tehdit aktörü olduğu konusunda hemfikir. Grup daha önce tanımlanmıştı Kötü amaçlı yazılım yaymak için Facebook, Google Drive ve Dropbox’ı kullanma

“TA402, istihbarat toplamaya odaklanarak Filistin casusluk hedeflerini desteklemek için çalışıyor.” Bu, Proofpoint’in bu spesifik tehdit aktörü hakkında yayınladığı daha önceki raporlarla uyumludur.”

Şirketin Joshua Miller ve Proofpoint Tehdit Araştırma Ekibi tarafından yazılan son raporu, saldırganların bu kampanyada IronWind adında yeni bir ilk erişim indiricisi kullandığını ortaya çıkardı.

IronWind kötü amaçlı yazılımı şu şekilde yazılmıştır: Programlama diline git. Dağıtıldıktan sonra, saldırganların hassas verileri çalmak için uzaktan erişim truva atları veya tuş kaydediciler gibi ek kötü amaçlı yazılımlar yüklemesine olanak tanır.

Proofpoint araştırmacıları, saldırganların İsrail hükümeti veya askeri kurumlarla bağlantılı bireyleri ve kuruluşları hedef aldığını buldu. Kampanya Temmuz 2023’te başladı ve Ekim 2023’e kadar devam etti. TA402, sürekli olarak hedeflenen faaliyetlerde bulundu ve Orta Doğu ve Kuzey Afrika varlıklarına güçlü bir şekilde odaklandı.

Labirent enfeksiyon zincirini kullanan IronWinds, tehdit aktörlerinin saldırı mekanizmaları seçiminde daha karmaşık hale geldiklerini ve güvenlik önlemlerinden kaçmaya odaklandıklarını gösteriyor.

Grup, bu kimlik avı kampanyasında Ortadoğu hükümet yetkililerini hedeflemek için güvenliği ihlal edilmiş bir Dışişleri Bakanlığı e-posta hesabını kullandı. E-posta mesajında ekonomik temalı bir sosyal mühendislik cazibesi vardı ve şunu okuyordu:

“Körfez İşbirliği Konseyi Ülkeleriyle Ekonomik İşbirliği Programı 2023-2024”) Blog yazısı açıklığa kavuşmuş.

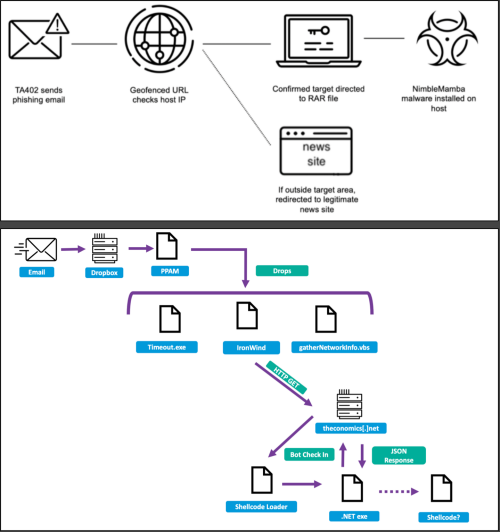

İlginç olan TA402’nin Temmuz ve Ekim ayları arasında üç farklı teslimat yöntemi kullanmasıdır. Buna Dropbox bağlantıları ve XLL ve RAR dosya ekleri dahildir. Her varyasyon, çok işlevli kötü amaçlı yazılımı içeren bir DLL dosyasının indirilmesine yol açar. E-posta bir Dropbox teslim etti Temmuz ayında, kötü amaçlı bir Microsoft PowerPoint Eklentisi (PPAM) dosyasının indirildiği bağlantı.

Bu dosya, üç dosyayı düşüren bir makro içeriyordu: version.dll (IronWind), timeout.exe (IronWind sideloader) ve CollectNetworkInfo.vbs. IronWind dışarıdan yüklendiğinde indirici, 191.101.78189’da barındırılan bilinen bir TA402 C2 etki alanına (thekonomiksnet) bir HTTP GET isteği gönderir.

Ağustos ayında saldırgan e-postaya IronWind’i yükleyen bir XLL dosyası ekledi. Saldırgan ekim ayında bir mesaj gönderdi. RAR eki PPAM dosyasını kullanmak yerine indiriciyi dışarıdan yüklemek için tabcal.exe’nin yeniden adlandırılmış bir sürümünü içerir. Aynı ay, TA402 ilk kez Gazze savaşı çatışmasını e-postalarda yem olarak kullandı.

TA402, Proofpoint’in 2021 ve 2022’deki faaliyetlerinde fark ettiği Dropbox API gibi bulut hizmetlerini kullanmaktan kaçındı ve saldırgan kontrollü C2 altyapısını kullandı.

Bu ciddi bir tehdittir ve kuruluşların kendilerini korumak için adımlar atması gerekir. Uygulamalılar Çalışanlara siber güvenlik farkındalık eğitimi, sistemlerini güncel tutun ve şüpheli etkinliklere karşı tetikte olun. Hackread.com TA402’nin faaliyetlerini takip ediyor ve güncellemeler geldikçe yayınlayacak.

İLGİLİ MAKALELER

- Bilgisayar korsanları İsrailli Rocket Alert uygulaması kullanıcılarını casus yazılımla hedef alıyor

- İran’ın Yaralı Manticore’u LIONTAIL Kötü Amaçlı Yazılımıyla Orta Doğu’yu Hedefliyor

- Deadglyph Arka Kapısı Orta Doğu’daki Stealth Falcon APT’ye Bağlı

- Bilgisayar korsanları, Hacked Red Alert Uygulaması aracılığıyla İsraillilere Sahte Roket Uyarıları Gönderiyor

- Hacktivistler İsrail ve Filistin’deki Kritik ICS Altyapısını Hedefliyor

- Gelsemium APT Grubu Güneydoğu Asya Saldırısında “Nadir” Arka Kapı Kullanıyor