Dolandırıcılık Yönetimi ve Siber Suç, Sosyal Mühendislik

Kullanıcılar Meta’yı yatıştırmak için teklif içinde kötü amaçlı yazılım indirin

Pooja Tikekar (@Poojatikar) •

18 Eylül 2025

Yeni yüzeyli bir dosya sosyal mühendislik kampanyası, kullanıcıları sosyal medya devi Facebook’a yanlış bir hesap askıya alma bildirimi altında kötü amaçlı yazılım yükleyerek ClickFix saldırılarına yeni bir dönüş getiriyor.

Ayrıca bakınız: Ondemand | Kuzey Kore’nin Gizli It Ordusu ve Nasıl Savaşır

ClickFix saldırıları, teknik bir sorunu çözmek için sözde adımlar sunarak kullanıcıları kötü amaçlı kod yürütmeye yönlendirmek için bir teknik olarak geçen yıl arttı. Haziran ayında “Mr. D0X” tarafından geçen bir bilgisayar korsanı, sosyal mühendislik isteminin odağını Windows Run iletişim penceresinden daha tanıdık Windows Dosya Gezgini’ne kaydıran daha kapsamlı bir sürüm gösterdi.

Yedek ve kurtarma firması Acronis’ten araştırmacılar Salı günü yaptığı açıklamada, bir dosya kampanyasının “nadir görülen bir örneği” keşfettiklerini söyledi. “Bu saldırının arkasındaki düşman, Ticari Aract’a önemli yatırımlar gösterdi ve” ClickFix saldırılarından daha sofistike hale getirdi.

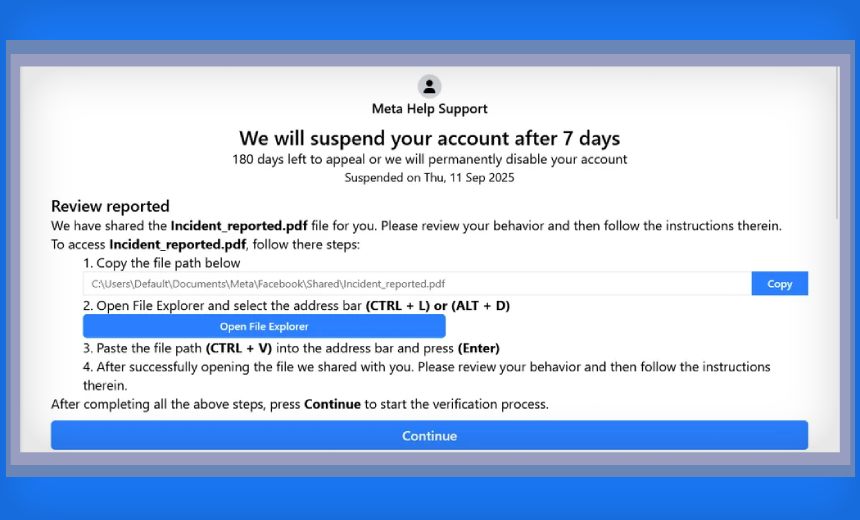

Kurbanlar muhtemelen bir kimlik avı e -postasından bir bağlantıyı takip ederek aldatmaca içine çekilir. Bağlantı, kurban temyiz başvurusunda bulunmadıkça, Facebook’un bir kullanıcının hesabını askıya alacağını ve 180 gün sonra sileceği konusunda “Meta Yardım Desteği” uyarısından bir mesaja yol açar.

Kimlik avı e -postası tarafından ulaşılan web sitesi, kullanıcıyı Facebook tarafından paylaşılan bir PDF dosyasını görüntüleyecek şekilde Dosya Gezgini’ni açmaya teşvik eder. Acronis, “Ama ne yazık ki, açtıkları ‘dosya explorer’ bir dosya yükleme penceresi ve adres çubuğuna yapıştırdıkları yol bir yük.” Bilgisayar korsanları, sözde dosya yolundaki Windows’a iletilen kötü amaçlı komutları “birçok boşluk” ile gizler.

Kullanıcılar daha sonra “hiçbir dosya bulunmadığı” ve başka bir sayfaya devam edebilecekleri ve “lütfen adımları tamamlamalarını” sipariş edebilecekleri bir uyarı görürler. O zamana kadar, arka planda kötü niyetli bir yük zaten bir PowerShell komut dosyası yürütüyor. Olağandışı, komut dosyası bir görüntü indirir – ancak görüntü bir steganografik yük içerir. İndirildikten sonra, bu görüntüler gizli kodu çıkarmak ve yürütmek için ayrıştırılır.

Bu ilk aşama ek yükleri şifreliyor ve çözüyor. Bazıları DLL ve yürütülebilir ürünlerdir, genellikle conhost.exe Pistleri kapsayacak şekilde silinmeden önce. Kampanya Go’da yazılmış bir yükleyici başlattı. Analizden kaçınmak için sanal alan kontrolleri yapar, araştırmacıları hayal kırıklığına uğratmak için dizeleri şifreler ve nihayet tarayıcı kimlik bilgilerini, kripto cüzdanlarını, mesajlaşma uygulamalarını ve bulut hizmetlerini bastırabilen bir Infostealer olan Stealc’i düşürür.

Stealc, Lumma, Risepro, ViDAR ve Redline ile birlikte Stealer Log etkinliğine dayanan en iyi reklamı yapılan infostalers arasındadır. Stealc, daha önceki Infostealer varyantlarından hızlı bir şekilde gelişti ve en son yapı daha hızlı komut ve kontrol ve daha güçlü gizleme ve çoklu monitör ekran görüntüleri ve birleşik bir dosya gutber gibi genişletilmiş veri-hırsızlığı özelliklerine sahiptir.

Kampanya, farklı dillere çevrilen kimlik avı yemlerini kullanıyor ve numuneden numuneye değişim yöntemi. Diğer ülkeler arasında ABD, Almanya, Çin, Bangladeş, Tunus, Nepal, Filipinler, Sırbistan, Peru ve Dominik Cumhuriyeti’ne uzlaşma aktivitesinin göstergeleri. Genişlik, hassas hedefleme yerine fırsatçı önermektedir.