Bu haftaki raporlar, tehdit aktörlerinin Microsoft Exchange’i veri çalmak ve fidye yazılımı dağıtmak için kurumsal ağlara ilk erişimi elde etmek için nasıl birincil hedef olarak gördüklerini gösteriyor.

CrowdStrike araştırmacıları bu hafta, Play fidye yazılımı operasyonunun, kurumsal ağlara ilk erişim elde etmek için CVE-2022-41082 ve CVE-2022-41080 için güvenlik açıklarını zincirleyen ‘OWASSRF’ adlı yeni bir Microsoft Exchange saldırısı kullandığını bildirdi.

Fidye yazılımı operasyonu daha sonra bu erişimi veri çalmak ve ağdaki cihazları şifrelemek için kullandı.

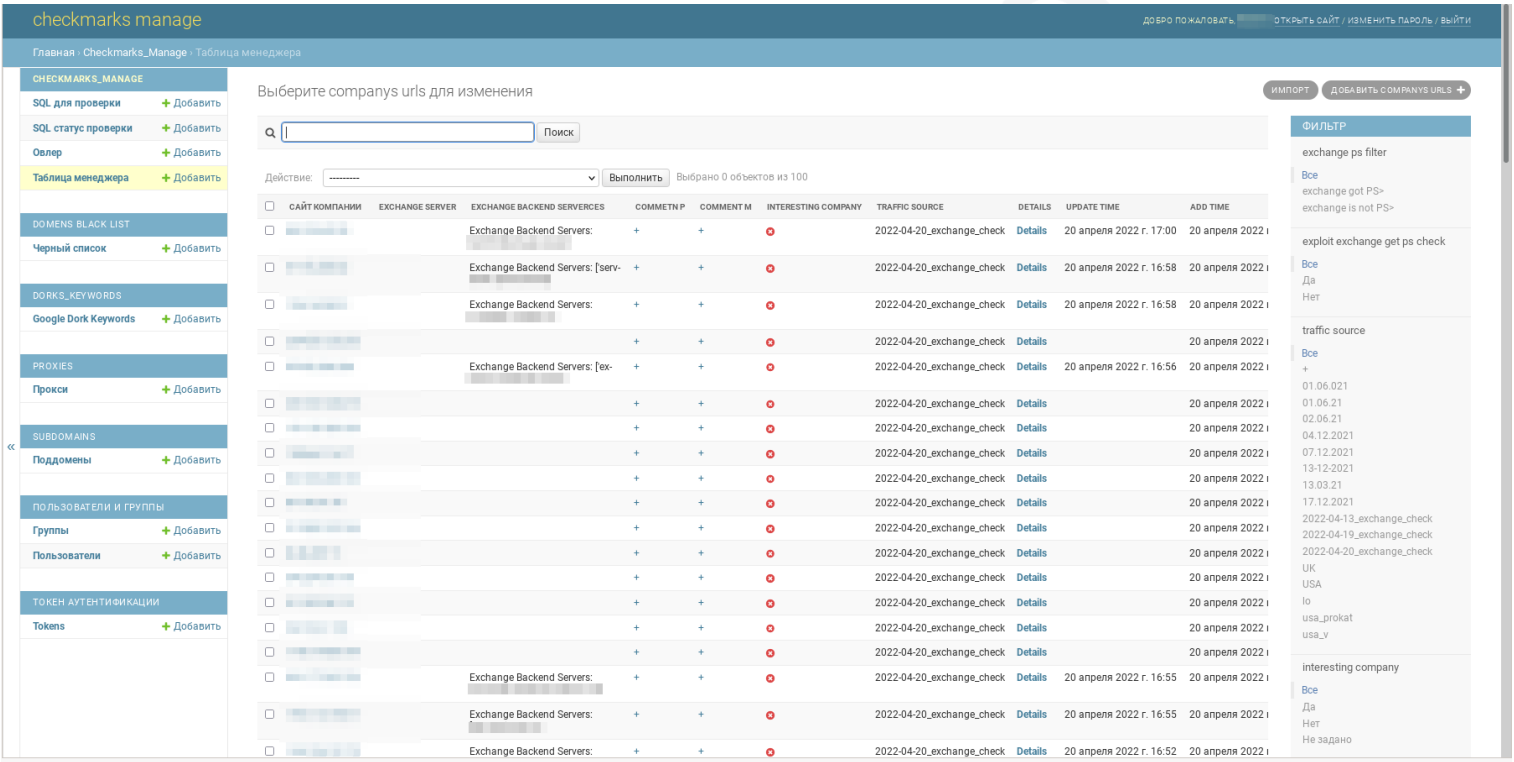

Microsoft Exchange’in tehdit aktörleri tarafından yoğun bir şekilde hedef alınmasına bir başka örnek olarak ProDaft, bu hafta FIN7 bilgisayar korsanlığı grubunun Microsoft Exchange’i hedefleyen ‘Checkmarks’ adlı bir otomatik saldırı platformu oluşturduğunu açıkladı.

Bu platform otomatik olarak Exchange sunucularını tarar, erişim elde etmek için güvenlik açıklarından yararlanır ve ardından verileri sunucudan indirir.

FIN7 daha sonra fidye yazılımı dağıtacak kadar değerli olup olmadığını belirlemek için şirketi değerlendirecektir.

Kaynak: ProDaft

TrendMicro ayrıca bu hafta, Zeon olarak bilinen bir Conti hücresinin Royal Ransomware olarak yeniden markalaştığına dair Eylül raporumuzu da doğruladı.

Bu haftaki diğer raporlar, çeşitli fidye yazılımı işlemlerine ışık tutuyor:

Katkıda bulunanlar ve bu hafta yeni fidye yazılımı bilgileri ve hikayeleri sağlayanlar şunları içerir: @BleepinBilgisayar, @FourOctets, @billtoulas, @DanielGallagher, @demonslay335, @shaggygel, @jorntvdw, @LawrenceAbrams, @malwrhunterteam, @VK_Intel, @PolarToffee, @fwosar, @Ionut_Ilascu, @Seifreed, @malwareforme, @serghei, @IBMSecurity, @PRODAFT, @CrowdStrike, @LabsSentinel, @Fortinet, @zscaler, @TrendMicrove @pcrisk.

19 Aralık 2022

Play fidye yazılımı Alman otel zinciri H-Hotels’e saldırı düzenledi

Play fidye yazılımı çetesi, H-Hotels’e (h-hotels.com) yönelik ve şirket için iletişim kesintilerine neden olan bir siber saldırının sorumluluğunu üstlendi.

Hizmet Olarak Reveton Fidye Yazılımı Siber Güvenliği Nasıl Değiştirdi?

2012 yılında Reveton fidye yazılımı ortaya çıktı. Şimdiye kadarki ilk Hizmet Olarak Fidye Yazılımı (RaaS) operasyonu olarak kabul ediliyor. O zamandan beri RaaS, temel teknik becerilere sahip çetelerin gelişigüzel saldırılar başlatmasını sağladı. Artık neredeyse herkes son derece etkili kötü amaçlı yazılım kampanyaları oluşturabilir.

20 Aralık 2022

Fidye yazılımı çetesi, sunucuları ihlal etmek için yeni Microsoft Exchange istismarını kullanıyor

Play fidye yazılımı tehdit aktörleri, Outlook Web Access (OWA) aracılığıyla savunmasız sunucularda uzaktan kod yürütme (RCE) elde etmek için ProxyNotShell URL yeniden yazma hafifletmelerini atlayan yeni bir açıklardan yararlanma zinciri kullanıyor.

Nokoyawa Fidye Yazılımı: Pas veya Çöküş

Nokoyawa fidye yazılımı, Şubat 2022’de Karma olarak bilinen başka bir fidye yazılımı ailesiyle kod paylaşarak keşfedildi. Nokoyawa fidye yazılımının soyu, Nemty fidye yazılımına kadar izlenebilir. Nokoyawa fidye yazılımının orijinal sürümü, C programlama dilinde yazılmıştır ve Tiny-ECDH açık kaynak kitaplığı ve dosya başına Salsa20 simetrik anahtarı kullanılarak Eğri SECT233R1 (namı diğer NIST B-233) ile asimetrik Eliptik Eğri Şifreleme (ECC) kullanılarak dosya şifreleme yapılmıştır. . Nokoyawa fidye yazılımı 2.0, simetrik şifreleme için hala Salsa20 kullanıyor, ancak eliptik eğri, Curve25519 ile değiştirildi.

Yeni STOP fidye yazılımı çeşitleri

kişisel bilgisayar riski ekleyen yeni STOP fidye yazılımı türevleri buldu. .aynı veya .İçmek uzantılar.

21 Aralık 2022

Conti Team One Splinter Group, Geri Arama Kimlik Avı Saldırılarıyla Kraliyet Fidye Yazılımı Olarak Yeniden Ortaya Çıktı

Royal fidye yazılımı araştırmacılar tarafından ilk olarak Eylül 2022 civarında gözlemlenmiş olabilir, ancak arkasında tecrübeli siber suçlular var: Vitali Kremmez tarafından paylaşılan bir zihin haritasına göre, bu fidye yazılımını çalıştıran ve başlangıçta Conti Team One’ın bir parçası olan tehdit aktörleri Markasını Royal fidye yazılımı olarak değiştirene kadar buna Zeon fidye yazılımı adını verdiler.

Yeni HardBit 2.0 fidye yazılımı

PCrisk, HardBit 2.0 fidye yazılımını buldu. hardbit2 uzantısı ve adlı fidye notlarını bırakır Files.txt Dosyanızı Nasıl Geri Yüklersiniz?.

Yeni STOP fidye yazılımı varyantı

PCrisk, ekleyen yeni bir STOP fidye yazılımı çeşidi buldu. .daha düşük eklenti.

22 Aralık 2022

Vice Society fidye yazılımı çetesi yeni özel şifreleyiciye geçiyor

Vice Society fidye yazılımı operasyonu, NTRUEncrypt ve ChaCha20-Poly1305 tabanlı güçlü, hibrit bir şifreleme şeması uygulayan özel bir fidye yazılımı şifrelemesi kullanmaya başladı.

FIN7 bilgisayar korsanları, Exchange sunucularını ihlal etmek için otomatik saldırı platformu oluşturuyor

Kötü şöhretli FIN7 bilgisayar korsanlığı grubu, kurumsal ağları ihlal etmek, verileri çalmak ve finansal boyuta göre fidye yazılımı saldırıları için hedef seçmek için Microsoft Exchange ve SQL enjeksiyon güvenlik açıklarından yararlanan otomatik bir saldırı sistemi kullanıyor.

Fidye Yazılımı Özeti – Fidye Yazılımı Oynayın

Play, ilk kez Haziran 2022’de tespit edilen fidye yazılımı oyununa nispeten yeni gelen bir kişidir. Bu raporda Play, hem onu geliştiren ve dağıtan grubu hem de çalıştırılabilir fidye yazılımının adını ifade eder. Bu alandaki diğer birçok operatör gibi, Play de bir kuruluş içindeki uç noktaları ve/veya diğer değerli altyapıyı şifreleme ve ardından fidye ödenmezse bu makinelerden çalınan verileri internete vermekle tehdit etme şeklindeki çifte gasp metodolojisini benimsemiştir.