Storm-0249 olarak izlenen bir ilk erişim aracısı, kötü amaçlı yazılım yüklemek, iletişim kurmak ve fidye yazılımı saldırılarına hazırlıkta kalıcılık sağlamak için uç nokta algılama ve yanıt çözümlerini ve güvenilir Microsoft Windows yardımcı programlarını kötüye kullanıyor.

Tehdit aktörü, kitlesel kimlik avının ötesine geçti ve iyi belgelenmiş olsa bile savunucuların etkili ve karşı koyması zor olduğu kanıtlanan daha gizli, daha gelişmiş yöntemleri benimsedi.

Siber güvenlik şirketi ReliaQuest’teki araştırmacılar tarafından analiz edilen bir saldırıda Storm-0249, kötü niyetli etkinlikleri gizlemek için SentinelOne EDR bileşenlerinden yararlandı. Ancak araştırmacılar aynı yöntemin diğer EDR ürünlerinde de işe yaradığını söylüyor.

SentinelOne EDR’nin kötüye kullanımı

ReliaQuest, Storm-0249 saldırısının, kullanıcıları yapıştırma ve yürütme konusunda kandıran ClickFix sosyal mühendisliğiyle başladığını söylüyor kıvırmak SYSTEM ayrıcalıklarına sahip kötü amaçlı bir MSI paketini indirmek için Windows Çalıştır iletişim kutusundaki komutları kullanın.

Kötü amaçlı bir PowerShell betiği, sahte bir Microsoft etki alanından da getiriliyor ve doğrudan sistemin belleğine iletiliyor, hiçbir zaman diske dokunmuyor ve böylece antivirüs tespitinden kaçıyor.

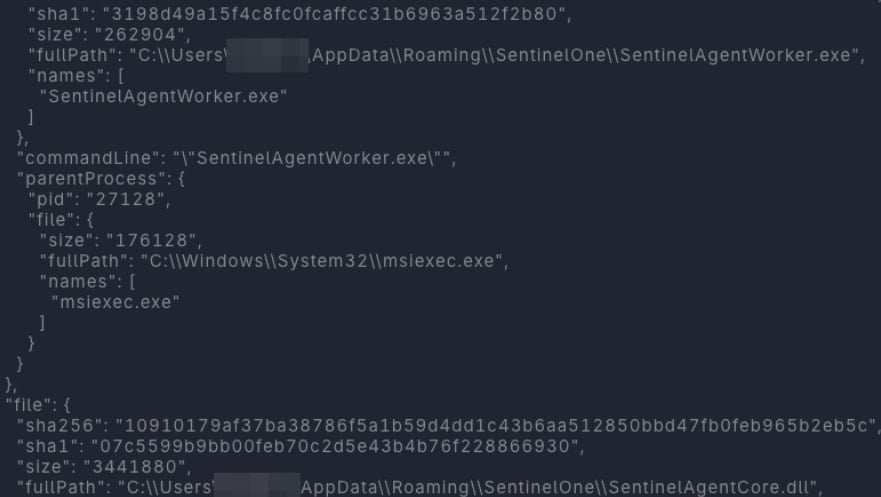

MSI dosyası kötü amaçlı bir DLL (SentinelAgentCore.dll) bırakıyor. Araştırmacılara göre “bu DLL, kurbanın SentinelOne EDR’sinin bir parçası olarak zaten yüklenmiş olan önceden var olan meşru SentinelAgentWorker.exe dosyasının yanına stratejik olarak yerleştirildi.”

Daha sonra saldırgan, imzalı SentinelAgentWorker’ı (DLL yandan yükleme) kullanarak DLL’yi yükler, dosyayı güvenilir, ayrıcalıklı EDR işlemi içinde yürütür ve işletim sistemi güncellemelerinden sağ kurtulan gizli kalıcılık elde eder.

ReliaQuest, “Meşru süreç, saldırganın kodunu çalıştırarak, güvenlik araçlarında rutin SentinelOne etkinliği olarak görünerek ve algılamayı atlayarak tüm işi yapıyor” diye açıklıyor.

Kaynak: ReliaQuest

Saldırgan erişim elde ettiğinde, SentinelOne bileşenini kullanarak meşru Windows yardımcı programları aracılığıyla sistem tanımlayıcılarını toplar. reg.exe Ve findstr.exeve şifrelenmiş HTTPS komut ve kontrol (C2) trafiğini yönlendirmek için.

Kayıt defteri sorguları ve dizi aramaları normalde alarmlara neden olur, ancak güvenilir bir EDR süreci içerisinde yürütüldüğünde bunlar rutin olarak ele alınır ve güvenlik mekanizmaları tarafından göz ardı edilir.

ReliaQuest, ele geçirilen sistemlerin profilinin, LockBit ve ALPHV gibi fidye yazılımı gruplarının şifreleme anahtarlarını belirli kurbanlara bağlamak için kullandığı donanım tabanlı benzersiz bir tanımlayıcı olan ‘MachineGuid’ kullanılarak oluşturulduğunu açıklıyor.

Bu, Storm-0249’un, tipik müşterilerinin, yani fidye yazılımı bağlı kuruluşlarının ihtiyaçlarına göre uyarlanmış ilk erişim uzlaşmalarını gerçekleştirdiğini gösteriyor.

Güvenilir, imzalı EDR süreçlerinin kötüye kullanılması neredeyse tüm geleneksel izlemeyi atlar. Araştırmacılar, sistem yöneticilerinin, imzasız DLL’leri standart olmayan yollardan yükleyen güvenilir işlemleri tanımlayan davranış tabanlı algılamaya güvenmelerini önermektedir.

Ayrıca curl, PowerShell ve LoLBin yürütmesi için daha sıkı kontroller ayarlamak yararlı olacaktır.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.