Siber güvenlik uzmanları, kötü yönetilen Microsoft SQL (MS-SQL) sunucularını hedef alan bir dizi karmaşık siber saldırıyı ortaya çıkardı.

TargetCompany fidye yazılımı grubu olarak tanımlanan saldırganlar, sistemleri şifrelemek ve mağdurlara şantaj yapmak amacıyla Mallox fidye yazılımını kullanıyor.

Bu son kampanya, Tor2Mine CoinMiner ve BlueSky fidye yazılımını içeren önceki saldırılarla rahatsız edici paralellikler kurarak dijital güvenlik altyapılarına yönelik kalıcı bir tehdide işaret ediyor.

Etkili Kötü Amaçlı Yazılım Analizi için ANY.RUN’u Şirketinize Entegre Edin

SOC, Tehdit Araştırması veya DFIR departmanlarından mısınız? Öyleyse, 400.000 bağımsız güvenlik araştırmacısından oluşan çevrimiçi topluluğa katılabilirsiniz:

- Gerçek Zamanlı Tespit

- İnteraktif Kötü Amaçlı Yazılım Analizi

- Yeni Güvenlik Ekibi Üyelerinin Öğrenmesi Kolay

- Maksimum veriyle ayrıntılı raporlar alın

- Linux’ta ve tüm Windows İşletim Sistemi Sürümlerinde Sanal Makineyi Kurma

- Kötü Amaçlı Yazılımlarla Güvenli Bir Şekilde Etkileşim Kurun

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN’u ÜCRETSİZ deneyin

TargetCompany grubunun işleyiş şekli, uygun şekilde yönetilmeyen MS-SQL sunucularındaki güvenlik açıklarından yararlanmayı içerir.

Saldırganlar, kaba kuvvet ve sözlük saldırıları kullanarak, öncelikle SA (Sistem Yöneticisi) hesabını hedef alarak yetkisiz erişim elde eder.

İçeri girdikten sonra, virüslü sistemin kontrolünü ele geçirmek için Remcos Uzaktan Erişim Aracını (RAT) dağıtırlar.

AhnLab Güvenlik İstihbarat Merkezi’ne (ASEC) göre, tehdit aktörlerinin fidye yazılımı dağıtmak amacıyla MS-SQL sunucularına yönelik saldırılarında artış yaşandı.

Bunu, uzaktan ekran kontrolüne yönelik kötü amaçlı yazılımların ve en sonunda da Mallox fidye yazılımının yüklenmesi takip ediyor.

- Remcos RAT Dağıtımı: İlk sistem ihlali ve kontrolü için kullanılır ve daha fazla kötü amaçlı yazılım yüklenmesini kolaylaştırır.

- Uzaktan Ekran Kontrolü Kötü Amaçlı Yazılım: Saldırganların saldırının sonraki aşamalarını yürütmesine olanak tanıyarak uzaktan erişim yeteneklerini geliştirmek için yüklenir.

- Mallox Fidye Yazılımı: Kurbanın dosyalarını şifrelemek ve şifre çözme anahtarı olmadan erişilemez hale getirmek için tasarlanmış son veri.

On-Demand Webinar to Secure the Top 3 SME Attack Vectors: Watch for Free.

Remcos RAT: Enfeksiyona Açılan Kapı

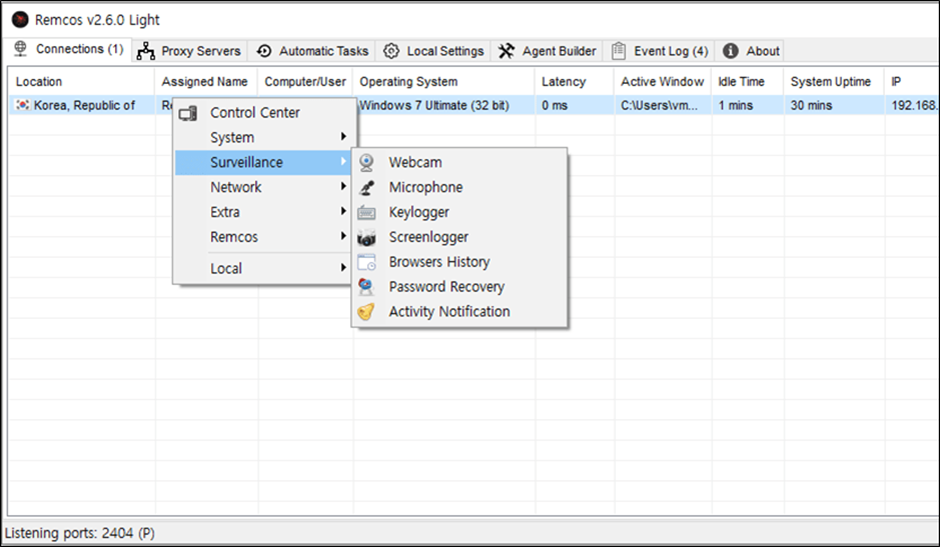

Meşru uzaktan yönetim için pazarlanan bir araç olan Remcos RAT, saldırganlar tarafından kötü amaçlı faaliyetler için yeniden tasarlandı.

Yetenekleri arasında tuş kaydı, ekran görüntüsü yakalama ve web kameraları ve mikrofonlar üzerinde kontrol yer alır.

Son saldırılarda Remcos RAT’ın daha hafif bir versiyonu kullanıldı; bu da şüphe yaratmadan daha sorunsuz uzaktan kontrol için stratejik bir seçim olduğunu gösteriyor.

Aşağıda, Remcos RAT’ın yürütülmesi sırasında şifresi çözülen konfigürasyon verileri ve ana konfigürasyonların bir kısmı yer almaktadır.

| Yapılandırma | Veri |

| Ana Bilgisayar:Bağlantı Noktası:Şifre | 80.66.75[.]238:3388:1 |

| Atanan ad | Uzak Ana Bilgisayar |

| Bağlantı aralığı | 1 |

| Muteks | Rmc-8P1R4F |

| Tuş günlüğü bayrağı | Engelli |

| Tuş günlüğü yolu | Uygulama yolu |

| Keylog dosyası | günlükler.dat |

| Ekran görüntüsü bayrağı | Engelli |

| Ekran görüntüsü süresi | 10 |

| Ekran görüntüsü yolu | Uygulama verisi |

| Ekran görüntüsü dosyası | Ekran görüntüleri |

| Ses kayıt süresi | 5 |

| Ses klasörü | Mikrofon Kayıtları |

| Kopya klasörü | Remco’lar |

| Keylog klasörü | remco’lar |

Uzaktan Ekran Kontrolü Kötü Amaçlı Yazılım

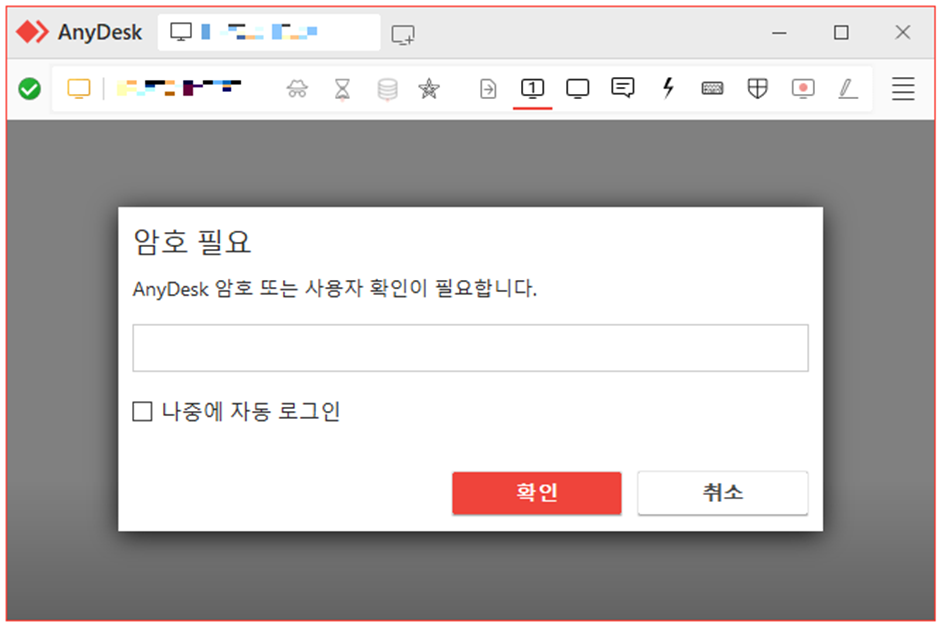

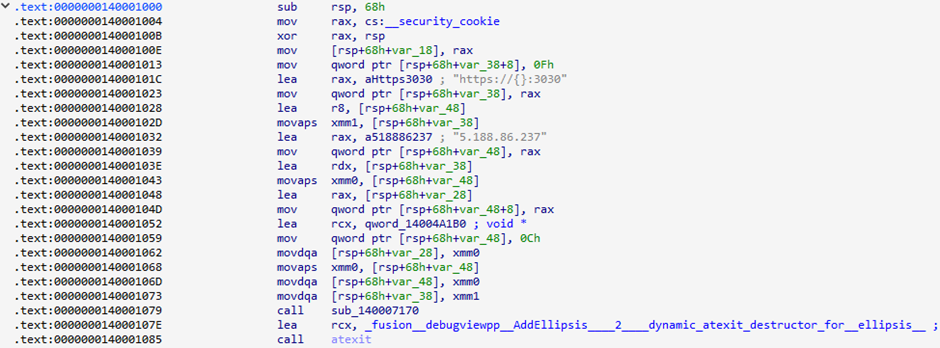

İlk bulaşmanın ardından saldırganlar özel yapım uzaktan ekran kontrolüne yönelik kötü amaçlı yazılım dağıttı.

Bu kötü amaçlı yazılım, bir dize elde etmek için öncelikle C&C sunucusunun “kimlik bilgileri” adresine bağlanır. Ancak analiz sırasında komuta kontrol web sitesine bağlantı sağlanamadı.

Kötü amaçlı yazılımın “ID; PW” biçimi.

Bundan sonra bu dize, bir kullanıcı hesabı eklemek ve onu yönetici grubunun bir parçası yapmak için kullanılır.

| URL’si | Tanım |

| https://{C&C Sunucusu}/creds | Eklenecek kullanıcı hesabı dizesini indirir (ID;PW formatı) |

| https://{C&C Sunucusu}/secret | AnyDesk yüklenirken belirtilecek şifre dizisini indirir |

| https://{C&C Sunucusu}/desk | AnyDesk yükleyicisini (MSI) indirir |

| https://{C&C Sunucusu}/gate/{AnyDesk_ID} | Kurulu AnyDesk örneğinin kimliğini gönderir |

Tehdit oyuncuları, komuta ve kontrol sunucusundan aldıkları AnyDesk kimliğini kullanarak virüslü sisteme girebiliyorlardı.

Daha sonra “gizli” yoluyla gönderilen şifreyi kullanarak kimliklerini doğrulayabilir ve virüslü sistemin kontrolünü ele geçirebilirler.

Mallox Fidye Yazılımı: Son Darbe

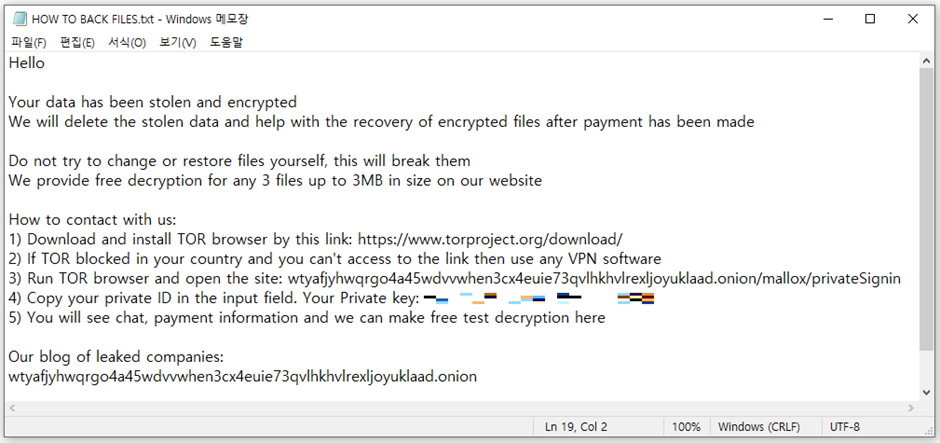

Daha sonra sistemi şifrelemek için MS-SQL sunucularını hedef aldığı bilinen Mallox fidye yazılımı yüklendi.

| Genel Bakış | Tanım |

| Şifreleme algoritması | AES-256 / SHA-256,AES-128-TO [5] |

| Şifreleme uzantısı | “.rmallox” |

| Fidye notu dosya adı | “FILES.txt NASIL YEDEKLENİR” |

| Şifreleme için öncelikli uzantılar | “.bak”, “.zip”, “.rar”, “.7z”, “.gz”, “.sql”, “.mdf”, “.hdd”, “.vhd”, “.vdi”, “.vmx”, “.vmdk”, “.nvram”, “.vmem”, “.vmsn”, “.vmsd”, “.vmss”, “.lck”, “.vhdx”, “.vhd”, “.dbf”, “.ora”, “.oraenv”, “.dmp”, “.ibd”, “.mdb”, “.smd”, “.mdb” |

| Şifrelemenin dışında tutulan yollar | “msocache”, “$windows.~ws”, “sistem birim bilgisi”, “intel”, “appdata”, “perflogs”, “programdata”, “google”, “uygulama verileri”, “tor tarayıcısı”, “önyükleme ”, “$windows.~bt”, “mozilla”, “boot”, “windows.old”, “Windows Microsoft.NET”, “WindowsPowerShell”, “Windows NT”, “Windows”, “Ortak Dosyalar”, “ Microsoft Security Client”, “Internet Explorer”, “Referans”, “Assemblies”, “Windows Defender”, “Microsoft ASP.NET”, “Çekirdek Çalışma Zamanı”, “Paket”, “Mağaza”, “Microsoft Help Viewer”, “ Microsoft MPI”, “Windows Kitleri”, “Microsoft.NET”, “Windows Mail”, “Microsoft Güvenlik İstemcisi”, “Paket Mağazası”, “Microsoft Analiz Hizmetleri”, “Windows Taşınabilir Aygıtlar”, “Windows Fotoğraf Görüntüleyici”, “ Windows Kenar Çubuğu” |

| Şifrelemenin dışında tutulan dosyalar | “desktop.ini”, “ntuser.dat”, “thumbs.db”, “iconcache.db”, “ntuser.ini”, “ntldr”, “bootfont.bin”, “ntuser.dat.log”, “bootsect .bak”, “boot.ini”, “autorun.inf”, “debugLog.txt”, “TargetInfo.txt” |

| Şifrelemenin dışında tutulan uzantılar | “.msstyles”, “.icl”, “.idx”, “.avast”, “.rtp”, “.mallox”, “.sys”, “.nomedia”, “.dll”, “.hta”, “.cur”, “.lock”, “.cpl”, “.Globeimposter-Alpha865qqz”, “.ics”, “.hlp”, “.com”, “.spl”, “.msi”, “.key ”, “.mpa”, “.rom”, “.drv”, “.bat”, “.386”, “.adv”, “.diangcab”, “.mod”, “.scr”, “.theme ”, “.ocx”, “.prf”, “.cab”, “.diagcfg”, “.msu”, “.cmd”, “.ico”, “.msc”, “.ani”, “.icns ”, “.diagpkg”, “.deskthemepack”, “.wpx”, “.msp”, “.bin”, “.themepack”, “.shs”, “.nls”, “.exe”, “.lnk ”, “.ps1”, “.rmallox” |

| Sonlandırılan süreçler | Referans verilerinde düzenlenmiştir |

| Sonlandırılan hizmetler | Referans verilerinde düzenlenmiştir |

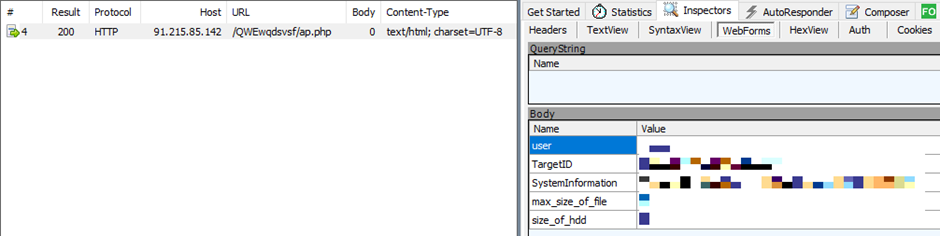

| Komut ve Kontrol URL’si | hxxp://91.215.85[.]142/QWEwqdsvsf/ap.php |

| Diğerleri | Birim gölge kopyalarını siler. Sonlandırma özelliğini devre dışı bırakır. |

AES-256 ve SHA-256 şifreleme algoritmalarının bir kombinasyonunu kullanarak şifrelenmiş dosyalara “.rmallox” uzantısı ekler.

Mallox’un paylaşılan klasörlere girerek yayılmasını sağlayan bir işlevi vardır.

Ayrıca virüs bulaşmış bilgisayarlardan temel bilgileri alıp komuta ve kontrol sitesine gönderir.

Fidye yazılımı belirli dosya yollarını ve uzantılarını şifrelemekten titizlikle kaçınıyor ve potansiyel olarak değerli verilere sahip olanlara odaklanıyor.

Önceki Saldırılarla Korelasyon

Gözlemlenen saldırı modelleri, Tor2Mine CoinMiner ve BlueSky fidye yazılımının dahil olduğu önceki olaylarla çarpıcı bir benzerlik taşıyor.

Yeni tanımlanan kötü amaçlı yazılımların kullanımı, hedefleme stratejileri ve C&C sunucu adresleri, bu saldırıların aynı tehdit grubunun işi olduğunu gösteriyor.

TargetCompany grubunun sürekli olarak saldırıları keşfetmesi, sağlam siber güvenlik önlemlerine olan kritik ihtiyacın altını çiziyor.

Yöneticilerin bu tür tehditleri engellemek için güçlü şifre politikaları uygulamaları, sistemlerini düzenli olarak güncellemeleri ve kapsamlı güvenlik çözümleri kullanmaları tavsiye edilmektedir.

Bu saldırıların ısrarı ve karmaşıklığı, MS-SQL sunucularına ve daha geniş dijital ekosisteme yönelik devam eden riskin altını çiziyor.

Dosya ve Davranış Tespiti

Bu tür saldırıların tespit edilmesine ve önlenmesine yardımcı olmak amacıyla siber güvenlik kuruluşları, bu kampanyalarda kullanılan kötü amaçlı yazılımlara ilişkin tanımlayıcılar yayınlamıştır:

- İndirici/Win.Agent.C5614241

- Arka kapı/Win.Remcos.C5607317

- Fidye yazılımı/Win.Mallox.C5601155

- Trojan/Win.Generic.C5352187

Davranış tespit önlemleri de bu saldırılarla ilişkili kötü amaçlı etkinlikleri tespit edecek şekilde güncellendi.

Dijital ortam gelişmeye devam ettikçe siber tehditlerin doğası da gelişiyor.

TargetCompany grubunun son kampanyası, fidye yazılımı saldırılarına karşı korunmada dikkatli olmanın ve proaktif güvenlik önlemlerinin önemini net bir şekilde hatırlatıyor.

IoC

MD5

– 52819909e2a662210ab4307e0f5bf562: Remcos RAT (walkingrpc.bat)

– 20dd8410ff11915a0b1f4a5018c9c340: Uzaktan ekran kontrolü kötü amaçlı yazılımı (launcher.exe)

– 09b17832fc76dcc50a4bf20bd1343bb8: Mallox fidye yazılımı (360.exe)

– 3297dc417cf85cfcea194f88a044aebd: Uzaktan ekran kontrolüne yönelik kötü amaçlı yazılım – geçmişteki durum

– ff011e8a1d1858f529e8a4f591dc0f02: Uzaktan ekran kontrolü kötü amaçlı yazılımı – geçmişteki durum

C&C Sunucuları

– 80.66.75[.]238:3388: Remcos RAT

– hxxps://80.66.75[.]238:3030: Uzaktan ekran kontrolüne yönelik kötü amaçlı yazılım

–hxxp://91.215.85[.]142/QWEwqdsvsf/ap.php: Mallox fidye yazılımı

– hxxps://5.188.86[.]237:3030: Uzaktan ekran kontrolüne yönelik kötü amaçlı yazılım – geçmiş durum

İndirme URL’si

–hxxp://42.193.223[.]169/extensioncompabilitynode.exe : Remcos RAT

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide