Microsoft, bugün yaptığı açıklamada, fidye yazılımı çetelerinin saldırılarda VMware ESXi kimlik doğrulama atlama güvenlik açığını aktif olarak kullandığını duyurdu.

CVE-2024-37085 olarak takip edilen bu orta şiddetteki güvenlik açığı, Microsoft güvenlik araştırmacıları Edan Zwick, Danielle Kuznets Nohi ve Meitar Pinto tarafından keşfedildi ve 25 Haziran’da ESXi 8.0 U3’ün yayınlanmasıyla düzeltildi.

Bu hata, saldırganların oluşturdukları ‘ESX Admins’ grubuna yeni bir kullanıcı eklemelerine olanak tanıyor; bu kullanıcıya ESXi hypervisor’da otomatik olarak tam yönetici ayrıcalıkları atanacak.

Broadcom, “Yeterli Active Directory (AD) izinlerine sahip kötü niyetli bir aktör, daha önce kullanıcı yönetimi için AD kullanmak üzere yapılandırılmış bir ESXi ana bilgisayarına, AD’den silindikten sonra yapılandırılmış AD grubunu (varsayılan olarak ‘ESXi Yöneticileri’) yeniden oluşturarak tam erişim elde edebilir” şeklinde açıklıyor.

“Birçok ESXi gelişmiş ayarının varsayılan olarak güvenli olmayan varsayılan değerleri vardır. Bir ESXi ana bilgisayarı bir Active Directory etki alanına katıldığında, AD grubu “ESX Admins”e otomatik olarak VIM Admin rolü verilir.”

Başarılı bir saldırı, hedef cihazda yüksek ayrıcalıklar ve kullanıcı etkileşimi gerektirse de Microsoft, birkaç fidye yazılımı çetesinin etki alanına katılmış hipervizörlerde tam yönetici ayrıcalıklarına ulaşmak için bunu istismar ettiğini söylüyor.

Bu, barındırılan sanal makinelerde depolanan hassas verileri çalmalarına, kurbanların ağlarında yatay olarak hareket etmelerine ve ESXi hipervizörünün dosya sistemini şifrelemelerine olanak tanır.

Microsoft, CVE-2024-37085 güvenlik açığından yararlanmak için kullanılabilecek en az üç taktik belirledi:

- “ESX Admins” grubunu etki alanına ekleme ve kullanıcı ekleme.

- Etki alanındaki herhangi bir grubun adını “ESX Admins” olarak değiştirmek ve gruba bir kullanıcı eklemek veya mevcut bir grup üyesini kullanmak.

- ESXi hypervisor ayrıcalıkları yenileniyor (diğer gruplara yönetici ayrıcalıkları atamak onları ‘ESX Yöneticileri’ grubundan kaldırmayacaktır).

Black Basta ve Akira fidye yazılımı saldırılarında istismar edildi

Şu ana kadar bu güvenlik açığı, Storm-0506, Storm-1175, Octo Tempest ve Manatee Tempest olarak izlenen ve Akira ve Black Basta fidye yazılımı dağıtımlarına yol açan saldırılarda yaygın olarak kullanıldı.

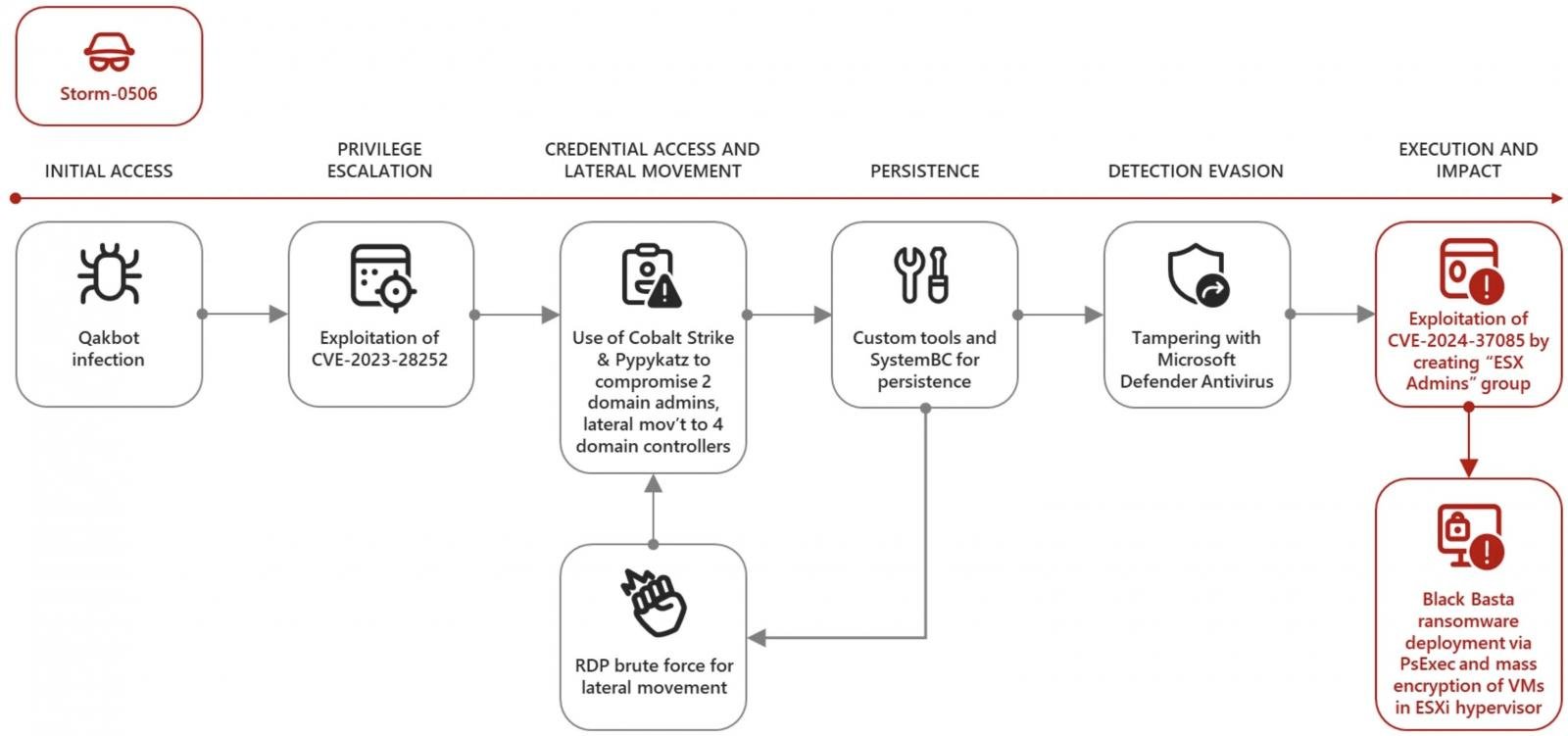

Örneğin, Storm-0506, CVE-2024-37085 açığını kullanarak ayrıcalıkları yükselttikten sonra Kuzey Amerikalı bir mühendislik firmasının ESXi hipervizörlerine Black Basta fidye yazılımını yerleştirdi.

Redmond, “Tehdit aktörü kuruluşa ilk erişimi Qakbot enfeksiyonu yoluyla elde etti, ardından etkilenen cihazlardaki ayrıcalıklarını yükseltmek için bir Windows CLFS güvenlik açığından (CVE-2023-28252) yararlandı” diyor.

“Tehdit aktörü daha sonra Cobalt Strike ve Pypykatz’ı (Mimikatz’ın Python versiyonu) kullanarak iki etki alanı yöneticisinin kimlik bilgilerini çaldı ve yatay olarak dört etki alanı denetleyicisine geçti.”

Yıllardır, bir organizasyonun ESXi hipervizörlerini hedefleme eğilimi artıyor. Fidye yazılımı grupları, birçok işletmenin verimli kaynak kullanımı nedeniyle kritik uygulamaları barındırmak ve veri depolamak için ESXi sanal makinelerine (VM) odaklanmaya başlamasının ardından bu makinelere odaklanmaya başladı.

Bunun nedeni, ESXi sanal makinelerini devre dışı bırakmanın büyük kesintilere yol açabilmesi ve hipervizörde depolanan dosya ve yedekleri şifrelerken iş operasyonlarını aksatabilmesi ve kurbanların verilerini kurtarma seçeneklerini ciddi şekilde kısıtlayabilmesidir.

Ancak fidye yazılımı grupları, kurbanın hipervizörlerine erişimi daha hızlı elde edip sürdürmenin bir yolunu sağlayacak olan belirli ESXi güvenlik açıklarını (örneğin CVE-2024-37085) hedeflemek yerine, ESXi sanal makinelerini şifrelemeye özel dolaplar oluşturmaya odaklandı.

Play fidye yazılımı grubu, saldırılarında ESXi Linux dolaplarını kullanmaya başlayan son grup oldu.

Microsoft, “ESXi hipervizörlerini hedef alan ve etkileyen Microsoft Olay Yanıtlama (Microsoft IR) müdahalelerinin sayısı son üç yılda iki kattan fazla arttı” uyarısında bulundu.