ThreatDown Intelligence ekibimizin son zamanlarda fark ettiği en endişe verici trendlerden biri, fidye yazılımı çetelerinin saldırılarında meşru Uzaktan İzleme ve Yönetim (RMM) araçlarından giderek daha fazla yararlanmasıdır.

AnyDesk, Atera ve Splashtop gibi RMM yazılımları, BT yöneticilerinin ağlarındaki cihazlara uzaktan erişmesi ve cihazları yönetmesi için gereklidir. Ne yazık ki, fidye yazılımı çeteleri bu araçları şirket ağlarına sızmak ve verileri sızdırmak için de kullanabilir ve bu da onların “karadan geçinmelerine” etkili bir şekilde olanak tanır.

Bu yazıda, fidye yazılımı çetelerinin RMM araçlarını nasıl kullandığını inceleyeceğiz, en çok istismar edilen RMM araçlarını belirleyeceğiz ve Uygulama Bloğu ve Uç Nokta Tespiti ve Yanıtı (EDR) kullanarak şüpheli RMM aracı etkinliğinin nasıl tespit edilip önleneceğini tartışacağız.

Fidye yazılımı çeteleri RMM araçlarını nasıl kullanıyor?

Fidye yazılımı çeteleri, Uzaktan İzleme ve Yönetim (RMM) araçlarını üç ana stratejiden biriyle kullanır:

- Önceden var olan RMM araçları aracılığıyla ilk erişim elde etme: RMM araçları genellikle sistem erişimi için kimlik bilgileri gerektirdiğinden, saldırganlar bir ağa yetkisiz erişim elde etmek için zayıf veya varsayılan RMM kimlik bilgilerinden ve güvenlik açıklarından yararlanabilir.

- Enfeksiyondan sonra RMM araçlarını yükleme: Fidye yazılımı saldırganları bir ağa girdikten sonra erişimi ve kontrolü korumak için kendi RMM araçlarını yükleyebilir ve fidye yazılımı saldırısına zemin hazırlayabilir. Örneğin ThreatDown Intelligence ekibi, fidye yazılımı saldırganlarının Atera’yı yüklemek için yama yapılmamış bir VMWare Horizon sunucusundan yararlandığı bir vakayı kaydetti.

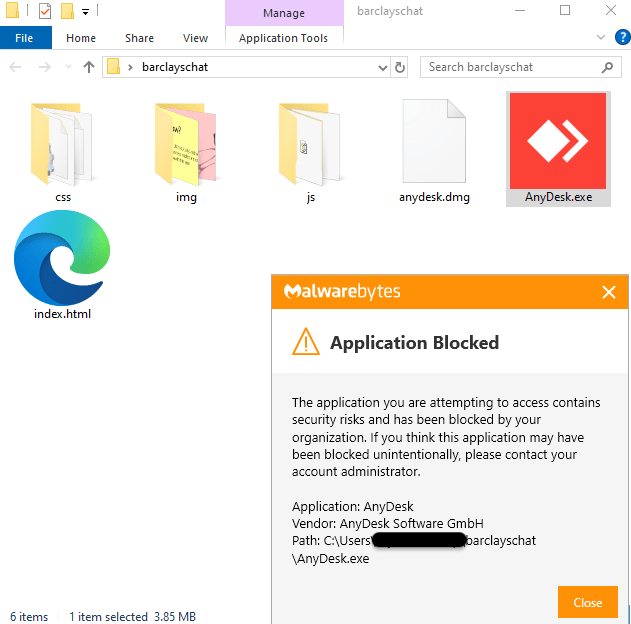

- Hibrit yaklaşım: Saldırganlar, çalışanları RMM araçlarını kendi makinelerine yüklemeleri konusunda kandırmak için teknik destek dolandırıcılıkları veya kötü amaçlı reklamcılık gibi bir dizi farklı sosyal mühendislik dolandırıcılığını kullanabilir, böylece hem ilk erişimi hem de fidye yazılımı dağıtımı için bir mekanizmayı etkinleştirebilirler. Şubat 2024’te yazdığımız Barclays bankacılık dolandırıcılığı bu yaklaşımın bir örneğidir.

Fidye yazılımı çetelerinin en çok yararlandığı RMM araçları

Aşağıdaki RMM araçları, her iki fidye yazılımı çetesi tarafından BT altyapısını uzaktan denetlemek ve kontrol etmek için yaygın olarak kullanılmaktadır.

- Sıçrama Topu: İşletmeler, MSP’ler ve eğitim kurumları için özel olarak tasarlanmış bir uzaktan erişim ve destek çözümü. Fidye yazılımı çeteleri CACTUS, BianLian, ALPHV, Lockbit tarafından istismar edildi.

- Dışarı: MSP’ler için uzaktan erişim, izleme ve yönetim sunan entegre bir RMM aracı. Royal, BianLian, ALPHV tarafından kullanıldı.

- Takım Görüntüleyici: Uzaktan erişim ve destek için bir yazılım. BianLian tarafından kullanıldı.

- ConnectWise: Uzaktan destek, yönetim ve izleme çözümlerini içeren bir paket. Medusa tarafından istismar edildi.

- Giriş Yap: BT yönetimi ve desteği için bilgisayarlara herhangi bir yerden güvenli uzaktan erişim sağlar. Royal tarafından kullanıldı.

- Süper Operasyonlar: RMM, PSA ve diğer BT yönetimi özelliklerini birleştiren bir MSP platformu. CACTUS tarafından kullanıldı.

On fidye yazılımı çetesinin neredeyse tamamı, saldırılarına yukarıdaki RMM araçlarından birini dahil etti.

Uygulama Bloğu ve EDR ile RMM fidye yazılımı saldırılarını önleme

Fidye yazılımı çetelerinin RMM araçlarını kötüye kullanmasını önlemek için işletmeler iki strateji benimseyebilir: uygulama engelleme yazılımı kullanarak gereksiz RMM araçlarını engellemek ve şüpheli RMM aracı etkinliğini tespit etmek için EDR’yi kullanmak.

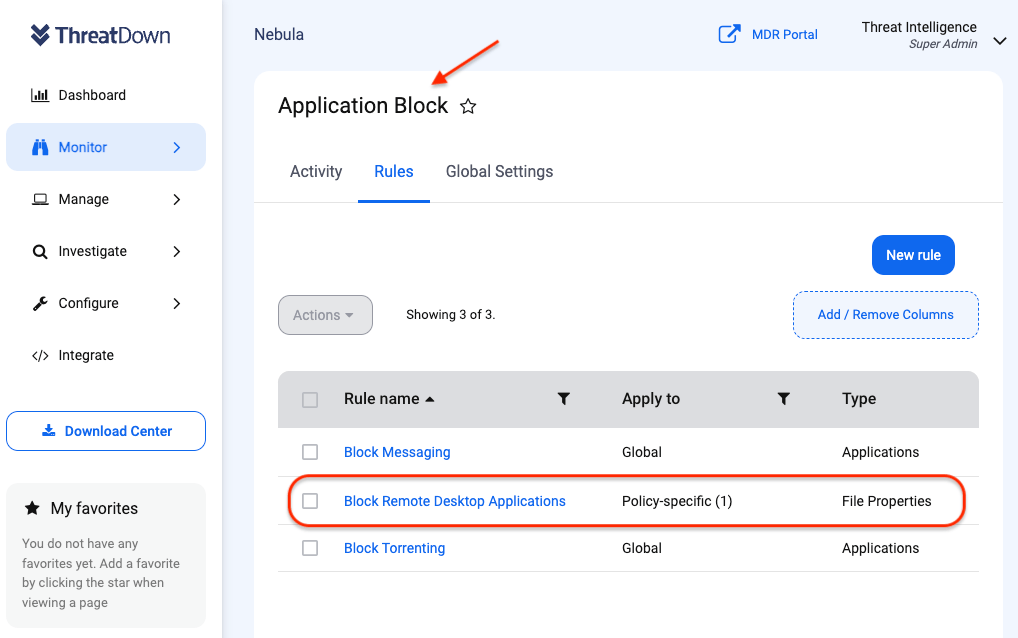

Örneğin, ThreatDown’un Uygulama Bloğu gibi uygulamaları kullanarak işletmeler, gerekli olmayan RMM uygulamalarının kullanımını engelleyebilir.

AnyDesk gibi gerekli araçlar için ThreatDown Paketlerindeki EDR/MDR katmanları, enfeksiyon durumunda ek bir koruma katmanı sunabilir.

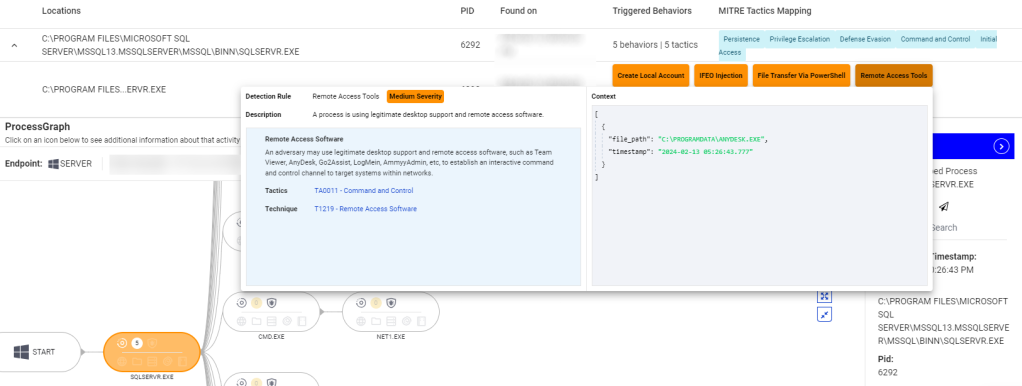

Fidye yazılımı saldırganlarının bir Komuta ve Kontrol (C&C) sunucusu oluşturmak için AnyDesk’i kullandığı gerçek bir örneği düşünün. Bir vakada, bir tehdit aktörü, internete açık açık bağlantı noktalarına sahip, yama yapılmamış bir sunucudan yararlanarak müşterinin ortamına sızdı. AnyDesk, aşağıdaki EDR uyarısında belirtildiği gibi tehdit aktörü tarafından daha sonra kuruldu. Bu tür faaliyetler, Tehdit Inteli ekiplerimizin fidye yazılımı saldırılarında gerçekleştirilen yaygın şifrelemeden hemen önce gözlemlediği tipik olaylardır.

EDR, ilgili MITRE teknikleriyle kötü niyetli RMM aracı kullanımını tespit ediyor

Ancak uyarıyı inceledikten sonra müşteri, şifrelemeyi önlemek için etkilenen uç noktayı hızlı bir şekilde izole edebilir. Alternatif olarak ThreatDown MDR hizmeti uyarıyı tanımlayabilir ve düzeltme konusunda rehberlik sunabilir.

Fidye yazılımı RMM saldırılarını bugün durdurun

BT yönetimini kolaylaştırmak için tasarlanan diğer Arazide Yaşayan araçlar gibi, RMM araçları da artık iki ucu keskin kılıçlardır.

İster ilk erişim, ister enfeksiyon sonrası fidye yazılımı dağıtımı veya bu ikisinin birleşimi için RMM araçlarını kullanıyor olun, fidye yazılımı saldırganları, saldırılarının karmaşıklığını artırıyor. Ancak ThreatDown ile kuruluşlar, Application Block ve EDR gibi teknolojiler aracılığıyla RMM araçlarının kötüye kullanımını etkili bir şekilde azaltabilir.

ThreatDown Paketleri ile farkı keşfedin ve kuruluşunuzun siber tehditlere karşı savunmasını yükseltin. Ücretsiz deneme için iletişime geçin ve basitleştirilmiş ancak sağlam bir güvenlik çerçevesinin avantajlarını deneyimleyin.