Tehdit aktörleri, Kendi Savunmasız Sürücüsünü Getir (BYOVD) saldırılarında arka kapılar ve fidye yazılımları dağıtmadan önce, hedef sistemlerde Uç Nokta Algılama ve Yanıt (EDR) Yazılımını devre dışı bırakmak için AuKill adlı yeni bir bilgisayar korsanlığı aracı kullanır.

Bu tür saldırılarda kötü niyetli kişiler, güvenlik çözümlerini devre dışı bırakmak ve sistemi ele geçirmek için kurbanların cihazlarına geçerli bir sertifika ile imzalanmış ve çekirdek ayrıcalıklarıyla çalışabilen meşru sürücüleri düşürür.

Bu teknik, devlet destekli bilgisayar korsanlığı gruplarından finansal güdümlü fidye yazılımı çetelerine kadar çeşitli tehdit aktörleri arasında popülerdir.

İlk olarak Sophos X-Ops güvenlik araştırmacıları tarafından tespit edilen AuKill kötü amaçlı yazılımı, Microsoft’un Process Explorer v16.32 tarafından kullanılanın yanına savunmasız bir Windows sürücüsü (procexp.sys) bırakır. Bu, etkin Windows işlemleri hakkında bilgi toplamaya yardımcı olan çok popüler ve meşru bir yardımcı programdır.

Ayrıcalıkları yükseltmek için önce SYSTEM ayrıcalıklarıyla çalışıp çalışmadığını kontrol eder ve çalışmıyorsa, SYSTEM’e yükseltmek için TrustedInstaller Windows Modülleri Yükleyici hizmetinin kimliğine bürünür.

AuKill, güvenlik yazılımını devre dışı bırakmak için güvenlik süreçlerini ve hizmetlerini sürekli olarak araştırmak ve devre dışı bırakmak (ve yeniden başlamalarını engelleyerek devre dışı kalmalarını sağlamak) için birkaç iş parçacığı başlatır.

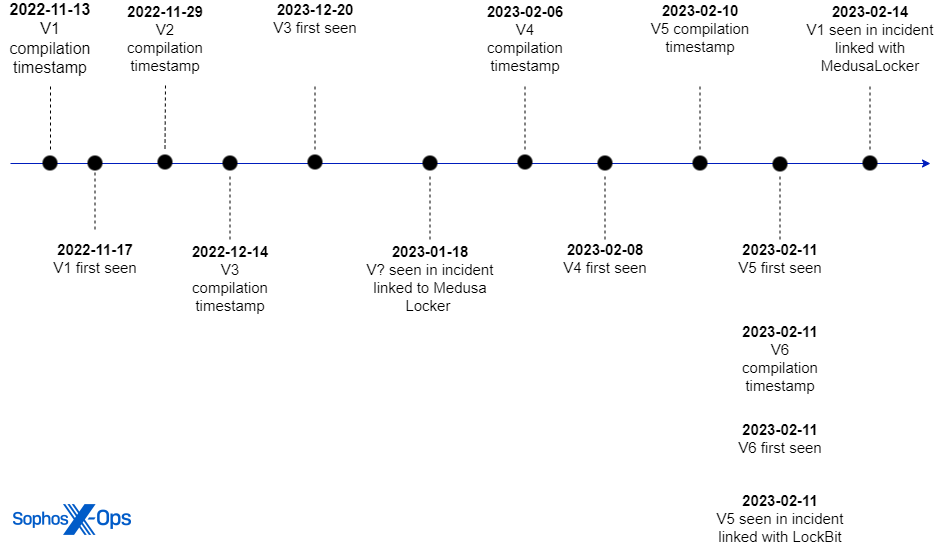

Şimdiye kadar, vahşi ortamda birden fazla AuKill sürümü gözlemlendi, bazıları yılın başından bu yana Medusa Locker ve LockBit fidye yazılımı bulaşmalarına yol açan en az üç ayrı olayda konuşlandırıldı.

Sophos X-Ops, “Araç, 2023’ün başından bu yana en az üç fidye yazılımı olayında hedefin korumasını sabote etmek ve fidye yazılımını dağıtmak için kullanıldı.” dedi.

“Ocak ve Şubat aylarında, saldırganlar aracı kullandıktan sonra Medusa Locker fidye yazılımını dağıttı; Şubat ayında bir saldırgan, Lockbit fidye yazılımını dağıtmadan hemen önce AuKill’i kullandı.”

AuKill, güvenliği ihlal edilmiş cihazlarda çalışan güvenlik çözümlerini devre dışı bırakmak için bir İşlem Gezgini sürücüsü de kullanan Backstab adlı açık kaynaklı bir araca benzer.

Backstab daha önce LockBit çetesi tarafından siber suç grubunun en son kötü amaçlı yazılım sürümü LockBit 3.0 veya LockBit Black’i analiz ederken Sophos X-Ops tarafından gözlemlenen en az bir saldırıda konuşlandırılmıştı.

Araştırmacılar, “Açık kaynak aracı Backstab ve AuKill arasında birçok benzerlik bulduk” dedi.

“Bu benzerliklerden bazıları, sürücüyle etkileşime geçmek için benzer, karakteristik hata ayıklama dizeleri ve neredeyse aynı kod akışı mantığını içeriyor.”

En eski AuKill örneğinin Kasım 2022 derleme zaman damgası varken en yenisi, LockBit fidye yazılımı grubuyla bağlantılı bir saldırının parçası olarak da kullanıldığı Şubat ortasında derlendi.