BianLian ve Rhysida gibi fidye yazılımı çeteleri, ihlal edilen ağlardan veri çalmak ve bunları Azure Blob depolama alanında depolamak için giderek daha fazla Microsoft’un Azure Storage Explorer ve AzCopy uygulamalarını kullanıyor.

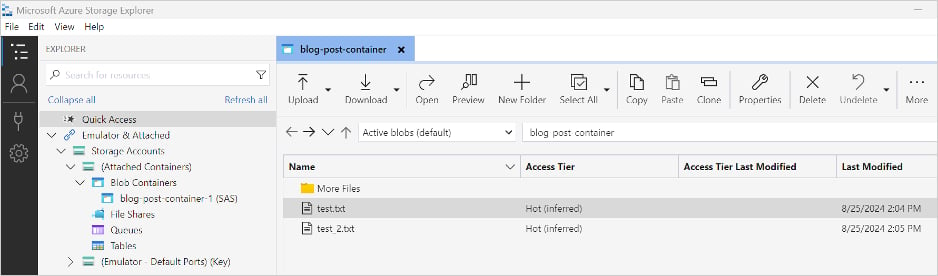

Storage Explorer, Microsoft Azure için bir GUI yönetim aracıdır; AzCopy ise Azure depolama alanına büyük ölçekli veri transferlerini kolaylaştırabilen bir komut satırı aracıdır.

Siber güvenlik firması modePUSH tarafından gözlemlenen saldırılarda, çalınan veriler daha sonra buluttaki bir Azure Blob konteynerinde depolanıyor ve daha sonra tehdit aktörleri tarafından kendi depolama alanlarına aktarılabiliyor.

Kaynak: modePUSH

Ancak araştırmacılar, saldırganların Azure Storage Explorer’ı çalıştırmak için bağımlılıkları yüklemek ve .NET’i 8. sürüme yükseltmek gibi ek çaba sarf etmek zorunda kaldıklarını belirtti.

Bu durum, fidye yazılımı operasyonlarında veri hırsızlığına giderek daha fazla odaklanıldığının göstergesi olup, bu, ilerleyen gasp aşamasında tehdit aktörleri için ana kaldıraçtır.

Neden Azure?

Her fidye yazılımı çetesinin kendine özgü sızdırma araçları olmasına rağmen, fidye yazılımı çeteleri genellikle dosyaları çeşitli bulut sağlayıcılarıyla senkronize etmek için Rclone’u ve MEGA bulutuyla senkronize etmek için MEGAsync’i kullanır.

Şirketler tarafından sıklıkla kullanılan güvenilir bir kurumsal sınıf hizmet olan Azure’un kurumsal güvenlik duvarları ve güvenlik araçları tarafından engellenmesi pek olası değildir. Bu nedenle, üzerinden veri aktarımı girişimlerinin algılanmadan geçmesi daha olasıdır.

Ayrıca Azure’un ölçeklenebilirliği ve performansı, büyük miktarda yapılandırılmamış veriyi işlemesine olanak tanıyarak, saldırganların mümkün olan en kısa sürede çok sayıda dosyayı sızdırmaya çalışması durumunda oldukça faydalıdır.

modePUSH, fidye yazılımı saldırganlarının Azure Storage Explorer’ın birden fazla örneğini kullanarak dosyaları bir blob konteynerine yüklediğini ve bu sayede sürecin mümkün olduğunca hızlandırıldığını gözlemlediğini söylüyor.

Fidye yazılımı sızdırma tespiti

Araştırmacılar, tehdit aktörlerinin Storage Explorer ve AzCopy kullanırken varsayılan ‘Bilgi’ düzeyinde günlük kaydını etkinleştirdiğini ve bunun da bir günlük dosyası oluşturduğunu buldu. %KULLANICIPROFİLİ%\.azcopy.

Bu günlük dosyası, dosya işlemleriyle ilgili bilgileri içerdiğinden ve araştırmacıların hangi verilerin çalındığını (UPLOADSUCCESSFUL) ve hangi diğer yüklerin potansiyel olarak tanıtıldığını (DOWNLOADSUCCESSFUL) hızla belirlemesine olanak tanıdığından, olay müdahale ekipleri için özellikle önemlidir.

Kaynak: modePUSH

Savunma önlemleri arasında AzCopy yürütmesinin izlenmesi, “.blob.core.windows.net” veya Azure IP aralıklarındaki Azure Blob Depolama uç noktalarına giden ağ trafiğinin izlenmesi ve kritik sunuculardaki dosya kopyalama veya erişimdeki olağandışı kalıplar için alarmların ayarlanması yer alır.

Kuruluşunuzda Azure kullanılıyorsa, saldırganların etkin oturumu dosya hırsızlığı için kullanmasını önlemek amacıyla, uygulamadan çıkıldığında otomatik olarak oturumun kapatılması için ‘Çıkışta Oturumu Kapat’ seçeneğinin işaretlenmesi önerilir.