FBI bugün, yalnızca altyapıya el koymakla kalmayıp aynı zamanda kötü amaçlı yazılımı virüslü cihazlardan da kaldıran uluslararası bir yasa uygulama operasyonuyla Qakbot botnet’inin kesintiye uğradığını duyurdu.

Geçtiğimiz hafta sonu gerçekleştirilen kolluk kuvvetleri operasyonu Ördek Avı Operasyonu sırasında FBI, botnet’in ağ iletişimlerini kendi kontrolü altındaki sunuculara yönlendirerek ajanların yaklaşık 700.000 virüslü cihazı (200.000’i ABD’de bulunuyor) tanımlamasına olanak tanıdı.

FBI, botnet’in kontrolünü ele geçirdikten sonra, kötü amaçlı yazılımı kurbanların bilgisayarlarından kaldırmak için bir yöntem geliştirdi; bu yöntem, kurbanların bilgisayarlarından kötü amaçlı yazılım operatörlerinin kendi bilgisayarlarına kadar botnet’in altyapısını etkili bir şekilde ortadan kaldırdı.

Qakbot nedir?

FBI’ın Qakbot’u bilgisayarlardan nasıl kaldırdığını öğrenmeden önce, kötü amaçlı yazılımın nasıl dağıtıldığını, hangi kötü niyetli davranışı gerçekleştirdiğini ve onu kimin kullandığını anlamak önemlidir.

Qakbot, diğer adıyla Qbot ve Pinkslipbot, 2008 yılında bir bankacılık truva atı olarak başladı ve mali dolandırıcılık yapmak amacıyla bankacılık kimlik bilgilerini, web sitesi çerezlerini ve kredi kartlarını çalmak için kullanıldı.

Ancak zamanla kötü amaçlı yazılım, diğer tehdit aktörleri tarafından fidye yazılımı saldırıları, veri hırsızlığı ve diğer kötü amaçlı siber faaliyetler gerçekleştirmek üzere ağlara ilk erişim sağlamak için kullanılan bir kötü amaçlı yazılım dağıtım hizmetine dönüştü.

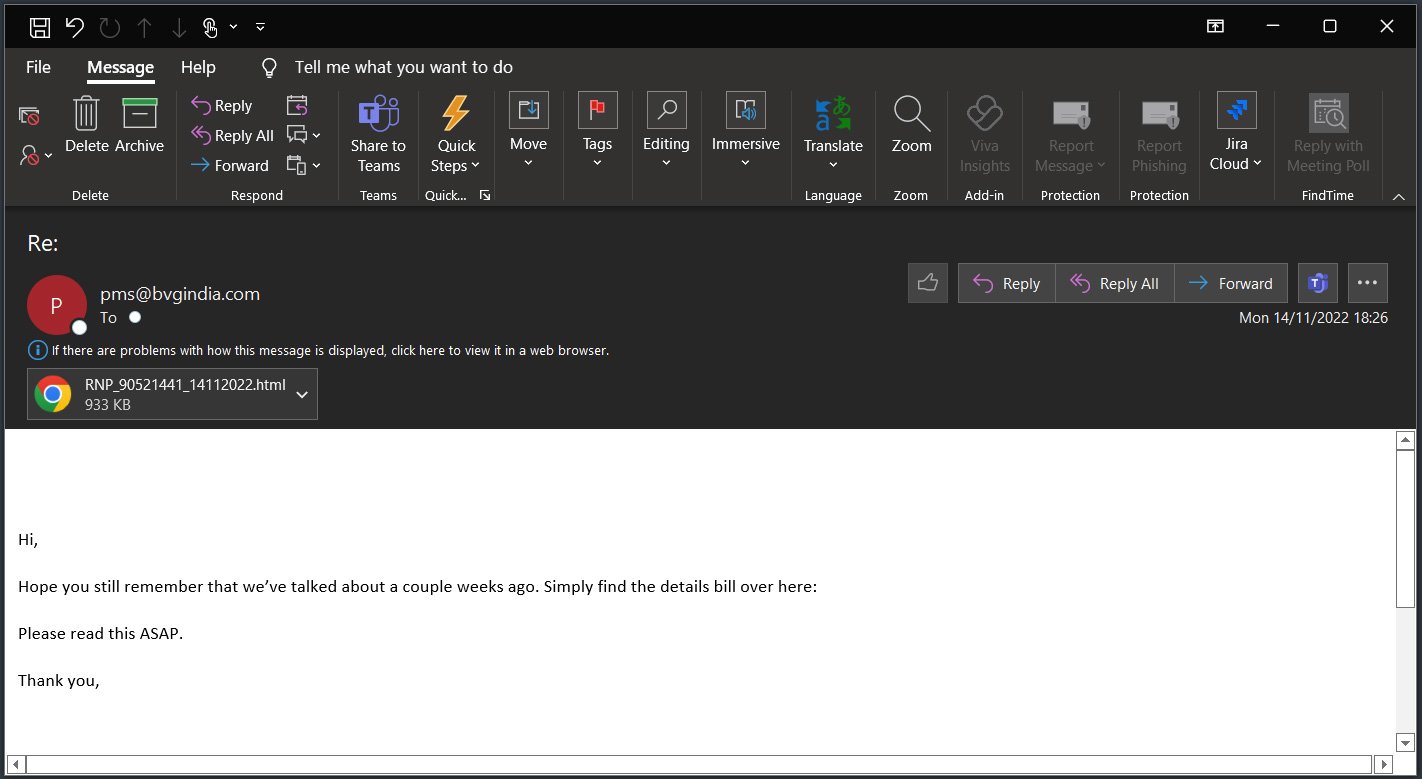

Qakbot, tehdit aktörlerinin çalınan bir e-posta dizisini kullandığı ve ardından buna kendi mesajları ve ekindeki kötü amaçlı bir belgeyle yanıt verdiği yanıt zinciri e-posta saldırıları da dahil olmak üzere çeşitli tuzaklardan yararlanan kimlik avı kampanyaları yoluyla dağıtılıyor.

Kaynak: BleepingComputer

Bu e-postalar genellikle kötü amaçlı belgeleri ek olarak veya kullanıcının cihazına Qakbot kötü amaçlı yazılımını yükleyen kötü amaçlı dosyaları indirmeye yönelik bağlantılar içerir.

Bu belgeler, kimlik avı kampanyaları arasında değişiklik gösterir ve kötü amaçlı makrolar içeren Word veya Excel belgelerinden, gömülü dosyalar içeren OneNote dosyalarından, yürütülebilir dosyalar ve Windows kısayolları içeren ISO eklerine kadar çeşitlilik gösterir. Bazıları ayrıca Windows’taki sıfır gün güvenlik açıklarından yararlanmak üzere tasarlanmıştır.

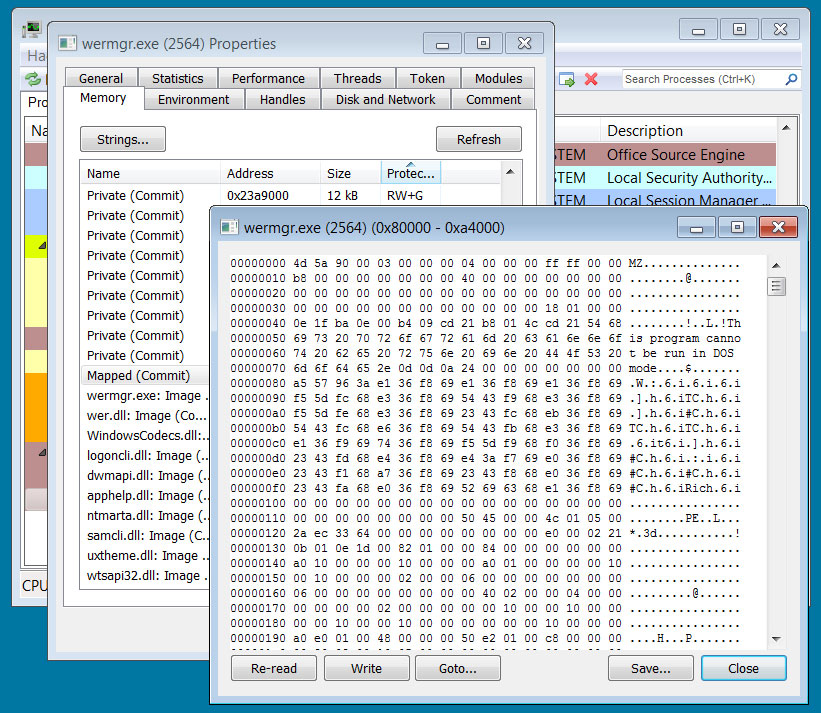

Kötü amaçlı yazılımın nasıl dağıtıldığına bakılmaksızın, Qakbot bir bilgisayara yüklendikten sonra, güvenlik yazılımı tarafından tespit edilmekten kaçınmak için wermgr.exe veya AtBroker.exe gibi meşru Windows işlemlerinin belleğine enjekte edilecektir.

Örneğin, aşağıdaki resim meşru wermgr.exe işleminin belleğine enjekte edilen Qbot kötü amaçlı yazılımını göstermektedir.

Kaynak: BleepingComputer

Kötü amaçlı yazılım bir cihazda başlatıldığında, gelecekteki kimlik avı e-posta kampanyalarında kullanılmak üzere kurbanın e-postaları da dahil olmak üzere çalınacak bilgileri tarayacaktır.

Ancak Qakbot operatörleri, fidye yazılımı çetelerine kurumsal ağlara ilk erişim olanağı sağlamak gibi siber suçları kolaylaştırmak için diğer tehdit aktörleriyle de ortaklık kurdu.

Geçmişte Qakbot, Conti, ProLock, Egregor, REvil, RansomExx, MegaCortex ve en son olarak Black Basta ve BlackCat/ALPHV dahil olmak üzere çok sayıda fidye yazılımı operasyonuyla ortaklık kurdu.

FBI, Ekim 2021 ile Nisan 2023 arasında Qakbot operatörlerinin fidye yazılımı ödemelerinden yaklaşık 58 milyon dolar kazandığını söylüyor.

FBI Qakbot’u nasıl kaldırdı?

Bugünkü duyurunun bir parçası olarak FBI, saldırganın sunucu altyapısını ele geçirerek ve Qakbot kötü amaçlı yazılımını virüslü cihazlardan kaldıran özel bir temizleme aracı oluşturarak botnet’i parçalamayı başardıklarını belirtiyor.

Adalet Bakanlığı tarafından yayımlanan el koyma emri başvurusuna göre FBI, Qakbot yönetici bilgisayarlarına erişim sağlamayı başardı ve bu da kolluk kuvvetlerinin botnet operasyonunda kullanılan sunucu altyapısının haritasını çıkarmasına yardımcı oldu.

FBI, araştırmalarına dayanarak, Qakbot botnet’inin, kötü amaçlı yazılım güncellemelerini yürütmek, yüklemek ve cihazlara ek ortak yükleri indirmek için komutlar vermek için kullanılan Katman-1, Katman-2 ve Katman-3 komut ve kontrol sunucularını kullandığını belirledi. .

Seviye 1 sunucular, botnet’in komuta ve kontrol altyapısının bir parçası olarak görev yapan, kurulu bir “süper düğüm” modülüne sahip virüslü cihazlardır ve kurbanlardan bazıları ABD’de bulunmaktadır. Seviye 2 sunucuları da komuta ve kontrol sunucularıdır, ancak Qakbot operatörleri bunları genellikle ABD dışındaki kiralık sunuculardan çalıştırır.

FBI, hem Tier-1 hem de Tier-2 sunucularının, Tier-3 sunucularıyla şifreli iletişimi iletmek için kullanıldığını söylüyor.

Bu 3. Seviye sunucular, yürütülecek yeni komutların verilmesi, indirilecek yeni kötü amaçlı yazılım modüllerinin ve fidye yazılımı çeteleri gibi botnet ortaklarından yüklenecek kötü amaçlı yazılımların verilmesi için merkezi komuta ve kontrol sunucuları görevi görür.

Her 1 ila 4 dakikada bir, virüslü cihazlardaki Qakbot kötü amaçlı yazılımı, Seviye 3 sunucuyla şifreli iletişim kurmak ve yürütülecek komutları veya kurulacak yeni verileri almak için yerleşik Seviye 1 sunucu listesiyle iletişim kurar.

Ancak FBI, Qakbot’un altyapısına ve yönetici cihazlarına sızdıktan sonra bu sunucularla iletişim kurmak için kullanılan şifreleme anahtarlarına erişti.

FBI, bu anahtarları kullanarak, her bir Seviye 1 sunucusuyla iletişim kurmak ve halihazırda kurulu olan Qakbot “süper düğüm” modülünü kolluk kuvvetleri tarafından oluşturulan bir modülle değiştirmesini sağlamak için kontrolü altındaki virüslü bir cihazı kullandı.

FBI tarafından kontrol edilen bu yeni süper düğüm modülü, Qakbot operatörlerinin bilmediği farklı şifreleme anahtarları kullandı ve artık Seviye 1 sunucularıyla iletişim kurmanın herhangi bir yolu olmadığından onları kendi komuta ve kontrol altyapılarının dışında etkili bir şekilde kilitledi.

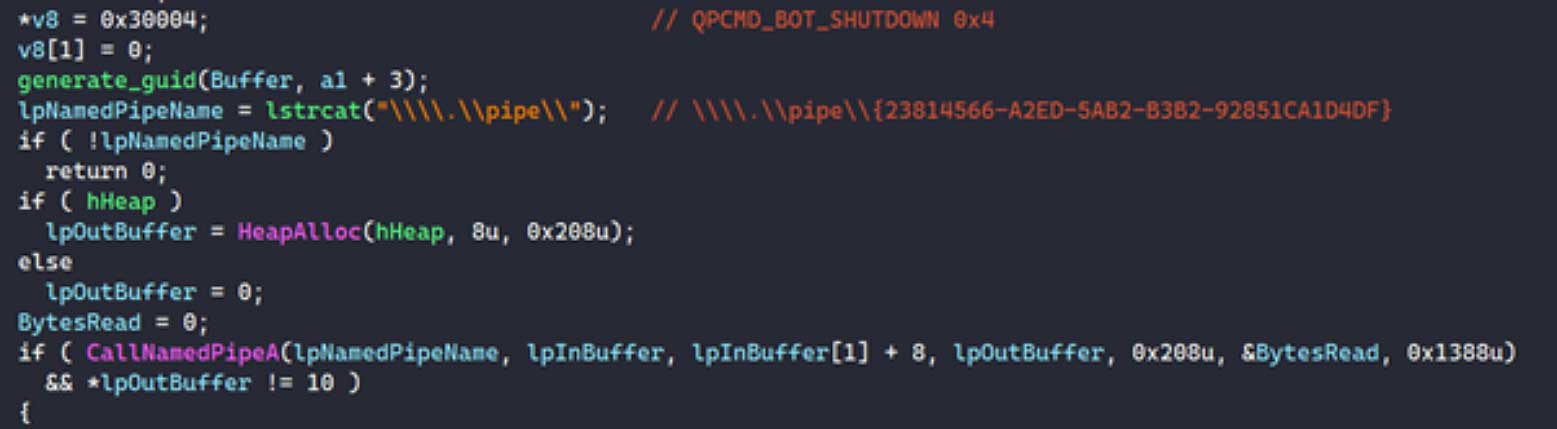

FBI daha sonra özel bir Windows DLL (veya Qakbot modülü) oluşturdu [VirusTotal] Bu, bir temizleme aracı görevi gördü ve artık ele geçirilmiş olan 1. Seviye sunuculardan virüslü cihazlara gönderildi.

SecureWorks tarafından FBI modülünün analizine dayanan bu özel DLL dosyası, QPCMD_BOT_SHUTDOWN Bulaşmış cihazlarda çalışan Qakbot kötü amaçlı yazılımına komut vererek, kötü amaçlı yazılım işleminin durmasına neden olur.

Kaynak: SecureWorks

SecureWorks, bu özel modülün virüslü cihazlara ilk kez 25 Ağustos’ta yaklaşık 20:30 ET’de gönderildiğini gördüklerini söylüyor.

SecureWorks, “25 Ağustos 00:27 UTC’de, CTU(TM) araştırmacıları Qakbot botnet’in kabuk kodunu virüslü cihazlara dağıttığını tespit etti” diye açıklıyor.

“Kabuk kodu, ana bilgisayarda çalışan Qakbot işlemini temiz bir şekilde sonlandırabilecek kodu içeren özel bir DLL (dinamik bağlantı kitaplığı) yürütülebilir dosyasının paketini açar.”

FBI, bu Qakbot kaldırma aracının, yalnızca kötü amaçlı yazılımları virüslü cihazlardan kaldırma konusunda çok sınırlı bir kapsamı olan bir yargıç tarafından yetkilendirildiğini söylüyor. Ayrıca, kötü amaçlı yazılım yalnızca bellekten çalıştığından, temizleme aracı sabit sürücüye hiçbir şey okumadı veya yazmadı.

Şu anda FBI, bu şekilde temizlenen toplam cihaz sayısından emin değil, ancak hafta sonu süreç başladığından, ele geçirilen Qakbot altyapısına geri bağlandıklarında daha fazla cihazın temizlenmesini bekliyorlar.

FBI ayrıca, Qakbot kötü amaçlı yazılımı tarafından çalınan kimlik bilgilerini içeren bir veritabanını Have I Been Pwned ve Hollanda Ulusal Polisi ile paylaştı.

Kötü amaçlı yazılım kaldırıldığında etkilenen cihazlarda herhangi bir bildirim görüntülenmeyeceğinden, kimlik bilgilerinizin çalınıp çalınmadığını görmek için bu hizmetleri kullanabilirsiniz; bu, bir noktada Qakbot kötü amaçlı yazılımından etkilenmiş olabileceğinizi gösterir.

Bu, FBI’ın, virüslü cihazlardan kötü amaçlı yazılımları kaldırmak için mahkeme onaylı bir el koyma emrini kullandığı ilk sefer değil.

FBI daha önce Russian Snake veri hırsızlığı zararlı yazılımını ve Emotet kötü amaçlı yazılımını virüs bulaşmış cihazlardan ve ayrıca ProxyLogon saldırılarında kullanılan Microsoft Exchange sunucularındaki web kabuklarını kaldırmak için mahkemeden onay almıştı.