ÖZET

- Kötü Amaçlı NPM Paketi Tanımlandı: “ethereumvulncontracthandler” bir güvenlik açığı tarayıcısı gibi görünüyor ancak Quasar RAT kötü amaçlı yazılımını yüklüyor.

- Teknik Detaylar: Paket, Windows ayarlarını değiştirmek için gizlemeyi kullanır ve komut dosyalarını indirerek kalıcılığı ve bir komut ve kontrol sunucusuyla iletişimi sağlar.

- Quasar RAT Riskleri: Bu kötü amaçlı yazılım, tuş vuruşlarının günlüğe kaydedilmesine, kimlik bilgileri hırsızlığına ve veri ihlallerine olanak tanıyarak hassas Ethereum projelerini yürüten geliştiriciler için önemli riskler oluşturur.

- Tedarik Zinciri Saldırısı: Paket, görünüşte meşru bir araç aracılığıyla sistemlere sızarak bağımlılıklara duyulan güveni istismar ediyor.

- Önleme İpuçları: Uzmanlar, yazılım tedarik zincirini güvence altına almak için üçüncü taraf kodlarının sıkı bir şekilde incelenmesini, güçlü erişim kontrollerini ve bağımlılık taramalarını önermektedir.

Socket’deki siber güvenlik araştırmacıları kısa süre önce, Ethereum akıllı sözleşmelerindeki güvenlik açıklarını tespit etmek için meşru bir araç gibi görünen kötü amaçlı bir NPM paketi olan “ethereumvulncontracthandler”ı ortaya çıkardı. Ancak bu paket, gelişmiş bir uzaktan erişim truva atı olan Quasar RAT’ı geliştiricilerin sistemlerine gizlice yükler.

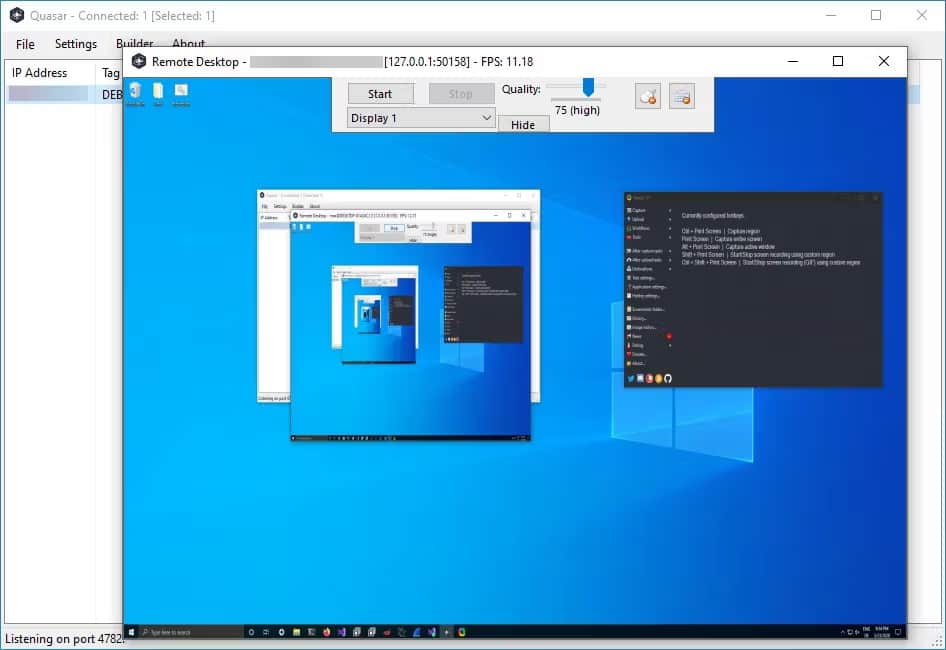

Bu kötü amaçlı paket, 18 Aralık 2024’te “solidit-dev-416” takma adını kullanan bir aktör tarafından yayımlandı. Daha fazla araştırma, tespitten kaçınmak için Base64 ve XOR kodlaması gibi ağır gizleme tekniklerini kullandığını ortaya çıkardı. Kurulumun ardından uzak bir sunucudan kötü amaçlı bir komut dosyası indirir ve bu komut dosyası, Quasar RAT’ı Windows sistemlerine dağıtmak için sessizce çalıştırılır.

Tehdit aktörü, kötü amaçlı yazılımın kalıcılığını sağlamak için çeşitli aldatıcı taktikler kullandı. İlk npm paketi bir yükleyici görevi görür ve Quasar RAT’ı uzak bir sunucudan alır/yürütür. Kötü amaçlı komut dosyası yürütüldükten sonra gizli PowerShell komutlarını çalıştırır ve Quasar RAT’ı yükler.

Bu amaçla kalıcılığı sağlamak için Windows kayıt defterini de değiştirir. Virüs bulaşan makine daha sonra captchacdncom:7000 adresindeki bir komuta ve kontrol sunucusuyla iletişim kurarak tehdit aktörünün kontrolü elinde tutmasına ve potansiyel olarak enfeksiyonu daha da yaymasına olanak tanır.

Bilginiz olsun diye söylüyorum; Quasar RAT, tuş vuruşlarını günlüğe kaydetme, ekran görüntüsü yakalama ve kimlik bilgileri toplama gibi kapsamlı yetenekleriyle bilinen tehlikeli bir kötü amaçlı yazılımdır. Potansiyel olarak özel anahtarları ve hassas bilgileri açığa çıkararak geliştiriciler için önemli bir tehdit haline geldi.

Yakın zamanda, hassas verileri çalmak ve sistemleri tehlikeye atmak için NPM paketlerinden yararlanan, Roblox geliştiricilerini hedef alan başka bir kötü amaçlı yazılım kampanyası keşfedildi. Kampanya aynı zamanda Quasar RAT yüklerinin de düşürülmesini içeriyordu.

Bu tür olaylar, geliştiricilerin dikkatli olması, özellikle bilinmeyen kaynaklardan gelen üçüncü taraf kodlarını incelemesi ve potansiyel tehditlere yönelik bağımlılıkları izlemek için araçlar kullanması gerektiğini vurguluyor. Kötü amaçlı paketlerin bu proaktif tespiti ve azaltılması, sistemlerin korunmasına ve kötü niyetli aktörlerin sızmasının önlenmesine yardımcı olabilir.

“Hem bireysel geliştiriciler hem de büyük kuruluşlar için Quasar RAT’ın güvenilir bir ortamda bulunması felaketle sonuçlanabilir. Araştırmacılar, blog yazılarında özellikle Ethereum geliştiricilerinin, önemli finansal varlıklarla bağlantılı özel anahtarları ve kimlik bilgilerini ifşa etme riskiyle karşı karşıya olduğunu belirtti.

Bu konuda yorum yapan, Scottsdale, Arizona merkezli kapsamlı sertifika yaşam döngüsü yönetimi (CLM) sağlayıcısı Sectigo Kıdemli Üyesi Jason Soroko, Hackread’e şunları söyledi: “Ethereum akıllı sözleşmeleri merkezi olmayan uygulamaların omurgasıdır. Bu kötü niyetli NPM paketi kendisini bir güvenlik açığı tarayıcısı olarak gizler ancak hassas projeleri izlemek, verileri çalmak ve sistemleri baltalamak için Quasar RAT’ı yükler. Güvenlik ekipleri doğrulanmamış kodu doğrulamalı, kayıt defteri değişikliklerini izlemeli ve anormal ağ etkinliğini izlemelidir.“

İLGİLİ KONULAR

- Tedarik Zinciri Saldırısı Monero Miner ile Vant npm Paketlerini Vurdu

- Luna Grabber Kötü Amaçlı Yazılımı, npm Paketleri Aracılığıyla Roblox Geliştiricilerini Etkiliyor

- Bilgisayar Korsanları WordPress ve AWS Anahtarlarını Çalmak İçin GitHub’daki Sahte PoC’leri Kullanıyor

- FortiGuard Labs: Veri Çalan Kötü Amaçlı NPM Paketleri Serisi

- Protestware Gazze, Ukrayna’da Barış Çağrısı Yapmak İçin NPM Paketlerini Kullanıyor