Yeni bir araştırma, Microsoft DHCP sunucularını kullanan Active Directory’ye (AD) karşı yeni keşfedilen ve AD’nin tamamen ele geçirilmesine yol açabilecek bir dizi saldırıya odaklanıyor. Bu güvenlik açığı önemlidir çünkü birçok ağ yapılandırmasının ayrılmaz bir parçası olan DHCP DNS Dinamik Güncelleştirmelerinden yararlanılmasını içermektedir. Akamai’deki araştırmacılar, bu saldırıların teknik yönlerini derinlemesine inceleyerek, bunların nasıl gerçekleştirilebileceğine ve ağ altyapıları için Active Directory’ye güvenen kuruluşlar için teşkil ettikleri potansiyel risklere ilişkin bilgiler sağladı.

Akamai araştırmacıları tarafından keşfedilen güvenlik açığı, Microsoft Active Directory ortamlarında DHCP DNS Dinamik Güncelleştirmelerinden yararlanmaya yöneliktir. Bu güvenlik açığının nasıl çalıştığına ve sonuçlarına ilişkin bir dökümü burada bulabilirsiniz:

DHCP DNS Dinamik Güncellemeleri:

Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP), ağlarda IP adreslerini cihazlara otomatik olarak atamak için yaygın olarak kullanılır. Birçok yapılandırmada DHCP sunucuları, DNS kayıtlarının dinamik olarak güncellenmesinden de sorumludur. Güvenlik açığının yattığı yer burasıdır. Bu istismar, DHCP sunucularının DNS kayıtlarını güncelleme sürecini hedefler. Tipik bir senaryoda, bir cihaz bir ağa bağlandığında, DHCP sunucusu ona bir IP adresi atar ve DNS kayıtlarını buna göre günceller. Ancak bir saldırgan bu güncelleme sürecini manipüle edebilirse ağ trafiğini yeniden yönlendirebilir veya ağdaki diğer cihazların kimliğine bürünebilir. Active Directory (AD), işleyişi için büyük ölçüde DNS’ye bağımlıdır. Etki alanı denetleyicilerini bulmak, hizmetleri yönetmek ve kullanıcı ve bilgisayar kimlik doğrulama işlemlerini yönlendirmek için DNS’yi kullanır. Bir saldırgan, DNS kayıtlarını taklit ederek AD süreçlerini kötü amaçlı sunuculara yönlendirebilir, hassas bilgilere müdahale edebilir ve hatta ağ kaynaklarına yetkisiz erişim sağlayabilir. Bu güvenlik açığının birincil riski, saldırganların ortadaki adam saldırıları gerçekleştirmesine veya meşru ağ hizmetlerini taklit etmek. Bu, veri ihlallerine, hassas bilgilere yetkisiz erişime ve AD alanı üzerinde potansiyel olarak tam kontrole yol açabilir. Kötü amaçlı etkinlikler yasal DNS güncellemeleri gibi görünebileceğinden bu tür saldırıları tespit etmek zor olabilir. Bu, ağ yöneticilerinin olağandışı etkinliklere karşı DNS kayıtlarını ve DHCP günlüklerini yakından izlemesini hayati önem taşır.

Akamai blog gönderisinde, Active Directory ortamlarında DHCP DNS Dinamik Güncelleştirmelerinden yararlanan çeşitli saldırı teknikleri özetlenmektedir:

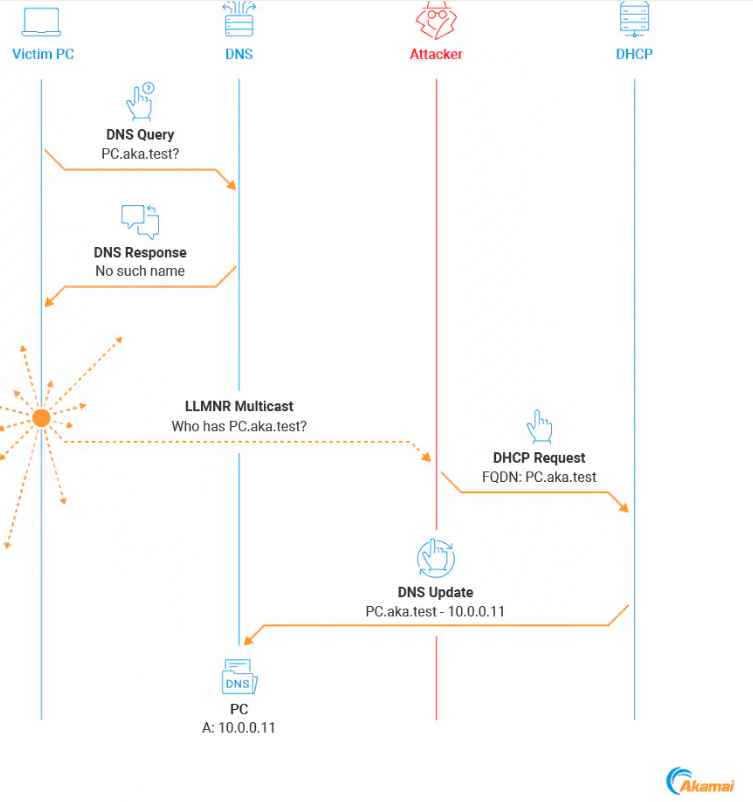

- DHCP DNS Sahtekarlığı: Saldırganlar, DHCP DNS Dinamik Güncellemelerini kullanarak var olmayan DNS kayıtları oluşturarak ağ trafiğini makinelerine yönlendirir. DHCP DNS Sahtekarlığı, bir saldırganın sahte DNS kayıtları oluşturmak için DHCP sunucusundan yararlanmasını içerir. Bir bilgisayarın ağdan belirli bir sunucunun adresini sorduğu (bir mağazaya yol tarifi istemek gibi) bir senaryo düşünün. Normalde ağın DHCP sunucusu doğru adresi verir. Ancak bu saldırıda hacker, DHCP sunucusunu kandırarak hacker’ın adresini vermesini sağlar. Yani bilgisayar bu sunucuya bağlanmaya çalıştığında aslında hacker’a bağlanıyor ve farkında olmadan hassas bilgileri aktarıyor.

- Mevcut Kayıtların Üzerine Yazma: Saldırganların DHCP güncellemeleri aracılığıyla mevcut DNS kayıtlarının üzerine yazmaya çalıştığı bir teknik. Mevcut Kayıtların Üzerine Yazma, bir saldırganın mevcut bir DNS kaydını kendi sistemine işaret edecek şekilde değiştirmesini içerir. Örneğin bir şirketin bilgisayarının güncellemeler için düzenli olarak “şirketsunucusu.com” adlı bir sunucuyla iletişim kurduğunu varsayalım. Bu saldırıda, bilgisayar korsanı “şirketsunucusu.com”un DNS kaydını, artık bilgisayar korsanı tarafından kontrol edilen bir sunucuya işaret edecek şekilde değiştirir. Şirketin bilgisayarı “şirketsunucusu.com” ile iletişim kurmaya çalıştığında, farkında olmadan bilgisayar korsanının sunucusuna bağlanır ve potansiyel olarak hassas bilgileri tehlikeye atar.

- Yönetilen Kayıt Üzerine Yazma: Özellikle DHCP sunucuları tarafından oluşturulan DNS kayıtlarını, sahiplik ayarlarından yararlanarak hedefler. Yönetilen Kayıt Üzerine Yazma, bir saldırganın DHCP sunucusunun istemciler adına DNS kayıtları oluşturabilmesi gerçeğinden yararlanmasını içerir. Örneğin, Windows olmayan bir aygıt bir ağa katılırsa DHCP sunucusundan kendisi için bir DNS kaydı oluşturmasını isteyebilir. Bu kaydın sahibi olan DHCP sunucusu kaydı güncelleyebilir. Saldırgan, DHCP sunucusunu manipüle ederek bu kaydın üzerine kendi ayrıntılarını yazabilir ve orijinal cihaza yönelik trafiği saldırgan tarafından kontrol edilen bir sisteme yönlendirebilir.

- DHCP Kendi Üzerine Yazma: DHCP sunucusunun kendi DNS kayıtlarının üzerine yazmasını ve sunucuya yönelik trafiği saldırgana yönlendirmesini içerir. DHCP Kendi Üzerine Yazma, bilgisayar korsanının bir DHCP sunucusunu kendi DNS kaydının üzerine yazması için manipüle ettiği bir saldırıdır. Örneğin, bir DHCP sunucusunun “ağsunucusu.com” olarak adlandırıldığını ve IP adresini gösteren bir DNS kaydına sahip olduğunu varsayalım. Kendi üzerine yazma saldırısında, bilgisayar korsanı DHCP sunucusunu DNS kaydını güncellemesi için kandırır, böylece “networkserver.com” artık bilgisayar korsanının IP adresini gösterecektir. Bu yeniden yönlendirme, bilgisayar korsanının DHCP sunucusuna yönelik trafiği engellemesine veya manipüle etmesine olanak tanıyabilir.

- DHCP DC İsteğe Bağlı Üzerine Yazma: Etki Alanı Denetleyicisine bir DHCP sunucusu kuruluysa, saldırganlar muhtemelen Active Directory Tümleşik DNS bölgesindeki herhangi bir DNS A kaydının üzerine yazabilir. DHCP DC İsteğe Bağlı Üzerine Yazma, bir Etki Alanı Denetleyicisine (DC) bir DHCP sunucusu yüklendiğinde ve saldırgan, Active Directory Tümleşik DNS bölgesindeki herhangi bir DNS kaydının üzerine yazmak için sunucuyu değiştirdiğinde meydana gelir. Örneğin “companywebsite.com” bölgedeki bir DNS kaydı ise, saldırgan DHCP sunucusunun bu kaydı saldırganın IP’sini gösterecek şekilde değiştirmesini sağlayabilir. Bu, ağ üzerinden “companywebsite.com”a erişmeye çalışan herkesin saldırganın sunucusuna yönlendirileceği anlamına gelir.

- Azaltımların Atlanması: Yetkisiz DNS kaydı değişikliklerini önlemek için uygulanan Ad Korumasını ve diğer güvenlik önlemlerini atlamanın yollarını tartışır. Bu bağlamda Azaltıcı Önlemlerin Atlanması, yetkisiz DNS güncellemelerini önlemek için uygulanan güvenlik önlemlerinin atlatılması anlamına gelir. Örneğin, bir saldırgan DHCP sunucularının Ad Koruma özelliğindeki zayıflıklardan yararlanabilir. Ad Koruması, yetkisiz DNS kaydı güncellemelerini önlemek üzere tasarlanmıştır; ancak bir saldırgan, istemcinin benzersiz tanımlayıcısını (MAC adresi gibi) bulabilirse, istemcinin kimliğine bürünebilir ve DNS kaydını değiştirebilir. Bu, saldırganın meşru bir cihaza yönelik ağ trafiğini kendi kötü amaçlı sunucusuna yönlendirmesine olanak tanıyabilir.

Azaltmalar

DHCP DNS saldırılarına yönelik azaltıcı önlemler arasında gerekmediği takdirde DHCP DNS Dinamik Güncelleştirmelerinin devre dışı bırakılması, DNS güncelleştirmeleri için zayıf kullanıcı kimlik bilgilerinin kullanılması, Ad Korumasının etkinleştirilmesi ve DNSUpdateProxy grubunun kullanılmasından kaçınılması yer alır. Ancak saldırganlar, DHCP DNS Dinamik Güncelleştirmelerindeki kimlik doğrulama eksikliğinden yararlanmak veya meşru ağ istemcilerinin kimliğine bürünmenin yollarını bulmak gibi bu azaltıcı etkenleri atlayabilir. Akamai, Microsoft’tan bir yama çıkana kadar azaltma stratejilerinin uygulanmasını önerir. Ancak bu arada aşağıdakileri yapabilirsiniz.

- Sistemleri Düzenli Olarak Güncelleyin ve Yamalayın: DHCP ve DNS hizmetleriyle ilgili olanlar başta olmak üzere tüm sistemlerin düzenli olarak güncellendiğinden ve yamalandığından emin olun. Bu, istismar edilebilecek bilinen güvenlik açıklarının düzeltilmesine yardımcı olur.

- Ağ Trafiğinin İzlenmesi: Özellikle DHCP ve DNS iletişimlerine odaklanarak ağ trafiğinin güçlü bir şekilde izlenmesini uygulayın. Olağandışı modeller veya anormallikler, istismar girişimlerine işaret edebilir.

- Dinamik DNS Güncellemelerini Kısıtla: Sistemleri dinamik DNS güncellemelerini kısıtlayacak şekilde yapılandırın. Bu, yalnızca yetkili DHCP sunucularının DNS kayıtlarını güncellemesine izin verilerek yapılabilir.

- DNSSEC’yi uygulayın: DNS sahteciliğine karşı koruma sağlamak için DNS Güvenlik Uzantılarını (DNSSEC) dağıtın. DNSSEC, DNS verilerinin orijinalliğini doğrulayarak ek bir güvenlik katmanı ekler.

- Gelişmiş Erişim Kontrolleri: Kritik ağ altyapısına erişim kontrollerini güçlendirin. DHCP ve DNS yapılandırmalarına erişimi yalnızca buna ihtiyaç duyan kişilerle sınırlamak, iç tehdit riskini azaltabilir.

- Düzenli Denetimler ve Uygunluk Kontrolleri: Güvenlik önlemlerinin güncel ve etkili olmasını sağlamak için ağ yapılandırmalarının düzenli denetimlerini ve uyumluluk kontrollerini gerçekleştirin.

- Çalışan Eğitimi ve Farkındalığı: Personeli, DNS sahtekarlığıyla ilişkili riskler ve güvenlik protokollerine uymanın önemi konusunda eğitin.

- Olay Müdahale Planı: Meydana gelen ihlalleri veya istismarları hızlı bir şekilde ele almak için iyi tanımlanmış bir olay müdahale planına sahip olun.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.