Tehditler araçlarınızdan daha hızlı geliştiğinde bir güvenlik ekibine nasıl liderlik edersiniz? Birçok Cisos’un her gün karşılaştığı bir meydan okuma.

Tespit boşlukları, sürekli uyanık gürültü ve yavaş olay yanıtı, organizasyonu korumayı ve ekibi desteklemeyi zorlaştırır.

Asıl mesele genellikle görünürlüğe bağlıdır. Bir tehdidin gerçekte nasıl davrandığını görmeden, öncelik vermek, hızlı davranmak veya güvenle cevap vermek zordur.

Etkileşimli bir kum havuzu bunu değiştirir. Analistlere ihtiyaç duydukları bağlamı verir, kötü amaçlı yazılımların gerçek zamanlı olarak çalışmasını, onunla etkileşime girmesini ve anlamlı içgörüler topladığını sağlar.

Güvenlik liderlerinin ele alınması ve bir kum havuzunun bunları çözmeye nasıl yardımcı olduğu konusunda üç yaygın sorun.

1. Düşük algılama oranı

Tehditler hareketsiz durmuyor. Saldırganlar sürekli olarak yeni teknikler, gizleme yöntemleri ve dağıtım vektörlerini dener, bu da statik veya otomatik araçların devam etmesini zorlaştırır.

Bu yüzden sadece imzalara veya temel kum havuzuna güvenmek genellikle kör noktalara yol açar. Modern tehditleri yakalamak için, nasıl davrandıklarını görmeniz gerekir.

Tamamen etkileşimli bir ortam, analistlerin kötü amaçlı yazılımların yoluna adım atmalarını sağlar; Dosyaları açmak, yönlendirmeleri takip etmek ve gerçek bir kullanıcı gibi eylemleri tetiklemek.

Bu katılım düzeyi, statik araçların basitçe kaçırdığı davranışları ortaya koyar.

İle Any. runekibiniz Windows, Linux ve Android ortamlarında şüpheli dosyalarla güvenle patlatabilir ve etkileşime girebilir ve onlara gerçekte neler olduğuna dair daha net bir resim verir.

Örnek: Bir kimlik avı saldırısının etkileşimli analizi

Herhangi birini kullanarak ortaya çıkarılan gerçek bir kimlik avı davasına bir göz atalım.

Analiz Oturumunu Görüntüle

Bu analiz oturumunda, oldukça rutin görünen bir e -posta ile başlıyoruz; HTML eki içeren Outlook aracılığıyla gönderilen bir kapanış paketi.

Dosyayı açın ve bir captcha istemine sahip bir web sayfası başlatır.

.webp)

Doğrulandıktan sonra, kurban kimlik bilgilerini çalmak için tasarlanmış sahte bir Microsoft giriş sayfasına sessizce yönlendirilir.

.webp)

Run tamamen etkileşimli bir ortamda çalışır, ilk e -postadan kimlik bilgisi hasat sitesine kadar tüm zinciri gerçek zamanlı olarak takip edebiliriz.

Sandbox, davranışı kötü niyetli olarak işaretler, kimlik avı göstergelerini vurgular ve ilgili süreçlere, bağlantılara ve URL’lere tam görünürlük sağlar.

Statik araçları kolayca geçebilen bir saldırı. Ama burada, saniyeler içinde ortaya çıkıyor.

Boost detection, reduce alert fatigue, and accelerate response; all with an interactive sandbox built for security teams -> Try ANY.RUN Now

2. Uyarı yorgunluğu

Güvenlik ekipleri, uyarılardan yoksun oldukları için değil, çok fazla aldıkları için bunalır.

Gerçek tehditleri bulmak için sonsuz bildirimleri yerine getirmek herkesi yavaşlatır ve kritik bir şeyi kaçırma şansını arttırır.

Herhangi bir.Run, sonuçları göstererek uyarı yorgunluğunu azaltmaya yardımcı olur.

Analistlerin oturumun bitmesini beklemek zorunda değiller; Sandbox, gerçek zamanlı olarak kötü niyetli etkinliği vurgular, önemli davranışları işaretler ve genç ekip üyeleri için bile analizi daha hızlı ve daha kolay hale getiren görsel ipuçları verir.

Bunun da ötesinde, herhangi bir kişi tarafından sağlanan otomatik etkileşim daha ileri götürür. Sandbox içindeki kullanıcı davranışını simüle eder, istemleri otomatik olarak tıklar ve dosyaları başlatır, bu da daha hızlı kararlar ve daha az manuel çalışma anlamına gelir.

Örnek: Remcos’un herhangi bir aracılığıyla otomatik algılanması.

Any.run, herhangi bir manuel adım olmadan gerçek zamanlı olarak ortaya çıkarak uyarı yorgunluğunu nasıl kesmeye yardımcı olalım:

Analiz Oturumunu Görüntüle

.webp)

Bu durumda, PO-292893928.pdf.rar adlı şüpheli bir RAR arşivi ile uğraşıyoruz. İçeride, arşiv çıkarıldıktan sonra başlatılan bir JavaScript dosyası var.

Herhangi bir.run Otomatik etkileşim Kullanıcı davranışını simüle ederek ve yürütme yolunu otomatik olarak tetikler.

.webp)

Dosya çalıştıkça, kum havuzu algılar Remecos Rat neredeyse anında aktivite. Yapılandırma dosyasını çıkarır ve Komut ve kontrol (C2) IPSoturumun başlamasının sadece 30 saniye içinde.

.webp)

Gerçek zamanlı analiz ve otomatik etkileşim sayesinde, oturum her kötü amaçlı adımı açıkça vurgular, karar verme süresini azaltır ve siber güvenlik profesyonellerinin gürültüden boğulmadan kaçınmasına yardımcı olur.

Uyarı yorgunluğunu azaltmanın ve genç analistlere bile güvenle hareket etmeleri gereken netliği vermenin pratik bir yoludur.

3. Yavaş yanıt

Ekibinizin tam resmine sahip olmadığında, küçük olaylar bile daha büyük sorunlara dönüşebilir.

Bir tehdidin ne yaptığını, nereye bağlandığını veya sisteme nasıl girdiğini anlamada gecikmeler, sınırlamayı yavaşlatır ve hasar için yer bırakır.

Neyle uğraştığınızı bilmeden bir yanıt acele etmek, eksik iyileştirmeye, kaçırılan kalıcılık mekanizmalarına ve hatta yeniden enfeksiyona yol açabilir.

RUN, güvenlik ekiplerinin soruşturma süresini azaltmasına ve ham davranışı net, eyleme geçirilebilir bir içgörüye dönüştürerek daha fazla güvenle yanıt vermelerine yardımcı olur.

Örnek: Bir form kitabı enfeksiyonunun tamamen bozulması

Any.run, güvenlik ekiplerinin sadece birkaç tıklamada ilk uyarmadan tam anlayışa geçmesine nasıl yardımcı olduğunu görelim.

Analiz Oturumunu Görüntüle

.webp)

Bu oturumda şüpheli bir yürütülebilir dosyalar başlatıldı.

Sandbox tüm icra ağacını gösterir; Analistlerin kötü amaçlı yazılımın sistem boyunca nasıl hareket ettiğini izlemesine yardımcı olan açık, görsel bir süreç grafiği, süreçleri ortaya çıkarır ve kalıcılığı korur.

.webp)

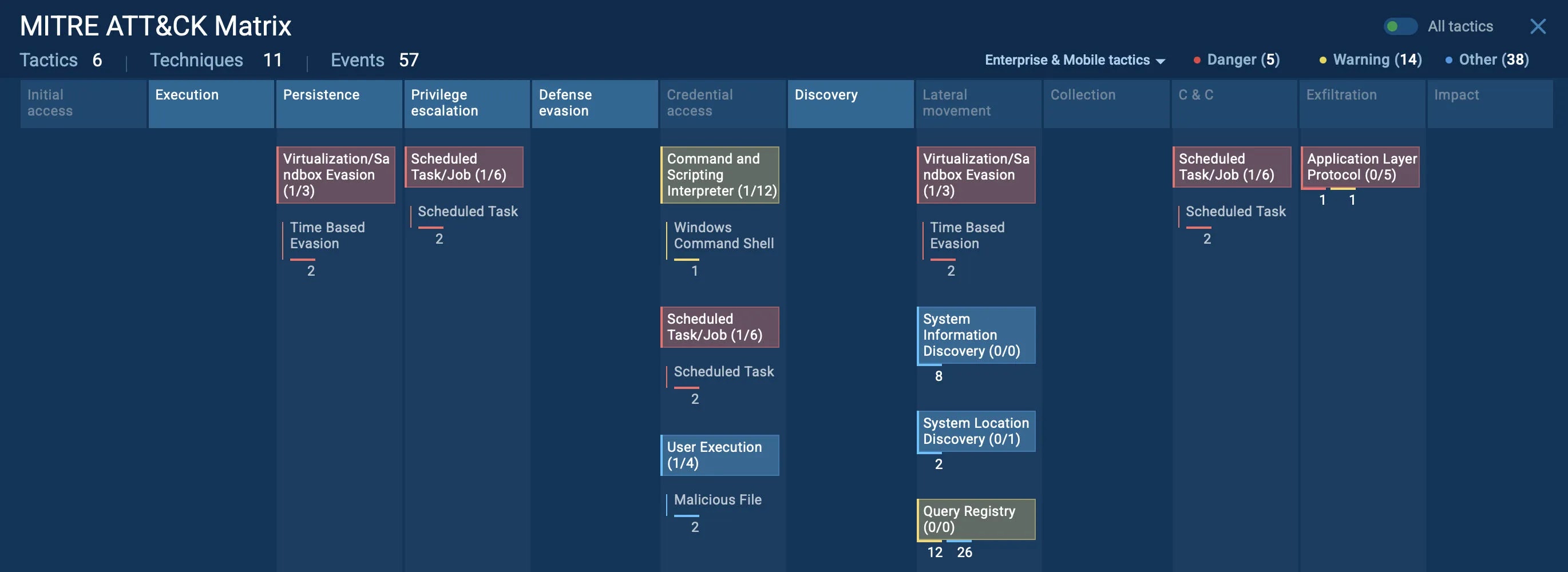

Ardından, saldırı, kesin olanı gösteren MITER ATT & CK çerçevesine eşlenir TTPS kullanıldı, Kalıcılık, kimlik bilgisi erişim ve kaçırma teknikleri için planlanan görevler dahil.

Bu, ekiplerin sadece ne olduğunu değil, saldırganın nasıl çalıştığını anlamalarına yardımcı olur.

.webp)

Sonunda hepsi IOCS, Alanlar, IPS, dosya karma ve URL’leri dahil, otomatik olarak çıkarılır ve tek bir yerde sunulur. Sekmeler, arama günlükleri veya veri kazmaya gerek yoktur; Her şey ihracat ve paylaşmaya hazır.

.webp)

Kısa bir süre içinde, ekibiniz, araçlar arasında zaman atlama zaman kaybetmeden daha derin analiz, raporlama ve kendine güvenen bir yanıt için gereken her şeyi alır.

Neden Etkileşimli Bir Sandbox, her CISO’nun stratejisinin bir parçası olmalı

Modern tehditler pasif tespit ve tahminlerden daha fazlasını gerektirir. Önde kalmak için güvenlik ekipleri, daha fazla gürültü eklemeden netlik, bağlam ve hız sunan araçlara ihtiyaç duyarlar.

Etkileşimli bir sanal alan tam olarak masaya getiriyor.

Herhangi biriyle, ekibinizin hassas bir şekilde hareket etmesini sağlıyorsunuz.

Run, CISO’ların en büyük zorluklarının üstesinden gelmesine yardımcı olur:

- Tespiti Geliştirin Statik veya otomatik araçlarla kaçırılan davranışı ortaya çıkararak

- Gürültü Kesmek gerçek zamanlı analiz ve görsel tehdit göstergeleri ile

- Yanıtı hızlandırmak Tam işlem grafikleri, TTP’ler ve IOC ekstraksiyonu ile

- Genç analistleri güçlendirin Sezgisel iş akışları ve otomatik etkileşim ile

- Riski azaltmak SOC genelinde daha hızlı, daha doğru karar vermeyi etkinleştirerek

İster tespit kuralları oluşturun, ister oyun kitaplarını güncelleyin, ister kritik olayları araştırın, sanal alan size güvenle liderlik etmeniz gereken görünürlüğü sağlar.

Herhangi birini deneyin. 14 gün boyunca Ve ekibinizin tespitini ve yanıtını nasıl dönüştürdüğünü görün.