Bulut güvenliği araştırmacıları, Amazon Web Services (AWS) ortamlarındaki kimlik ihlallerinde endişe verici eğilimleri ortaya çıkardı.

En üretken tehdit aktörleri arasında, AWS araçlarını kullanarak karmaşık saldırılar gerçekleştirmek için ele geçirilen kimlik bilgilerinden yararlanmasıyla bilinen “EC2 Grouper” adlı bir grup yer alıyor.

Geçtiğimiz birkaç yılda EC2 Grouper düzinelerce müşteri ortamında faaliyet göstererek bunları bulut altyapılarına yönelik kalıcı bir tehdit olarak işaretledi.

Taktikler ve Teknikler

EC2 Grouper, saldırılarını otomatikleştirmek için AWS PowerShell araçlarından yararlanıyor ve kullanıcı aracıları, etkinliklerine ilişkin önemli bir erken gösterge sağlıyor.

Başlangıçta birkaç yıl boyunca tutarlı olan kullanıcı aracısı, yakın zamanda olağandışı hash (#) karakterlerini içerecek şekilde gelişti ve geleneksel tespit yöntemlerine karşı potansiyel karşı önlemlerin sinyalini verdi.

Diğer tanımlayıcı işaretleyiciler, sıralı sayılarla son eklenmiş (örneğin, ec2group12345) “ec2group” gibi sistematik adlandırma kurallarına sahip güvenlik gruplarının oluşturulmasını içerir.

Bu gruplar, yanal harekete ve potansiyel kaynak gaspına olanak tanıyan bir taktik olan CreateSecurityGroup API kullanılarak oluşturulur.

Grubun işleyiş tarzı, aşağıdakiler de dahil olmak üzere API’ler aracılığıyla bulut ortamları hakkında bilgi toplamayı içerir:

- Örnek Türlerini Tanımlayın: EC2 türlerinin envanterini çıkarmak için.

- Bölgeleri Tanımlayın: Kaynaklar için mevcut bölgeleri belirlemek.

- TanımlaVpcs, Güvenlik Gruplarını TanımlayınVe Örnekleri Tanımlayın: Müşterinin ortamını haritalandırmak.

- Örnekleri Çalıştır: Yeni EC2 bulut sunucularını başlatmak için.

İlginçtir ki EC2 Grouper, AuthorizeSecurityGroupIngress API’sini kullanarak gelen erişimi yapılandırmaktan sıklıkla kaçınır.

Bunun yerine, uzaktan erişim yolları oluşturmak için zaman zaman CreateInternetGateway ve CreateVpc gibi API’leri kullanırlar.

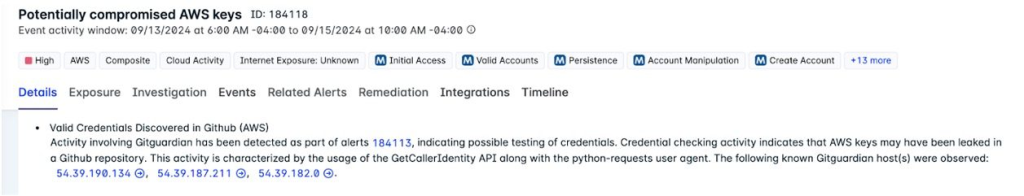

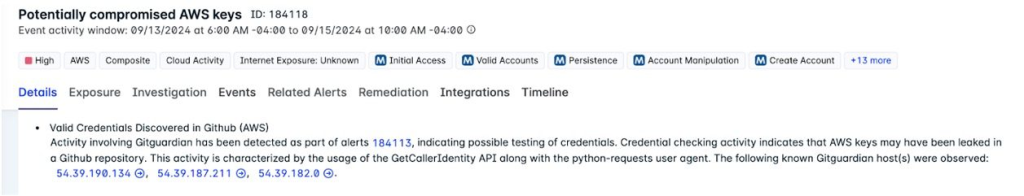

EC2 Grouper’ın saldırıları genellikle, geliştiricilerin yanlışlıkla hassas anahtarları açığa çıkardığı kod depolarından kaynaklanan, güvenliği ihlal edilmiş AWS kimlik bilgilerinden kaynaklanır.

Fortinet raporlarına göre, grup GitHub gibi platformlar aracılığıyla sızdırılan kimlik bilgilerinden yararlanırken, halka açık depolar bu tür olayların yuvası haline geldi.

EC2 Grouper’ın yasa dışı faaliyetlerini tespit etmek, birden fazla sinyalin ilişkilendirilmesine bağlıdır. Kullanıcı aracıları veya güvenlik grubu kuralları gibi atomik göstergeler ilişkilendirmeye yardımcı olabilirken, geçici doğaları nedeniyle tek başına güvenilir tespit için yetersizdirler. Temel savunma stratejileri şunları içerir:

- Gizli Tarama Hizmetleri: Açığa çıkan kimlik bilgilerini tespit etmek için GitGuardian ve GitHub’un gizli taraması gibi araçları kullanma.

- Bileşik Uyarılar: Olağandışı API dizileri, ayrıcalık yükseltme girişimleri ve anormal ortam davranışı gibi çeşitli sinyallerin ilişkilendirilmesi.

- Anormallik Tespiti: Potansiyel keşif veya kötü niyetli eylemleri işaretlemek için bulut kullanım düzenlerindeki sapmaları belirlemek.

EC2 Grouper gibi saldırganların yükselişi, sağlam bulut güvenliği uygulamalarına olan kritik ihtiyacın altını çiziyor.

Güvenliği ihlal edilmiş kimlik bilgilerinin kötü niyetli kullanımını tespit etmek hala zorlu olsa da, Lacework FortiCNAPP gibi araçlarla desteklenen gelişmiş tespit mekanizmaları kapsamlı koruma sağlayabilir.

Saldırganlar tekniklerini geliştirmeye devam ettikçe kuruluşların bulut ortamlarını korumak için proaktif izlemeye, kimlik bilgileri hijyenine ve anormallik tespitine öncelik vermesi gerekiyor.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin