Gelişmiş kalıcı tehdit (APT) grubu Earth Koshchei’nin yeni bir siber kampanyası, sahte Uzak Masaüstü Protokolü (RDP) saldırılarını siber güvenlik kaygılarının ön sıralarına taşıdı.

RDP geçişleri, hileli RDP sunucuları ve özel kötü amaçlı yapılandırma dosyalarının birleşiminden yararlanan bu kampanya, küresel siber güvenlik için ciddi bir tehdit oluşturan yüksek profilli kuruluşları hedef aldı.

Rogue RDP Metodolojisi

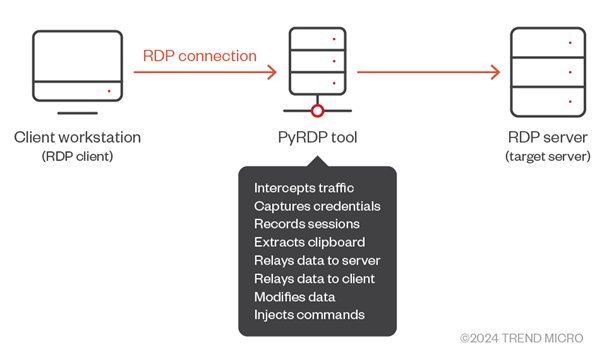

İlk olarak Black Hills Information Security tarafından 2022’de açıklanan hileli RDP tekniği, hedefleri tehlikeye atmak için RDP geçişlerinden ve kötü amaçlı RDP yapılandırma dosyalarından yararlanmayı içeriyor.

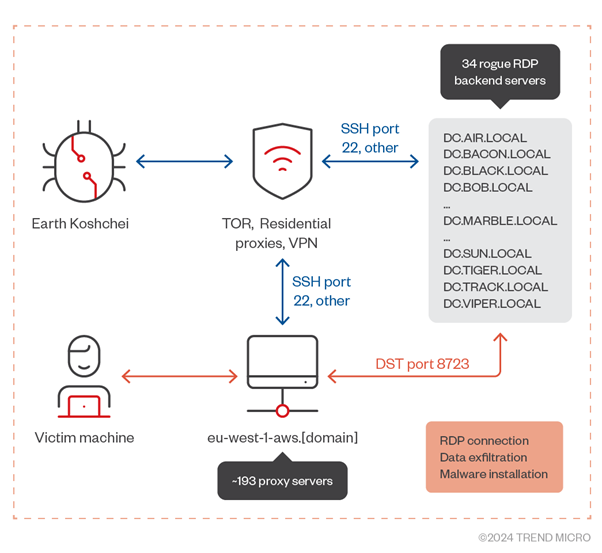

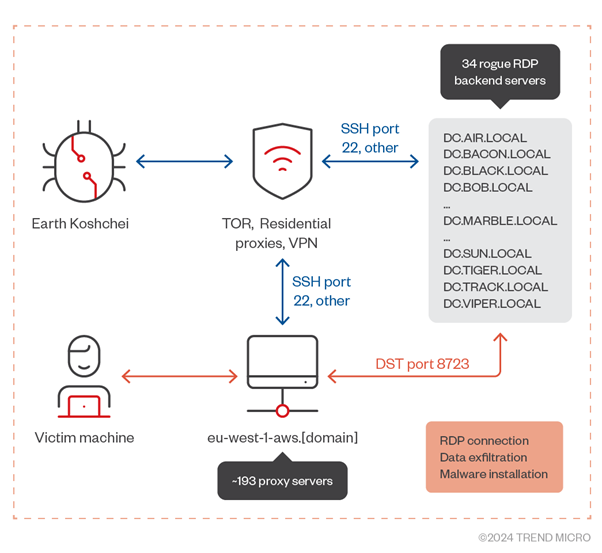

Earth Koshchei, hedef odaklı kimlik avı e-postaları aracılığıyla görünüşte meşru yapılandırma dosyaları sunarak, kurbanların makinelerini 193 yapılandırılmış röle aracılığıyla saldırganın kontrol ettiği RDP sunucularına yönlendirdi.

API güvenlik açığı ve Sızma Testi için En İyi Uygulamalar Konulu Ücretsiz Web Semineri: Ücretsiz Kayıt

Kurbanlara farkında olmadan sistemlerinin kısmi kontrolü veriliyor ve bu da saldırganların hassas verileri sızdırmasına, sistem ayarlarını değiştirmesine ve kötü amaçlı araçlar dağıtmasına olanak tanıyor.

Özellikle, bu saldırı hiçbir kötü amaçlı yazılım kurulumu gerektirmiyor; bunun yerine yerel RDP özelliklerinden yararlanmaya dayanıyor ve bu da onu gizli bir “karadan geçinme” operasyonu haline getiriyor.

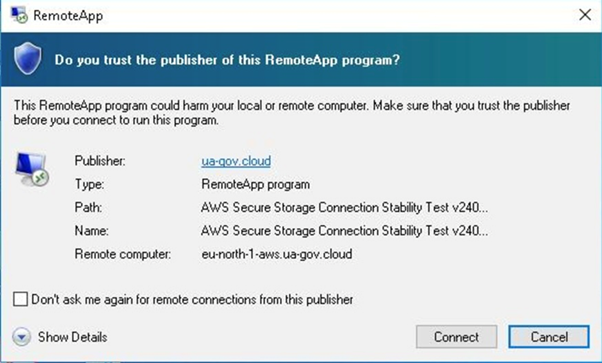

Kötü amaçlı bir RDP yapılandırma dosyası, kullanıcıları adlı bir sunucuya yönlendirdi. ab-güney-2-aws[.]sıfır güven[.]çözümler—Amazon Web Services (AWS) sunucusunu taklit eden bir ana bilgisayar adı.

Bağlandıktan sonra sunucular, adı verilen yanıltıcı bir uygulamayı çalıştırdı. AWS Güvenli Depolama Bağlantısı Kararlılık Testi v24091285697854Saldırganlara yerel sürücülere, panolara ve çevre birimlerine erişim izni veriyor.

Earth Koshchei’nin haydut RDP kampanyası 22 Ekim 2024’te zirveye ulaştı ve hükümetleri, askeri kuruluşları, düşünce kuruluşlarını ve akademik araştırmacıları hedef aldı.

Saldırıda 193’ten fazla proxy alan adı ve 34 sahte RDP arka uç sunucusu kullanıldı; bunların çoğu kurbanları kandırmak için meşru kuruluşları taklit ediyordu. Hedefler arasında Avustralya ve Hollanda hükümetleriyle bağlantılı Ukrayna kurum ve kuruluşları da vardı.

Kampanya hazırlıkları 7 Ağustos 2024 gibi erken bir tarihte meşru kuruluşlara benzeyen alan adlarının tescil edilmesiyle başladı.

Bu alanlar, kötü amaçlı etkinlikleri maskelemek ve trafiği hileli sunuculara yönlendirmek için kullanıldı. Kampanya, büyük bir hedef odaklı kimlik avı e-posta dalgasıyla sonuçlandı, ancak daha önceki daha küçük kampanyalar, metodoloji için bir test ortamı sağladı.

18 ve 21 Ekim tarihleri arasında Earth Koshchei’nin, askeri kuruluşları ve bir bulut hizmetleri sağlayıcısını hedef alan veri sızıntısı için altyapılarını kullandığı bildirildi.

Gelişmiş Altyapı ve Anonimleştirme

Earth Koshchei, sanal özel ağlar (VPN’ler), yerleşik proxy’ler ve TOR gibi anonimleştirme tekniklerini içeren gelişmiş bir operasyonel kurulum sergiledi.

Saldırganlar, operasyonları bu hizmetler aracılığıyla yönlendirerek IP tabanlı tespit mekanizmalarını atladı ve faaliyetlerini meşru trafik katmanları altında maskeledi.

Kötü amaçlı e-postalar, konut proxy’leri ve ticari VPN’ler aracılığıyla erişilen, güvenliği ihlal edilmiş beş meşru posta sunucusundan gönderildi. TOR çıkış düğümleri de dahil olmak üzere yaklaşık 90 benzersiz IP adresinin e-posta kampanyalarına kadar izi sürüldü.

193 proxy alanının her biri, RDP oturumlarını engellemek ve manipüle etmek için kullanılan 34 arka uç hileli RDP sunucusunu gizlemek için bir kanal görevi gördü.

Analizdeki Şekil 3, saldırganların SSH, TOR ve eşler arası VPN’leri kullanarak altyapıları üzerinde kontrolü nasıl sürdürdüklerini göstermektedir.

Microsoft ve Amazon, kampanyayı Trend Micro’nun Earth Koshchei takibiyle uyumlu olan Midnight Blizzard’a (APT29) bağladı.

Rusya’nın Dış İstihbarat Servisi (SVR) ile bağlantılı olduğu iddia edilen grubun, casusluk amacıyla Batılı hükümetleri, askeri kuruluşları ve kritik endüstrileri hedef alma geçmişi var.

Kaba kuvvet saldırıları, sulama deliği teknikleri ve hedef odaklı kimlik avı da dahil olmak üzere esnek taktikleri, teknikleri ve prosedürleri (TTP’ler), yıllar süren siber operasyonlar sonucunda geliştirildi.

Tek bir günde 200’den fazla yüksek profilli hedefi etkileyen bu RDP kampanyasının ölçeği, siber casusluk taktiklerinin artan karmaşıklığının altını çiziyor.

- RDP Erişimini Kısıtla: Kuruluşların, güvenilir IP aralıklarına erişimi kısıtlamak ve kullanılmayan RDP hizmetlerini devre dışı bırakmak da dahil olmak üzere, RDP kullanımı üzerinde sıkı denetimler uygulaması gerekir.

- Yapılandırma Dosyalarını İzleyin: Gelen herhangi bir RDP yapılandırma dosyası, kötü amaçlı parametreler açısından titizlikle analiz edilmelidir.

- E-posta Güvenliğini Artırın: Gelişmiş hedef odaklı kimlik avı girişimleri, güçlü e-posta filtreleme, kullanıcı eğitimi ve tehdit istihbaratı entegrasyonuna yönelik kritik ihtiyacı vurgulamaktadır.

- Ağ Segmentasyonunu Benimseyin: Segmentasyon, uzlaşma durumunda saldırganın yanal hareketini sınırlayarak riski azaltabilir.

- Tehdit İstihbaratını Dağıtın: Anonimleştirme katmanları gibi rakip tekniklere ilişkin bilgiler, kötü amaçlı etkinliklerin proaktif olarak engellenmesine yardımcı olabilir.

Earth Koshchei kampanyası, siber güvenlikteki eksikliklerin korkunç sonuçlarına örnek teşkil ediyor ve kuruluşları hızla gelişen APT yöntemlerine karşı tetikte olmaya çağırıyor.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin