%20(1).webp)

Önemli bir Asya-Pasifik kötü amaçlı yazılım kuruluşu olan Earth Hundun, Waterbear ve Deuterbear’ı kullanıyor.

Deuterbear’la ilk kez Ekim 2022’de Earth Hundun’un cephaneliğinde karşılaştık ve bunun uygulamaya geçeceğinin sinyalini verdik.

Bu rapor, 2024’teki Earth Hundun kampanyasında bir C&C sunucusundan kurtardığımız nihai Uzaktan Erişim Truva Atı’nı (RAT) açıklamaktadır.

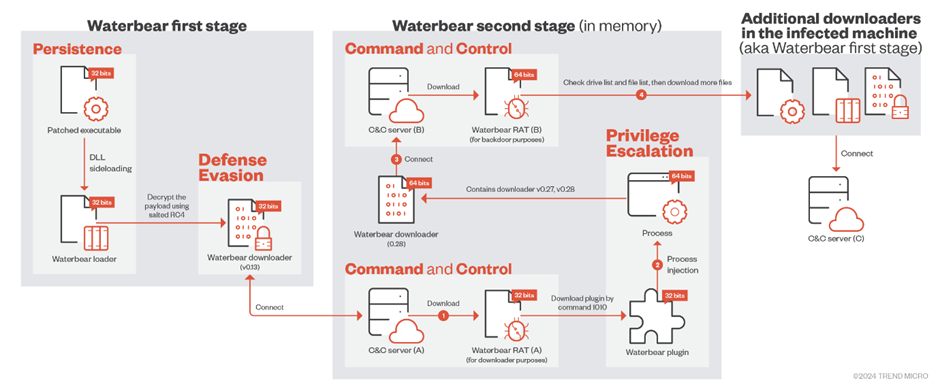

Başlangıçta Waterbear indiricisinin ağ eylemlerini inceledik. Bir vaka çalışması, Waterbear RAT ve eklentilerinin ikinci aşamada nasıl konuşlandırıldığını ve Waterbear indiricilerinin ağlara nasıl yayıldığını, tespit ve izlemeyi karmaşık hale getirdiğini gösteriyor.

Deuterbear artık eklenti kabuk kodu formatlarını destekliyor ve RAT oturumlarını el sıkışma olmadan çalıştırıyor.

Earth Hundun’un Waterbear ve Deuterbear kötü amaçlı yazılımlarının hedeflerle olan etkileşimlerinin Trendmicro analizi, onun gelişmiş taktiklerini ortaya koyacaktır.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers

Su Ayısı Vaka Çalışması

Önceki bir kampanyanın akış şeması, Waterbear’ın kurbanın ağındaki etkinliğini ve indiricilerin çoğalmasını gösteriyor.

İlk aşama

Önceki raporumuzda Waterbear ilk indirme için üç dosya kullanmıştı.

Bunlar, değiştirilmiş meşru bir yürütülebilir dosyayı, yükleyiciyi ve şifrelenmiş indiriciyi içerir.

İkinci Aşama

Waterbear RAT (A), eklentiyi RAT komutu 1010 aracılığıyla indirdi ve onu bir sürece enjekte etmek için ilk dışa aktarma işlevi olan “Başlat”ı etkinleştirdi.

Hedef süreç mimarisine bağlı olarak eklenti, şifrelenmemiş Waterbear indiricileri 0.27 ve 0.28’i içerir.

32 bitlik işlemlerin aksine, 64 bitlik işlemler 0,28’i çalıştırarak indirme işlemlerini hızlandırır.

Bu, onların izlerini gizler veya kurbanın ağındaki farklı C&C sunucularına bağlanarak tehdit aktörünün iletişim esnekliğini gösterir.

Su ayısı RAT

Komut Yetenekleri:

- Dosya yönetimi: Disk sürücülerini numaralandırma, dosyaları listeleme, dosyaları yükleme ve indirme, yeniden adlandırma, klasör oluşturma, dosyaları silme, dosyaları yürütme, dosyaları taşıma ve dosya meta verilerini gizleme komutları.

- Pencere Yönetimi: Pencereleri numaralandırma, gizleme, gösterme, kapatma, küçültme, büyütme, ekran görüntüsü alma ve ekran görüntüsü olaylarını ayarlama komutları.

- Süreç yönetimi: İşlemleri numaralandırma, sonlandırma, askıya alma, sürdürme ve işlem modülü bilgilerini alma komutları.

- Ağ yönetimi: Genişletilmiş TCP tablolarını almaya ve TCP giriş durumlarını ayarlamaya yönelik komutlar.

- Servis Yönetimi: Hizmetleri numaralandırma ve değiştirme komutları.

- Konfigürasyon yönetimi: C&C yapılandırmalarını alma ve ayarlama komutları.

- Uzaktan Kabuk Yönetimi: Uzak kabuğun başlatılmasına, çıkılmasına ve PID’sinin alınmasına yönelik komutlar.

- Kayıt Defteri Yönetimi: Kayıt defteri anahtarlarını ve değerlerini numaralandırmaya, oluşturmaya, ayarlamaya ve silmeye yönelik komutlar.

- Temel Kontrol: Geçerli pencereyi almaya, enfeksiyon işaretlerini ayarlamaya, bağlantıları ve RAT işlemlerini sonlandırmaya yönelik komutlar.

- Proxy Yönetimi: C&C IP adreslerini güncelleme, verileri proxy olarak kullanma, bağlantıları kapatma ve soket tanıtıcılarını yönetme komutları.

Mağdur Bilgilerinin İletimi:

Arka kapı komutlarını çalıştırmadan önce Waterbear, yönetici durumu, sistem sürümü, ana bilgisayar ve kullanıcı adları, pencere metni, adaptör bilgileri, işlem kimliği ve enfeksiyon işaretleri dahil olmak üzere ayrıntılı kurban bilgilerini C&C sunucusuna gönderir.

Döterayı RAT

Kurulum Yolu:

- Deuterbear iki aşamalı bir kurulum süreci kullanır. İlk aşama, sistemi araştıran ve ikinci aşama bileşenlerini yükleyen bir indiricinin şifresinin çözülmesini ve dağıtılmasını içerir.

- Tespiti önlemek için kalıcılık sağlandıktan sonra ilk aşama bileşenleri kaldırılır.

Komut Yetenekleri:

- Dosya yönetimi: Dosyaları listelemek, dosyaları yüklemek ve indirmek, dosyaları yeniden adlandırmak ve dosyaları yürütmek için kullanılan komutlar.

- Süreç yönetimi: İşlemleri numaralandırma ve sonlandırma komutları.

- Konfigürasyon yönetimi: İndirici yapılandırma verilerini toplama ve güncelleme komutları.

- Uzaktan Kabuk Yönetimi: Uzak kabuğun başlatılmasına, çıkılmasına ve PID’sinin alınmasına yönelik komutlar.

- Temel Kontrol: Geçerli pencereyi almaya, enfeksiyon işaretlerini ayarlamaya, bağlantıları ve RAT işlemlerini sonlandırmaya yönelik komutlar.

- Eklenti Yönetimi: Kabuk kodları ve PE DLL’leri dahil olmak üzere eklentileri indirmeye, kaldırmaya ve çalıştırmaya yönelik komutlar

Mağdur Bilgilerinin İletimi:

Waterbear’a benzer şekilde Deuterbear, arka kapı komutlarını çalıştırmadan önce yönetici durumu, kullanıcı ve ana bilgisayar adları, işletim sistemi sürümü, pencere metni, adaptör bilgileri, işlem kimliği ve enfeksiyon işaretleri dahil olmak üzere kurban bilgilerini C&C sunucusuna gönderir.

Waterbear’dan Farklar:

Deuterbear daha az komutu korur (Waterbear için 60’ın üzerinde komutla karşılaştırıldığında 20) ancak esnekliği artırmak için daha fazla eklentiyi destekler.

İndiriciyle aynı HTTPS kanalını ve RC4 trafik anahtarını kullanır ve iletişim protokollerini güncellemek için C&C sunucusuyla anlaşma ihtiyacını ortadan kaldırır.

Waterbear, yeni bir kötü amaçlı yazılım olan Deuterbear’a dönüştü.

İlginçtir ki Su Ayısı ve Deuterbear birbirlerinin yerine geçmek yerine ayrı ayrı evrimleşiyorlar.

İndirmeler için bellek taramaları ve Waterbear ve Deuterbear RAT’ları kuruluşları Earth Hundun saldırılarına karşı koruyabilir. Ayrıca Deuterbear indiricisinin şifresini çözmek için kullanılan kayıt defterini bulmak, onu sistemde bulmanıza yardımcı olabilir.

On-Demand Webinar to Secure the Top 3 SME Attack Vectors: Watch for Free