olarak bilinen gelişmiş bir kalıcı tehdit (APT) aktörüdür. Ejderha nefesi yeni bir DLL yan yükleme mekanizması benimseyerek saldırılarına yeni karmaşıklık katmanları eklediği gözlemlendi.

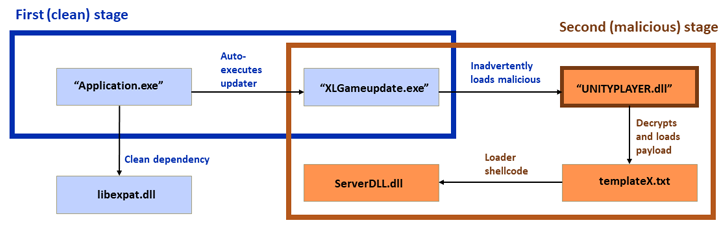

Sophos araştırmacısı Gabor Szappanos, “Saldırı, temiz bir uygulama, kötü amaçlı bir yükleyici ve şifrelenmiş bir yükten oluşan ve bu bileşenlerde zaman içinde çeşitli değişiklikler yapılan klasik bir yandan yükleme saldırısına dayanıyor.” dedi.

“En son kampanyalar, birinci aşama temiz uygulamanın ‘tarafında’ ikinci bir temiz uygulamayı yükleyip otomatik olarak çalıştırdığı bir değişiklik ekliyor. İkinci temiz uygulama, kötü amaçlı yükleyici DLL’sini yandan yüklüyor. Bundan sonra, kötü amaçlı yükleyici DLL yürütülüyor son yük.”

APT-Q-27 ve Golden Eye adları altında da takip edilen Dragon Breath Operasyonu, ilk kez 2020’de QiAnXin tarafından belgelendi ve kullanıcıları Telegram için truva atına bulaştırılmış bir Windows yükleyici indirmeleri için kandırmak üzere tasarlanmış bir su kuyusu kampanyasının ayrıntılarını verdi.

Çinli siber güvenlik şirketi tarafından Mayıs 2022’de detaylandırılan bir sonraki kampanya, gh0st RAT gibi ek yükleri konuşlandırmak için bir yem olarak Telegram yükleyicilerinin kullanılmaya devam ettiğini vurguladı.

Dragon Breath’in ayrıca Miuuti Group adlı daha büyük bir kuruluşun parçası olduğu söyleniyor ve rakip, çevrimiçi oyun ve kumar endüstrilerini hedefleyen “Çince konuşan” bir varlık olarak nitelendiriliyor ve Dragon Casting, Dragon Dance gibi diğer Çin etkinlik kümelerinin beğenilerine katılıyor. ve Toprak Berberoka.

Sophos’a göre çift dipli DLL yandan yükleme stratejisi Filipinler, Japonya, Tayvan, Singapur, Hong Kong ve Çin’deki kullanıcıları hedef alan saldırılarda kullanıldı. Bu izinsiz giriş girişimleri nihayetinde başarısız oldu.

İlk vektör, açıldığında kötü amaçlı bileşenleri arka planda yüklemek için tasarlanmış bir masaüstü kısayolu oluşturan ve aynı zamanda kurbana Telegram uygulaması kullanıcı arayüzünü gösteren bir Telegram yükleyicisi barındıran sahte bir web sitesidir.

Dahası, saldırganın, saldırı zincirini başlatmak için LetsVPN ve WhatsApp gibi diğer uygulamalar için kurcalanmış yükleyicilerin kullanıldığı şemanın birden çok varyasyonunu oluşturduğuna inanılıyor.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Bir sonraki aşama, tespit edilmekten kaçınmak ve son yükü kötü amaçlı bir DLL aracılığıyla yüklemek için ikinci bir temiz uygulamanın aracı olarak kullanılmasını içerir.

Yük, dosyaları indirme ve yürütme, olay günlüklerini temizleme, pano içeriğini çıkarma ve ayarlama, keyfi komutları çalıştırma ve Google Chrome için MetaMask cüzdan uzantısından kripto para birimini çalma yeteneğine sahip bir arka kapı işlevi görür.

Szappanos, “İlk olarak 2010 yılında Windows ürünlerinde tanımlanan, ancak birden çok platformda yaygın olan DLL yandan yükleme, tehdit aktörleri için etkili ve çekici bir taktik olmaya devam ediyor” dedi.

“Geleneksel olarak güvenlik araştırmacıları tarafından daha az incelenen bir kullanıcı sektörünü (çevrimiçi kumar) hedefleyen Dragon Breath grubu tarafından kullanılan bu çift temizlemeli uygulama tekniği, bu yaklaşımın devam eden canlılığını temsil ediyor.”