Orta Doğu ve Afrika’daki devlet kurumları, daha önce hiç görülmemiş ve nadir kimlik bilgisi hırsızlığı ve Exchange e-posta hırsızlığı tekniklerinden yararlanan sürekli siber casusluk saldırılarına maruz kalıyor.

Palo Alto Networks’ün kıdemli tehdit araştırmacısı Lior Rochberger, geçtiğimiz günlerde yayınlanan derin teknik incelemesinde, “Saldırıların asıl amacı, özellikle politikacılar, askeri faaliyetler ve dışişleri bakanlıklarıyla ilgili, son derece gizli ve hassas bilgileri elde etmekti” dedi. hafta.

Şirketin Cortex Tehdit Araştırma ekibi, etkinliği geçici adla izliyor CL-STA-0043 (burada CL, küme anlamına gelir ve STA, devlet destekli motivasyon anlamına gelir), bunu “gerçek bir gelişmiş sürekli tehdit” olarak tanımlar.

Bulaşma zinciri, güvenlik açığı bulunan şirket içi İnternet Bilgi Servislerinin (IIS) istismar edilmesiyle tetiklenir ve Microsoft Exchange, hedef ağlara sızmak için hizmet eder.

Palo Alto Networks, saldırılardan birinde China Chopper web kabuğunu yürütmeye yönelik başarısız girişimler tespit ettiğini ve bunun da rakibin taktiklerini değiştirmesine ve Exchange Sunucusundan bellek içi bir Visual Basic Komut Dosyası implantından yararlanmasına neden olduğunu söyledi.

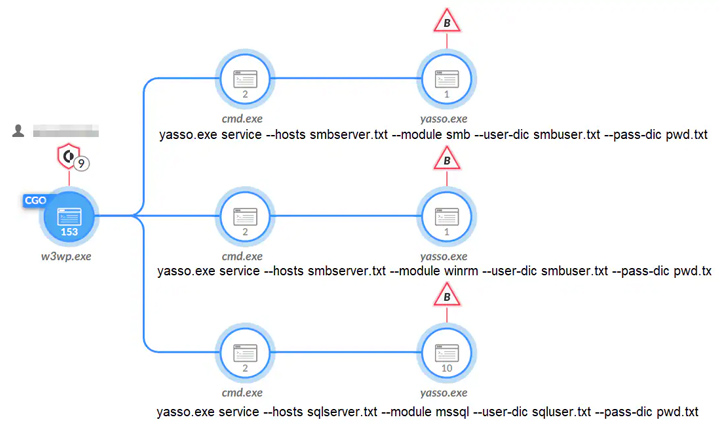

Başarılı bir izinsiz girişi, ağın haritasını çıkarmak ve etki alanı denetleyicileri, web sunucuları, Exchange sunucuları, FTP sunucuları ve SQL veritabanları dahil olmak üzere değerli verileri tutan kritik sunucuları belirlemek için keşif etkinliği izler.

CL-STA-0043’ün ayrıcalık yükseltme için yerel Windows araçlarından yararlandığı, böylece yönetici hesapları oluşturmasına ve yükseltilmiş ayrıcalıklara sahip diğer programları çalıştırmasına olanak sağladığı gözlemlenmiştir.

Başka bir ayrıcalık yükseltme yöntemi, Windows’taki erişilebilirlik özelliklerinin kötüye kullanılmasını gerektirir – yani, “yapışkan tuşlar” yardımcı programı (sethc.exe) – bu, oturum açma gereksinimlerini atlamayı ve sistemlerin arka kapılarını açmayı mümkün kılar.

Rochberger, “Saldırıda, saldırgan genellikle sethc.exe ikili dosyasını veya kayıt defterindeki bu ikili dosyalara yönelik işaretçileri/referansları cmd.exe ile değiştirir” dedi. Yürütüldüğünde, saldırgana rasgele komutları ve diğer araçları çalıştırması için yükseltilmiş bir komut istemi kabuğu sağlar.”

Bir kurbanın ortamına kalıcı arka kapı erişimi sağlamak için Yardımcı Program Yöneticisini (utilman.exe) kullanan benzer bir yaklaşım, bu Nisan başlarında CrowdStrike tarafından belgelendi.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlama

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Kimlik bilgisi hırsızlığı için Mimikatz’ı kullanmanın yanı sıra, tehdit aktörünün işleyiş biçimi, parolaları çalmak, yanal hareket yapmak ve hassas verileri sızdırmak için diğer yeni yöntemleri kullanmasıyla öne çıkıyor, örneğin –

Posta kutusu verilerini dışa aktarmak için Exchange PowerShell ek bileşenlerinin kullanımının, ilk olarak Mart 2021’de bağlantılı olarak ortaya çıkan Silk Typhoon (eski adıyla Hafnium) adlı Çin devlet destekli bir grup vakasında daha önce bildirildiğini belirtmekte fayda var. Microsoft Exchange Server’ın kötüye kullanılması.

Rochberger, “Bu faaliyet grubunun karmaşıklık düzeyi, uyarlanabilirliği ve mağduriyet düzeyi, son derece yetenekli bir APT tehdit aktörü olduğunu gösteriyor ve bir ulus-devlet tehdit aktörü olduğundan şüpheleniliyor” dedi.