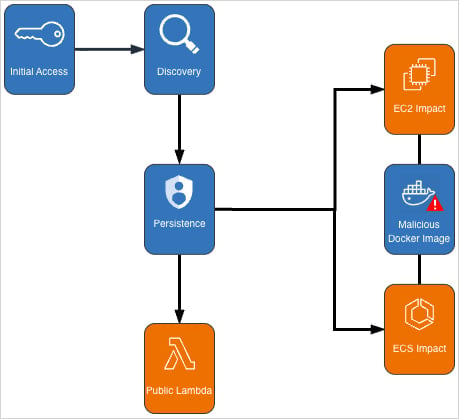

Amazon’un AWS GuardDuty güvenlik ekibi, Kimlik ve Erişim Yönetimi (IAM) için risk altındaki kimlik bilgilerini kullanarak Elastik Bilgi İşlem Bulutunu (EC2) ve Elastik Konteyner Hizmetini (ECS) hedefleyen, devam eden bir kripto madenciliği kampanyası konusunda uyarıyor.

Operasyon 2 Kasım’da başladı ve madencilik operasyonlarını genişleten ve olaylara müdahale edenleri engelleyen bir devamlılık mekanizması kullandı.

Tehdit aktörü, Ekim ayı sonunda oluşturulan ve 100.000’den fazla çekime sahip olan Docker Hub görüntüsünü kullandı.

Amazon EC2 hizmeti, kullanıcıların AWS’de sanal makineler çalıştırmasına olanak tanırken ECS, bulut platformunda konteynerli uygulamaların (örn. Docker uygulamaları) çalıştırılmasına olanak tanır.

Bu örneklere kripto madencilerinin yerleştirilmesi, tehdit aktörlerinin, hesaplamalı kaynak tüketiminin yükünü üstlenmek zorunda olan AWS müşterileri ve Amazon pahasına finansal olarak kâr elde etmesine olanak tanır.

Amazon, saldırganın bir güvenlik açığından yararlanmadığını ancak müşteri hesaplarında geçerli kimlik bilgileri kullandığını söylüyor.

Kripto madenciliği işlemleri

AWS bugün yayınlanan bir raporda, saldırganın EC2 hizmet kotaları ve IAM izinlerinin keşfinin ardından ilk erişimden sonraki 10 dakika içinde kripto madenciliğine başladığını söyledi.

Bu, Docker Hub görüntüsüne işaret eden bir görev tanımının kaydedilmesiyle mümkün oldu yenik65958/gizli29 Ekim’de oluşturulan ve bir SBRMiner-MULTI kripto madenciliğini ve konteyner başlatıldığında onu otomatik olarak başlatacak bir başlatma komut dosyasını içeren.

Her görev 16.384 CPU birimi ve 32 GB bellek ile yapılandırıldı ve ECS Fargate görevleri için istenen sayı 10 olarak ayarlandı.

Kaynak: Amazon

Saldırgan, Amazon EC2’de, kripto madenciliği otomatik olarak başlatan başlangıç komut dosyalarının yanı sıra, her biri en az 20 örnek dağıtacak şekilde yapılandırılmış ve maksimum 999 makineye kadar kapasiteye sahip 14 otomatik ölçeklendirme grubu içeren iki başlatma şablonu oluşturdu.

Yeni kalıcılık yöntemi

Makineler çalışmaya başladıktan sonra saldırgan, yöneticilerin makineleri uzaktan sonlandırmasını önleyen bir ayarı etkinleştirdi ve yanıt verenleri makineyi kapatmadan önce korumayı açıkça devre dışı bırakmaya zorladı. Bu muhtemelen yanıtı geciktirmek ve kripto madenciliği karını en üst düzeye çıkarmak için getirildi.

“Bu kampanyada gözlemlenen ilginç bir teknik, tehdit aktörünün Örnek Özniteliğini Değiştir Amazon, API sonlandırmasını devre dışı bırakmak için başlatılan tüm EC2 bulut sunucularında “dedi.

Şirket, “Örnek sonlandırma koruması, örneğin yanlışlıkla sonlandırılmasını önlese de, olaya müdahale yetenekleri için ek bir değerlendirme sağlar ve otomatik iyileştirme kontrollerini kesintiye uğratabilir” diyor.

Kampanyayı belirledikten sonra Amazon, etkilenen müşterileri kripto madencilik faaliyeti ve ele geçirilen IAM kimlik bilgilerinin döndürülmesi gerektiği konusunda uyardı.

Ayrıca kötü amaçlı Docker Hub görüntüsü platformdan kaldırıldı ancak Amazon, tehdit aktörünün benzer görüntüleri farklı adlar ve yayıncı hesapları altında dağıtabileceği konusunda uyarıyor.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.