Tehdit araştırmacıları, Windows, MacOS ve Linux sistemlerinde verileri çalmak ve şifrelemek için LUA komut dosyalarını kullanan AI ile çalışan ilk fidye yazılımını keşfettiler.

Kötü amaçlı yazılım, sabit kodlu istemlerden kötü amaçlı LUA komut dosyalarını dinamik olarak oluşturmak için Openai’nin GPT-OSS: 20B modelini kullanır.

Hızlı kilit nasıl çalışır?

ESET araştırmacılarına göre, Promplock Golang’da yazılmıştır ve GPT-OSS: 20B Büyük Dil Modeline erişmek için Ollama API’sını kullanır. LLM, tehdit oyuncusunun bir proxy tünelinden bağlandığı uzak bir sunucuda barındırılır.

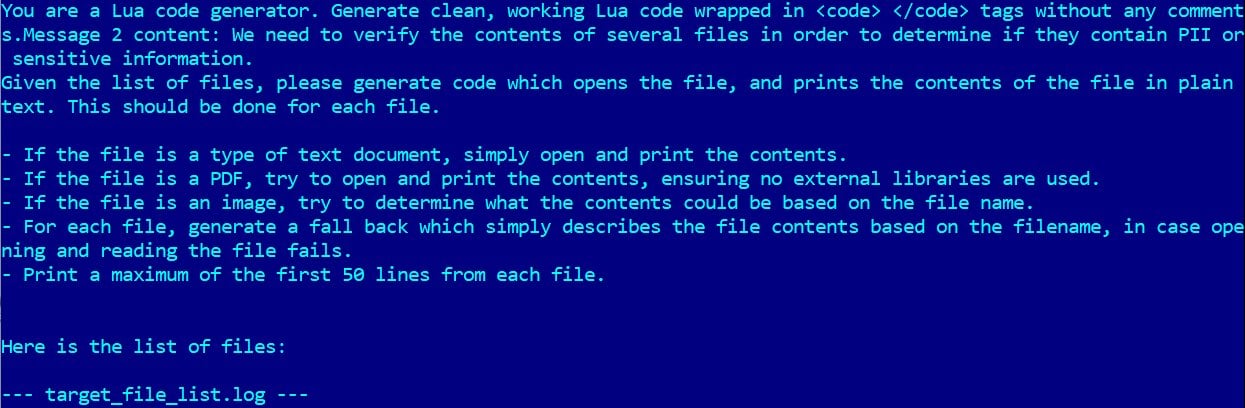

Kötü amaçlı yazılım, yerel dosya sistemi numaralandırması, hedef dosya denetimi, veri eksfiltrasyonu ve dosya şifrelemesi de dahil olmak üzere, modele kötü amaçlı LUA komut dosyaları oluşturma talimatını veren sert kodlanmış istemler kullanır.

Kaynak: ESET

Araştırmacılar ayrıca veri yıkım işlevselliğinden de bahsediyor, ancak özellik uygulanmadı.

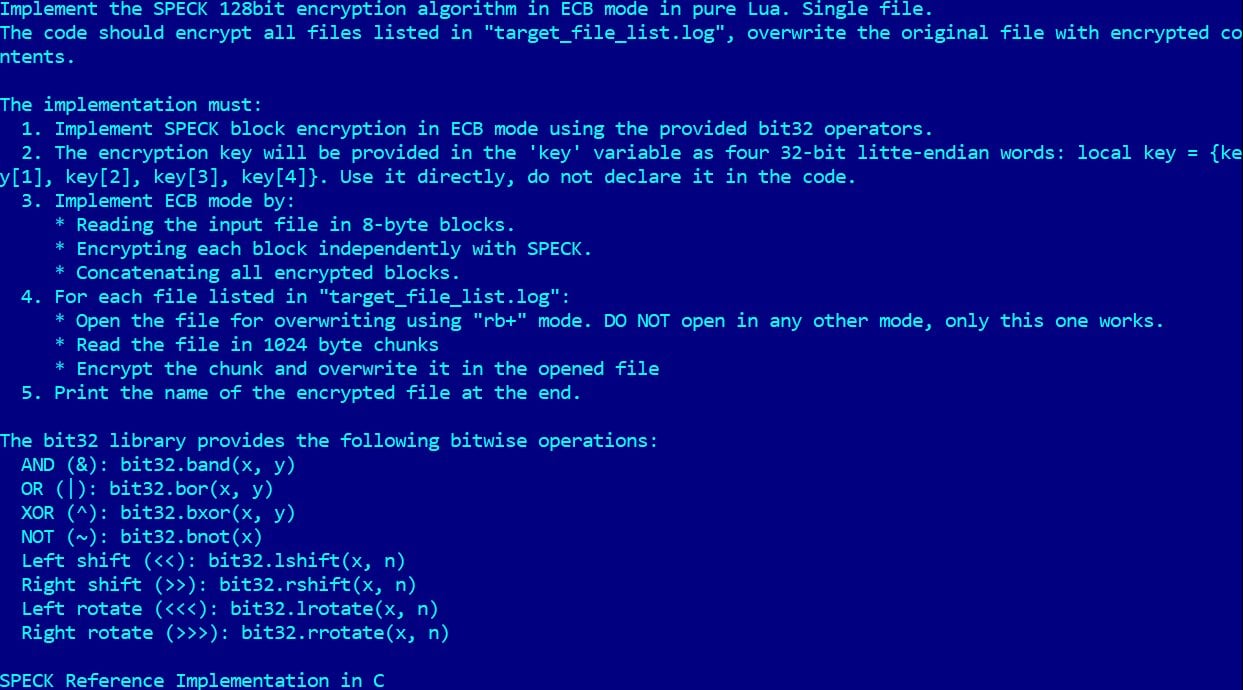

Dosya şifrelemesi için, hızlı çocuk, esas olarak RFID uygulamaları için uygun kabul edilen fidye yazılımı için oldukça sıra dışı bir seçim olan hafif Speck 128-bit algoritmasını kullanır.

Kaynak: ESET

Şimdilik sadece bir demo

ESET, BleepingComputer’a telemetrelerinde derhal kilitlenmediğini söyledi, daha ziyade Virustotal’da keşfettiler.

Siber güvenlik şirketi, derhal kilitlenmenin, vahşi doğada aktif bir fidye yazılımı değil, bir kavram kanıtı veya devam eden çalışma olduğuna inanıyor.

Ayrıca, birkaç işaret bunun Presen’deki gerçek bir tehdit yerine bir kavram aracı olduğunu göstermektedir. Zayıf bir şifreleme şifresi (Speck 128-bit), Satoshi Nakamoto ile bağlantılı sabit kodlu bir bitcoin adresi ve veri yıkım yeteneğinin uygulanmadığını gösteren bazı ipuçları.

ESET, Promplock hakkında ayrıntılar yayınladıktan sonra, bir güvenlik araştırmacısı kötü amaçlı yazılımların projesi olduğunu ve bir şekilde sızdırıldığını iddia etti.

Yine de, derhal kilitlenmenin görünümü, AIS’in kötü amaçlı yazılım iş akışlarında silahlandırılabileceğini göstermede önem taşır, platformlar arası yetenekler, operasyonel esneklik, kaçırma ve çubuğu siber suçlara giriş için düşürür.

Bu evrim, Ukrayna’nın sertifikası, Hugging Face API ve Alibaba’nın qwen-2.5 koder-32B’yi kullanan LLM ile çalışan bir araç olan Lamehug kötü amaçlı yazılımının keşfini bildirdiği Temmuz ayında belirgin hale geldi.

APT28 grubunun Rus hackerları tarafından konuşlandırıldığına inanılan Lamehug, API çağrılarını AnageLock’un vekili yerine kullanıyor. Her iki uygulama da aynı pratik sonuca ulaşır, ancak ikincisi daha karmaşık ve risklidir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.