Curly COMrades olarak bilinen gelişmiş bir tehdit aktörü, kurban ağlarına gizli, uzun vadeli erişim sağlamak için meşru Windows sanallaştırma özelliklerinden yararlanarak gelişmiş saldırı yetenekleri sergiledi.

Rusya’nın jeopolitik çıkarlarını desteklemek için faaliyet gösteren grup, geleneksel uç nokta tespit ve müdahale (EDR) çözümlerini başarıyla atlayan yenilikçi araçlar ve teknikler kullanıyor.

Georgia Operatif-Teknik Ajansı bünyesindeki Georgian CERT ile işbirliği içinde yürütülen bu araştırma, Hyper-V’nin kötüye kullanılması ve özel kötü amaçlı yazılım implantasyonlarına odaklanan çok katmanlı bir saldırı çerçevesini ortaya koyuyor.

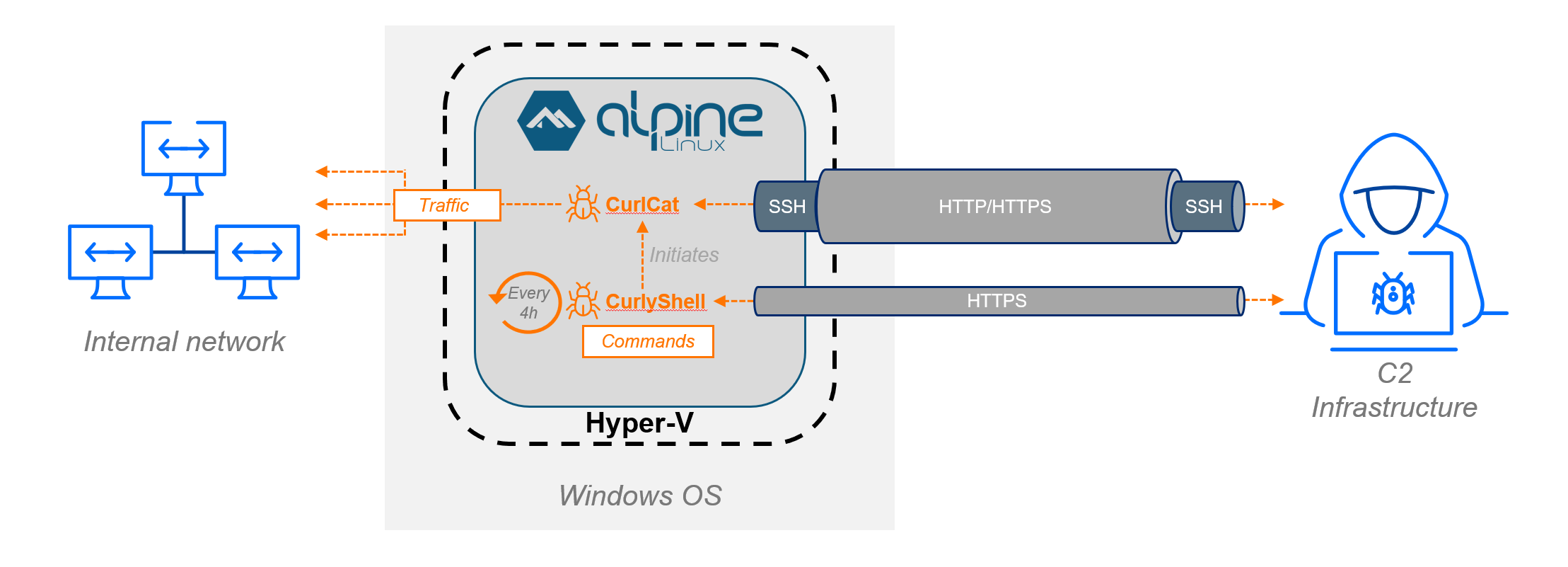

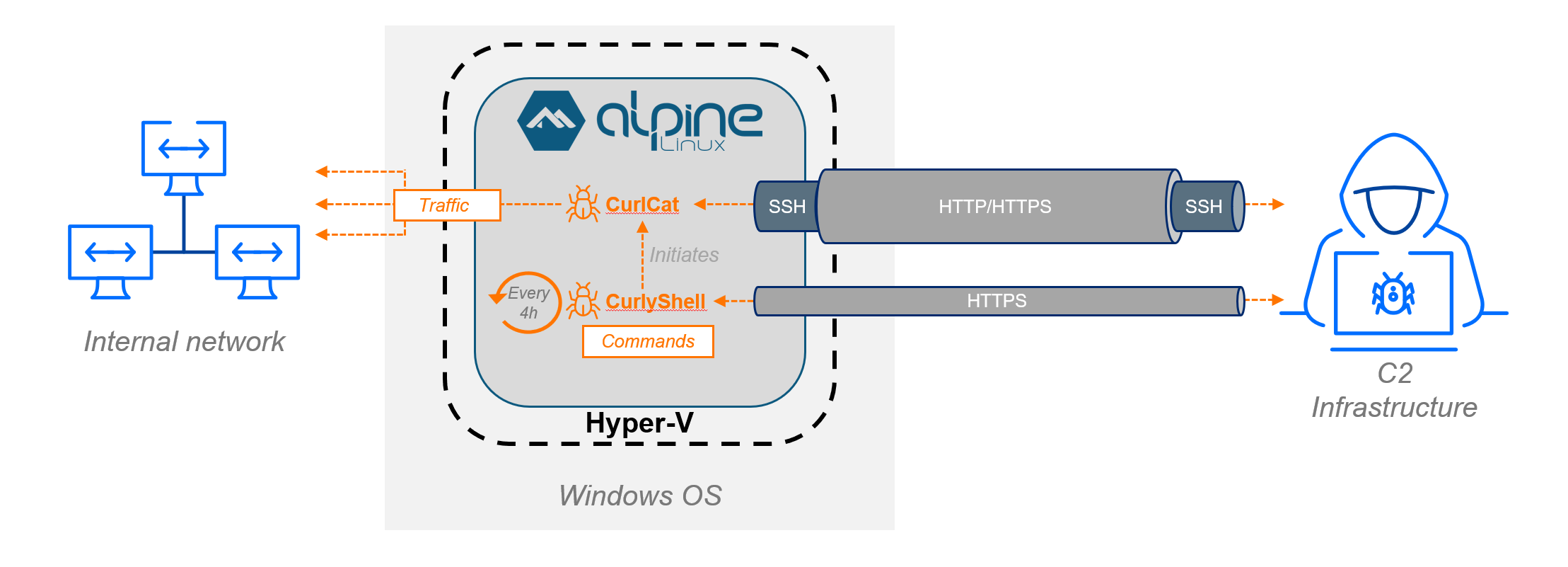

Bu kampanyadaki en dikkate değer keşif, Windows’un yerel sanallaştırma platformu Hyper-V’nin doğrudan tehlikeye atılan makinelerde izole edilmiş bir saldırı altyapısı oluşturmak için kullanılmasıdır.

Curly COMrades, kötü amaçlı yazılımı doğrudan ana işletim sistemine dağıtmak yerine, seçili Windows 10 sistemlerinde Hyper-V rolünü etkinleştirdi ve kendi özel kötü amaçlı yazılımlarını içeren minimalist bir Alpine Linux tabanlı sanal makine dağıttı.

Bu ortam yalnızca 120 MB disk alanı kapladı ve yalnızca 256 MB bellek tüketerek, algılama riskini önemli ölçüde azaltan hafif bir ayak izi oluşturdu.

Saldırganlar, sanal makineyi, tüm trafiği Ağ Adresi Çevirisi’ni (NAT) kullanarak ana bilgisayarın ağ yığını üzerinden yönlendiren Hyper-V’nin Varsayılan Anahtar ağ bağdaştırıcısını kullanacak şekilde yapılandırdı.

Bu akıllı yapılandırma, tüm kötü amaçlı giden iletişimin meşru ana makinenin IP adresinden kaynaklanıyormuş gibi görünmesini sağlayarak saldırıların gerçek kaynağını etkili bir şekilde maskeledi.

VM’nin kendisi, saldırgan tarafından kontrol edilen etki alanından IP’ye eşlemeler ve özel DNS sunucusu yapılandırmalarıyla özelleştirildi ve geleneksel ana bilgisayar tabanlı izlemeden izole kalırken komuta ve kontrol altyapısıyla doğrudan iletişime olanak tanıdı.

Özel Kötü Amaçlı Yazılım Arsenal

Curly COMrades, sanallaştırılmış ortamda birbiriyle yakından ilişkili iki özel kötü amaçlı yazılım ailesini devreye aldı: CurlyShell ve CurlCat.

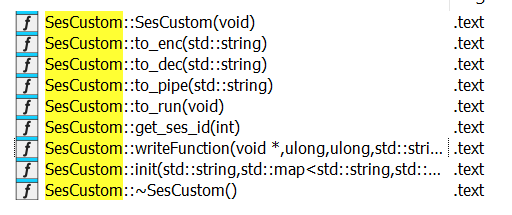

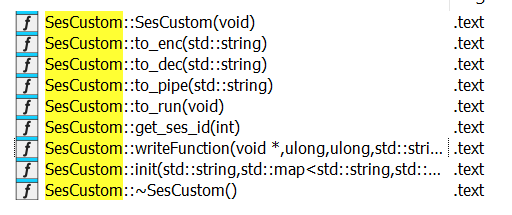

Her iki implant da C++ ile yazılmış ve libcurl kütüphanesi etrafında oluşturulmuş aynı temel kod tabanını paylaşıyor, ancak tamamen farklı operasyonel amaçlara hizmet ediyor.

Programın özel oturum yönetimi, SesCustom nesnesinin oluşturulmasıyla başlar.

CurlyShell, HTTPS kullanarak altyapıyı komuta ve kontrol etmek için birincil bağlantıları kuran ve sürdüren kalıcı bir ters kabuk işlevi görür.

Kötü amaçlı yazılım, standart kodlama kalıpları bekleyen güvenlik araçlarından kaçınmak için standart olmayan bir Base64 kodlama alfabesi kullanıyor.

Kalıcılık için, her dört saatte bir 20 dakikalık aralıklarla yürütülen basit ama etkili bir cron işinden yararlanır ve sistem yeniden başlatıldıktan sonra bile sürekli erişim sağlar.

CurlCat, özellikle giden SSH trafiğini standart HTTP istek yüklerine sarmak için tasarlanmış bir ters proxy tünel yöneticisi olarak çalışır.

Bu teknik, saldırganların ağ tabanlı algılama sistemlerini atlayarak kötü amaçlı iletişimleri meşru ağ trafiğiyle birleştirmesine olanak tanır.

Kötü amaçlı yazılım, saldırganın altyapısındaki bir SOCKS proxy’si aracılığıyla sonraki tüm bağlantıları gizlice tünellemek için bir ProxyCommand mekanizması kullanarak doğrudan SSH istemci yapılandırmalarına entegre olur.

PowerShell Tabanlı Yanal Hareket

Araştırmacılar, sanallaştırılmış ortamın ötesinde, güvenliği ihlal edilmiş ağlar arasında yanal harekete olanak tanıyan gelişmiş PowerShell komut dosyalarını keşfettiler.

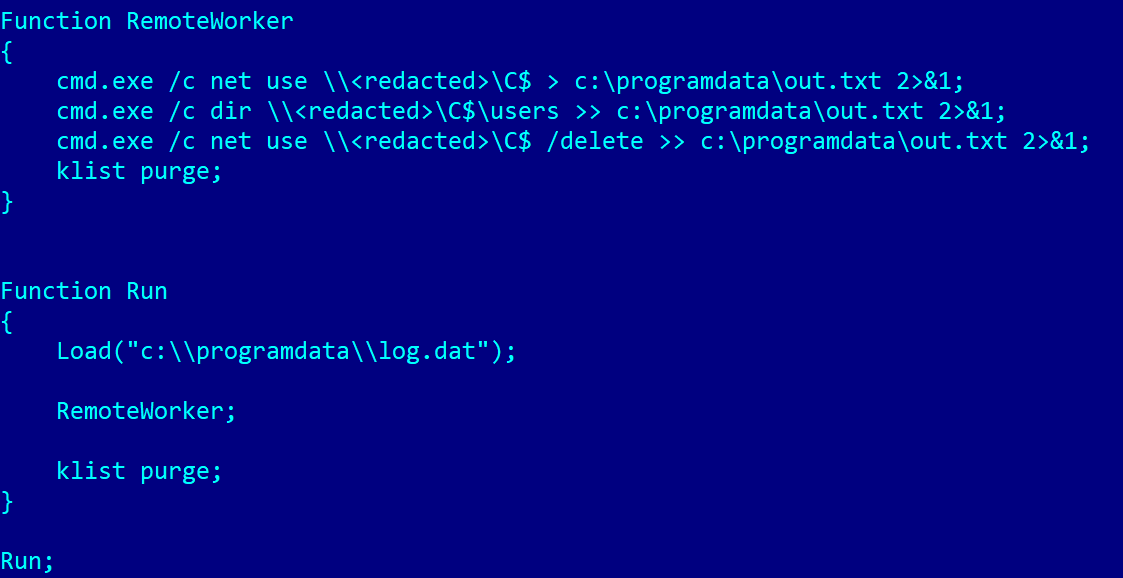

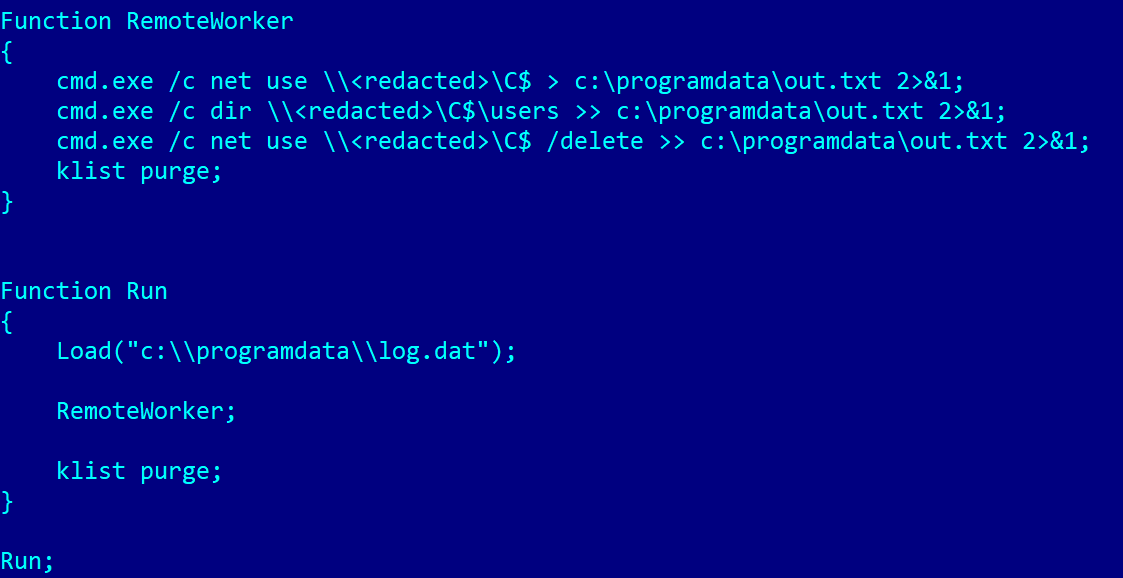

c:\programdata\kb_upd.ps1 adresinde bulunan bir komut dosyası, LSASS sürecine Kerberos bileti enjeksiyonu gerçekleştirerek saldırganların parola gerektirmeden uzak sistemlerde kimlik doğrulaması yapmasına olanak tanır. Betik, gömülü veri yüklerini sabit kodlanmış bir anahtar kullanarak şifreler ve operasyonel güvenlik açısından dikkat edilmesi gereken hususları gösterir.

RemoteWorker() işlevi, SMB aracılığıyla uzak sistemlere karşı kimlik doğrulaması yapmak için yeni eklenen Kerberos biletlerini kullanarak, kullanım sonrası görevleri yürütmek için bir şablon olarak tasarlanmıştır.

Grup İlkesi dağıtımı aracılığıyla keşfedilen ikinci bir PowerShell çeşidi, etki alanına katılan makinelerde kalıcı yerel hesaplar oluşturur.

c:\Windows\ps1\screensaver.ps1 ve sonraki sürümlerinde bulunan bu komut dosyaları, düzeltme denemelerinde kalıcı erişimi sürdürmek için hesap parolalarını tekrar tekrar sıfırlar.

Saldırganların komuta ve kontrol altyapısının eleştirel analizi, güvenlik araştırmacıları ile Gürcistanlı CERT yetkilileri arasındaki hızlı işbirliği sayesinde mümkün oldu.

Gürcü yetkililer, geçiş noktası olarak kullanılan, güvenliği ihlal edilmiş bir web sitesini ele geçirdiğinde, adli tıp analizi, kurban trafiğini 88.198.91’deki saldırgan altyapısına yönlendiren iptables kurallarını ortaya çıkardı.[.]116, adli izleri en aza indirmek için tasarlanmış özel sshd hizmetleri ve uygulama düzeyinde proxy yapılandırmalarının yanı sıra.

Araştırma, modern tehdit aktörlerinin tespitten kaçınmak için yasal sistem özelliklerini giderek daha fazla kötüye kullandığını ve kuruluşların geleneksel EDR çözümlerinin ötesinde derinlemesine savunma güvenlik stratejileri uygulamasını gerektirdiğini gösteriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.