En az Şubat 2024’ten beri Content Delivery Network (CDN) önbellek alanlarında barındırılan CryptBot, LummaC2 ve Rhadamanthys gibi üç farklı hırsızı dağıtan yeni bir kötü amaçlı yazılım kampanyasının devam ettiği gözlemlendi.

Cisco Talos, faaliyeti orta derecede güvenle, bu ayın başlarında ortaya çıkan Vietnam kökenli olduğundan şüphelenilen bir grup olan CoralRaider olarak takip edilen bir tehdit aktörüne bağladı.

Bu değerlendirme, “Windows Kısayol dosyasının ilk saldırı vektörü, ara PowerShell şifre çözücü ve yük indirme komut dosyaları, Kullanıcı Erişimini atlamak için kullanılan FoDHelper tekniği dahil olmak üzere CoralRaider’ın Rotbot kampanyasının taktikleri, teknikleri ve prosedürlerindeki (TTP’ler) çeşitli örtüşmelere dayanmaktadır.” Şirket, kurban makinenin kontrollerini (UAC) yaptı.

Kampanyanın hedefleri arasında ABD, Nijerya, Pakistan, Ekvador, Almanya, Mısır, İngiltere, Polonya, Filipinler, Norveç, Japonya, Suriye ve Türkiye dahil olmak üzere coğrafyalardaki çeşitli iş sektörleri yer alıyor.

Saldırı zincirleri, kullanıcıların bir web tarayıcısı aracılığıyla film dosyası gibi görünen dosyaları indirmesini içerir ve bu da büyük ölçekli bir saldırı olasılığını artırır.

Talos araştırmacıları Joey Chen, Chetan Raghuprasad ve Alex Karkins, “Bu tehdit aktörü, bu kampanyada kötü amaçlı dosyaları ağ uç ana bilgisayarında depolamak için bir İçerik Dağıtım Ağı (CDN) önbelleği kullanıyor ve istek gecikmesini önlüyor” dedi. “Oyuncu, ağ savunucularını kandırmak için CDN önbelleğini indirme sunucusu olarak kullanıyor.”

Arabadan indirilenler için ilk erişim vektörünün, kimlik avı e-postaları olduğundan şüpheleniliyor; bu e-postalar, Windows kısayol (LNK) dosyası içeren ZIP arşivlerine işaret eden bubi tuzaklı bağlantıları yaymak için bir kanal olarak kullanılıyor.

Kısayol dosyası, CDN önbelleğinde barındırılan bir sonraki aşama HTML uygulaması (HTA) yükünü getirmek için bir PowerShell betiği çalıştırır; bu, daha sonra radarın altından uçmak için adımlar atan yerleşik bir PowerShell yükleyicisini başlatmak için Javascript kodunu çalıştırır ve sonuçta üç hırsız kötü amaçlı yazılımdan birini indirir ve çalıştırır.

Modüler PowerShell yükleyici komut dosyası, kurbanın makinesindeki Kullanıcı Erişim Kontrollerini (UAC), FodHelper adı verilen bilinen bir teknik kullanarak atlayacak şekilde tasarlanmıştır; bu teknik aynı zamanda NodeStealer olarak bilinen ve Facebook’u çalabilen başka bir hırsızla bağlantılı Vietnamlı tehdit aktörleri tarafından da kullanılmaya başlanmıştır. hesap verisi.

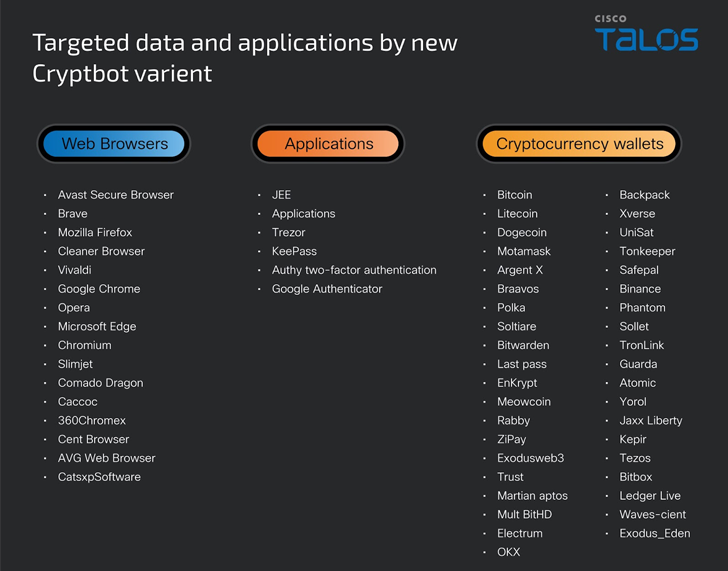

Hırsızlık yapan kötü amaçlı yazılım, ne dağıtıldığına bakılmaksızın kurbanların sistem ve tarayıcı verileri, kimlik bilgileri, kripto para cüzdanları ve finansal bilgiler gibi bilgilerini ele geçirir.

Kampanyanın dikkat çekici yanı, yeni anti-analiz tekniklerini içeren ve aynı zamanda şifre yöneticisi uygulama veritabanlarını ve kimlik doğrulayıcı uygulama bilgilerini yakalayan CryptBot’un güncellenmiş bir sürümünü kullanmasıdır.