Kroll güvenlik uzmanlarına göre Clop fidye yazılımı çetesi, 2021’den beri MOVEit Transfer yönetilen dosya aktarımı (MFT) çözümünde artık yama uygulanmış sıfır günden yararlanmanın yollarını arıyor.

Güvenlik açığı bulunan MOVEit Transfer örneklerini hedef alan son Clop veri hırsızlığı saldırılarının araştırılması sırasında bazı müşterilerin tehlikeye atılmış ağlarındaki günlükleri analiz ederken, ekibin yeni keşfedilen LemurLoot web kabuğunu dağıtmak için kullandığı yöntemle eşleşen kötü amaçlı etkinlik buldular.

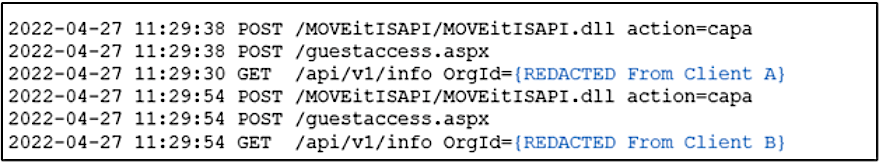

“27-28 Mayıs dönemindeki etkinliğin, nihayetinde human2.aspx web kabuğunun konuşlandırılmasıyla sonuçlanan otomatik bir istismar saldırısı zinciri olduğu görüldü. Açıklardan yararlanma, MOVEit Transfer’in iki meşru bileşeni arasındaki etkileşim etrafında şekillendi: moveitisapi/moveitisapi.dll ve guestaccess.aspx, “dedi Kroll.

“Kroll’un etkilenen istemcilerin Microsoft Internet Information Services (IIS) günlüklerini incelemesi, geçen yıl (Nisan 2022) ve bazı durumlarda Temmuz 2021 gibi erken bir tarihte birden çok istemci ortamında meydana gelen benzer etkinliklere dair kanıtlar buldu.”

Ayrıca, tehdit aktörlerinin, muhtemelen otomatikleştirilmiş araçların yardımıyla, Nisan 2022’ye kadar, güvenliği ihlal edilmiş MOVEit Transfer sunucularından hassas verileri toplama ve çıkarma yollarını test ettiklerini de keşfettiler.

“Kroll, 27 Nisan 2022; 15-16 Mayıs 2023 ve 22 Mayıs 2023 tarihlerinde toplu olarak gerçekleşen MOVEit Transfer istismarıyla tutarlı etkinlik gözlemledi; Hangi kuruluşa eriştiklerini belirlemek için sunucuları aktarın” diyor rapor.

Otomatikleştirilmiş kötü amaçlı etkinlik, 15 Mayıs 2023’te, 27 Mayıs’ta sıfır günlük hata toplu sömürünün başlamasından hemen önce başlayarak çok daha büyük bir ölçekte arttı.

Bu, Temmuz 2021’de MOVEit Transfer sunucularına manuel olarak verilen benzer komutlarla da eşleşti; bu, fidye yazılımı çetesinin Mayıs 2023’ün sonlarında son saldırıyı başlatmak için araçlara sahip olana kadar beklediğini gösteriyor.

“Yüzlerce şirketin” sunucularının ihlal edildiği iddia edildi

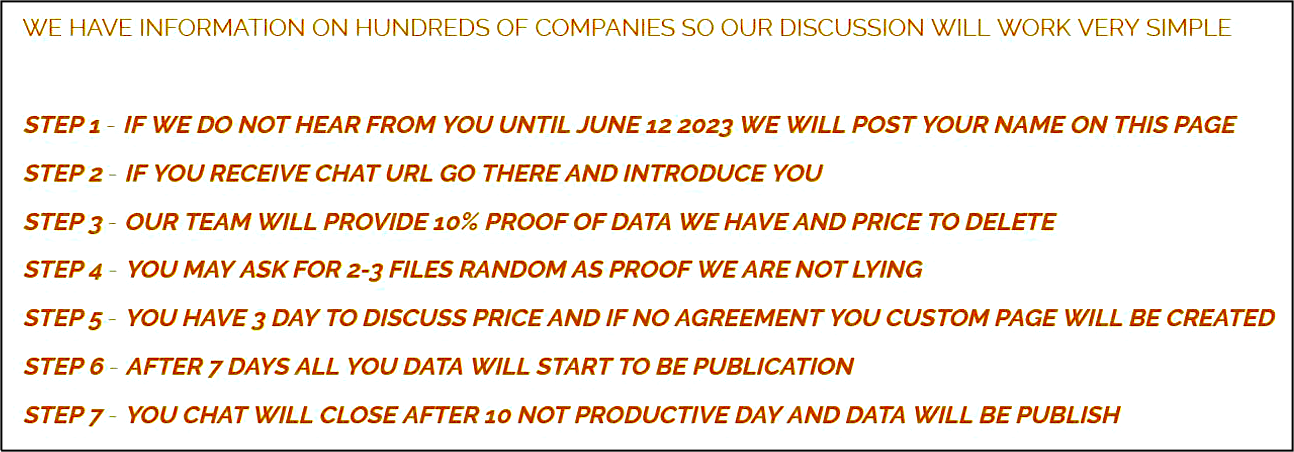

Hafta sonu, Clop fidye yazılımı çetesi Bleepingomputer’a “yüzlerce şirkete” ait olduğu iddia edilen MOVEit Transfer sunucularını ihlal etmelerine olanak sağlayan son veri hırsızlığı saldırılarının arkasında olduklarını söyledi.

Tehdit aktörlerinin sözleri göründüğü gibi alınamasa da, Clop’un açıklaması, saldırıları izledikleri bilgisayar korsanlığı grubu Lace Tempest (TA505 ve FIN11 olarak da bilinir) ile ilişkilendiren bir Microsoft raporunu doğruladı.

Microsoft Tehdit İstihbarat ekibi, “Microsoft, CVE-2023-34362 MOVEit Transfer 0 günlük güvenlik açığından yararlanan saldırıları, fidye yazılımı operasyonları ve Clop gasp sitesini çalıştırmasıyla tanınan Lace Tempest’e atfediyor.” tweet attı Pazar gecesi.

“Tehdit aktörü, geçmişte verileri çalmak ve kurbanları gasp etmek için benzer güvenlik açıklarını kullanmıştı.”

Clop siber suç grubu, Aralık 2020’de Accellion FTA sunucularının sıfır günlük istismarı, 2021 SolarWinds Serv-U Yönetilen Dosya Aktarımı saldırıları, Ocak 2023’te bir GoAnywhere MFT sıfır günü.

Clop’un MOVEit veri hırsızlığı saldırıları tespit edildiğinden bu yana ihlal edilen ilk kuruluşlar da yavaş yavaş su yüzüne çıkmaya başladı ve Birleşik Krallık bordrosu ve İK çözümleri sağlayıcısı Zellis, muhtemelen bazı müşterilerini de etkileyecek bir veri ihlaline maruz kaldıklarını bildirdi.

Etkilendiklerini zaten doğrulayan Zellis müşterileri arasında İrlanda bayraklı taşıyıcı Aer Lingus ve İngiltere’nin bayrak taşıyıcısı British Airways yer alıyor.

Clop, etkilenen tüm kuruluşları, 14 Haziran’da altı gün içinde verilerinin çevrimiçi olarak sızdırılmasını istemiyorlarsa fidye talep etmek ve müzakere etmekle tehdit etti.