Güvenlik araştırmacıları, Atharvan adlı özel bir uzaktan erişim truva atı (RAT) içeren benzersiz bir araç seti ile malzeme araştırma sektöründeki şirketleri hedef alan bir bilgisayar korsanlığı grubu gözlemlediler.

Tehdit aktörü, analistleri Hintli bir tehdit aktörüne işaret eden bir ipucu bulan bir Broadcom şirketi olan Symantec tarafından Clasiopa olarak izleniyor. Bununla birlikte, herhangi bir teoriyi destekleyecek çok az kanıt olduğundan, atıf belirsizliğini koruyor.

Clasiopa saldırı detayları

Belirli bir ilk bulaşma vektörünü gösteren güçlü bir veri olmamasına rağmen, Symantec araştırmacıları, Clasiopa’nın halka açık sunuculara erişim elde etmek için kaba kuvvet kullandığını gösteren ipuçları buldular.

Symantec, saldırganların uzlaşma sonrasında çeşitli eylemler gerçekleştirdiğini bildiriyor:

- ihlal edilen sistemin IP adresini kontrol etme

- hizmetlerini durdurarak uç nokta koruma ürünlerini devre dışı bırakma

- belirli dosyaları tarayabilen ve onları ZIP arşivleri olarak dışarı sızdırabilen kötü amaçlı yazılım dağıtma

- kötü amaçlı etkinliğin izlerini silmek için Sysmon günlüklerini ve olay günlüklerini temizleme

- dosya adlarını listelemek için zamanlanmış bir görev (“şebeke hizmeti”) oluşturma

Symantec’in araştırması, Clasiopa’nın arka kapısıyla birlikte Agile DGS ve Agile FD gibi eski sertifikalarla imzalanmış meşru yazılımlar kullandığını ortaya çıkardı.

Bilgisayar korsanları, saldırıları için iki arka kapıya güvendiler: özel Atharvan ve açık kaynaklı Lilith RAT. İkincisi, komutları yürütmek, PowerShell komut dosyalarını çalıştırmak ve ihlal edilen sistemdeki işlemleri değiştirmek için kullanılabilir.

Clasiopa ayrıca özel bir proxy aracı ve ana bilgisayardaki dosyaları listeleyen ve bunları daha sonra belirli bir IP adresine sızabilecek bir veritabanına yerel olarak kaydeden bir yardımcı program olan “Thumbsender” kullandı.

Atharvan yetenekleri

Atharvan, Clasiopa tarafından kullanılan araçlar arasında en ilginç olanıdır, çünkü vahşi doğada başka hiçbir saldırıda görülmeyen özel bir arka kapıdır.

Yürütme üzerine, birden fazla işlemin çalışmasını önlemek için bir muteks oluşturur ve ardından olağandışı bir konumdaki, Güney Kore, Seul’deki Amazon Web Services altyapısındaki sabit kodlanmış bir komut ve kontrol (C2) adresiyle iletişim kurar.

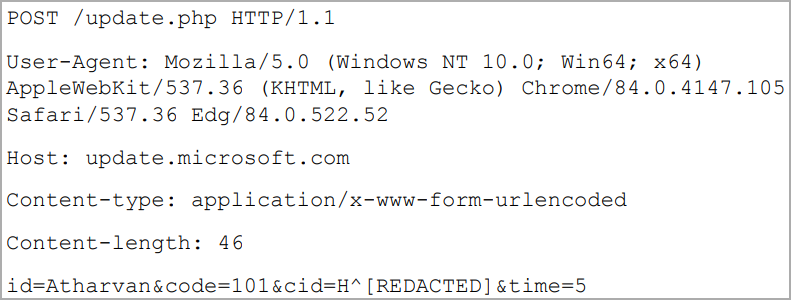

Aşağıda, meşru olduğu iddia edilen bir ana bilgisayara, Microsoft’un güncelleme sunucusuna yönelik HTTP POST istekleri olarak biçimlendirilmiş, arka kapının C2 sunucusuyla iletişiminin bir örneği bulunmaktadır.

Alışılmadık bir başka özellik ise, C2 ile planlanmış iletişim için yapılandırılabilmesi ve hatta haftanın veya ayın belirli günlerinde bağlantı girişiminde bulunmak üzere ayarlanabilmesidir.

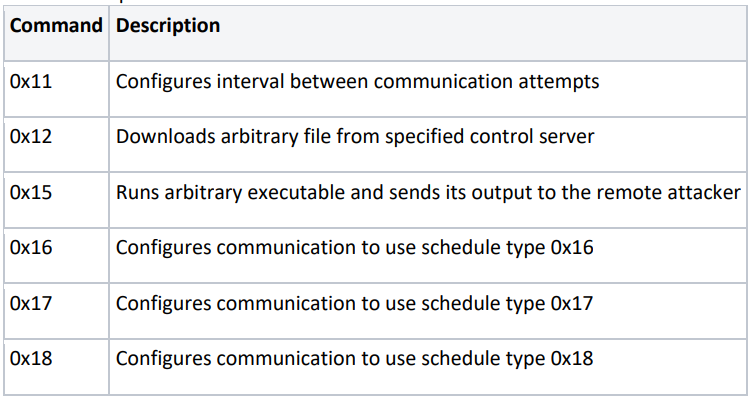

Yetenekleri açısından Atharvan, güvenliği ihlal edilmiş bilgisayardaki dosyaları indirir, yürütülebilir dosyaları çalıştırır, komutları yürütür ve çıktılarını geri gönderir.

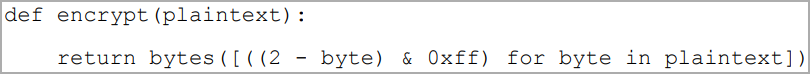

Araştırmacılar, Atharvan’ın C2 ile iletişiminin, şifreli metni üretmek için “2” değeriyle düz metnin her baytını XOR’lamak için basit bir algoritma kullanılarak korunduğunu belirtiyorlar. Bu, güçlü bir şifreleme sonucu elde etmez, ancak yine de kötü amaçlı yazılımın bazı ağ trafiği izleme araçlarından kaçmasına yardımcı olabilir.

Hindistan’daki bir tehdit aktörüne işaret eden ipucu, araştırmacıların özel arka kapıda keşfettiği Hintçe bir mutekstir: “SAPTARISHI-ATHARVAN-101”, Atharvan, Vedik mitolojide Yaratıcı Brahmā’nın oğlu olan efsanevi bir rahibe atıfta bulunur. Başka bir ipucu da, saldırganın ZIP arşivi için kullandığı “iloveindea1998^_^” parolasıdır.

Bununla birlikte, her iki ipucu da pekala hatalı atıf için dikilmiş yanlış bayraklar olabilir.

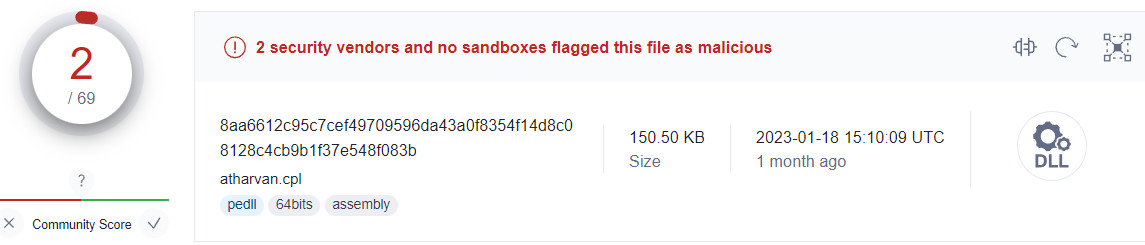

Atharvan arka kapısı şu anda büyük ölçüde tespit edilemiyor. VirusTotal tarama platformunda yalnızca bir örnek bulunur ve yalnızca iki antivirüs motoru tarafından tehdit olarak işaretlenir.

Clasiopa’nın hedefleri şu anda belirsizliğini koruyor ancak siber casusluk saldırıların arkasındaki motivasyon gibi görünüyor. Araştırmacılar, tehdit aktörünün Asya’daki kurbanları hedef aldığını söylüyor.

Symantec’in raporu, Clasiopa’ya atfedilen kötü amaçlı kampanyalarda keşfedilen kötü amaçlı yazılım için bir dizi karma sağlar.

Uzlaşma göstergeleri, iki arka kapı (Atharvan ve Lilith) için sağlamaların yanı sıra tehdit aktörünün saldırılarda kullandığı araçları içerir.