CISA bugün, saldırganların parola sıfırlama yoluyla hesapları ele geçirmelerine olanak tanıyan maksimum önem derecesine sahip bir GitLab güvenlik açığından aktif olarak yararlandıkları konusunda uyardı.

GitLab, özel kod ve API anahtarları da dahil olmak üzere hassas verileri barındırır ve hesapların ele geçirilmesinin önemli bir etkisi olabilir. Başarılı bir şekilde yararlanma, CI/CD (Sürekli Entegrasyon/Sürekli Dağıtım) ortamlarına kötü amaçlı kod yerleştirerek depoları tehlikeye atabilecek tedarik zinciri saldırılarına da yol açabilir.

CVE-2023-7028 olarak takip edilen güvenlik kusuru, kimliği doğrulanmamış uzak tehdit aktörlerinin, kontrolleri altındaki e-posta hesaplarına parola sıfırlama e-postaları göndererek parolayı değiştirmelerine ve kullanıcı etkileşimi olmadan hedeflenen hesapları ele geçirmelerine olanak tanıyan uygunsuz erişim kontrolü zayıflığından kaynaklanıyor.

Saldırganlar, iki faktörlü kimlik doğrulamanın (2FA) etkin olduğu hesapları ele geçirmek için bu güvenlik açığından yararlanamasa da, hesapların bu ek güvenlik önlemiyle korunmadığı sistemlere yama uygulamak kritik öneme sahiptir.

CVE-2023-7028 hatası GitLab Community ve Enterprise sürümlerini etkiliyor ve GitLab bunu 16.7.2, 16.5.6 ve 16.6.4’te düzeltti ve yamaları 16.1.6, 16.2.9 ve 16.3.7 sürümlerine destekledi.

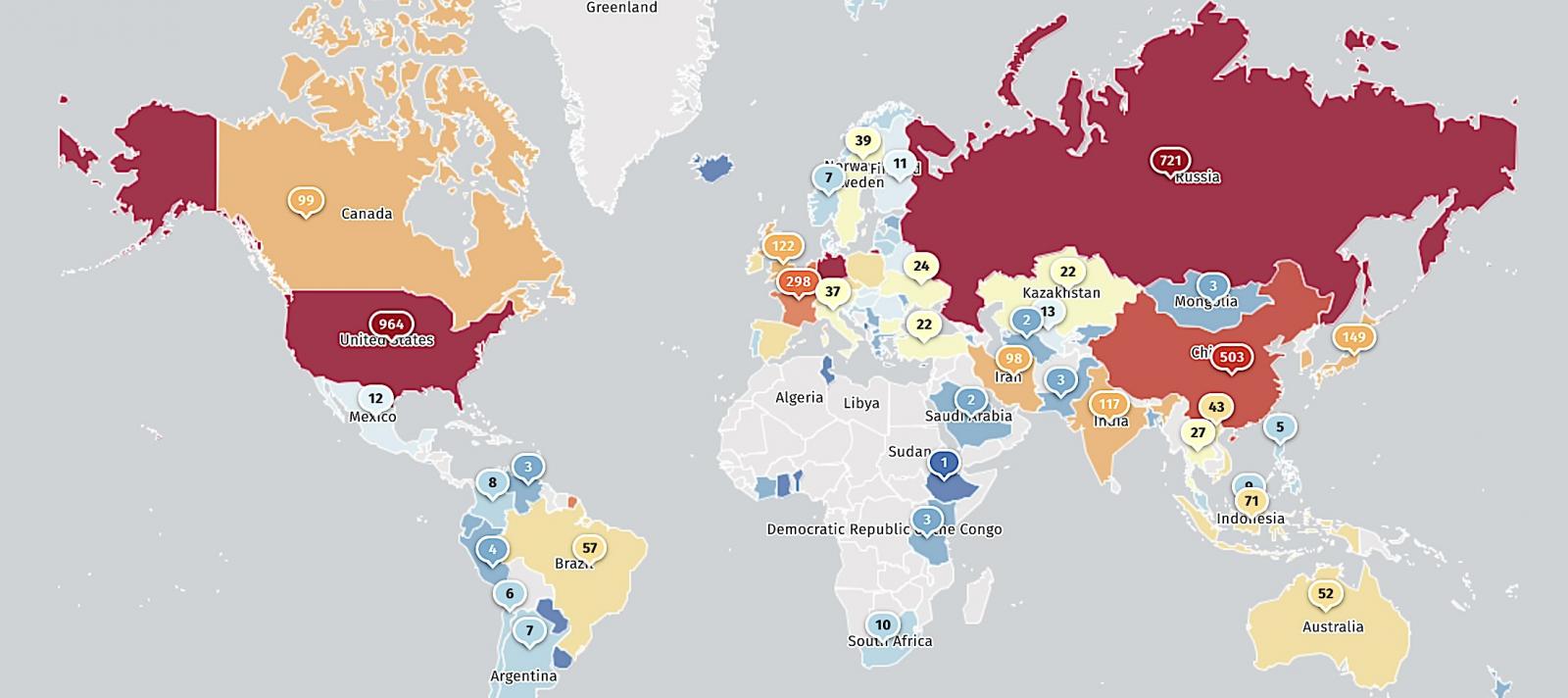

Tehdit izleme hizmeti Shadowserver, Ocak ayında (güvenlik yamalarının yayınlandığı hafta) 5.379 savunmasız GitLab örneğinin çevrimiçi ortamda açığa çıktığını tespit etse de, şu anda bunların yarısından azına (2.394) hala ulaşılabilir durumda.

CISA, CVE-2023-7028’i Çarşamba günü Bilinen İstismar Edilen Güvenlik Açıkları Kataloğu’na ekleyerek saldırılarda aktif olarak kullanıldığını doğruladı ve ABD federal kurumlarına sistemlerini 22 Mayıs’a kadar üç hafta içinde güvence altına almalarını emretti.

ABD siber güvenlik kurumu, bu maksimum önem derecesine sahip GitLab güvenlik hatasını kullanan devam eden saldırılara ilişkin herhangi bir bilgi paylaşmadı, ancak fidye yazılımı saldırılarında kullanıldığına dair hiçbir kanıt bulunmadığını doğruladı.

CISA bugün yaptığı açıklamada, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleri oluşturuyor ve federal kuruluşlar için önemli riskler oluşturuyor.” dedi.

Ajansın KEV kataloğu öncelikli olarak federal kurumları hedef alsa da GitLab DevOps platformunu kullanan özel kuruluşların da saldırıları önlemek için bu güvenlik açığının kapatılmasına öncelik vermesi gerekiyor.

Henüz yama yapmamış olanların güvenliği zaten ihlal edilmiş olabilir; bu nedenle GitLab’ın olay müdahale kılavuzunu takip etmeli ve mümkün olan en kısa sürede güvenlik ihlali belirtileri olup olmadığını kontrol etmelidirler.