Her iki grubun faaliyetlerini analiz eden Microsoft’a göre, en azından 2021’in ortasından beri Volt Typhoon olarak bilinen Çinli bir siber casusluk grubu, Guam da dahil olmak üzere Amerika Birleşik Devletleri’ndeki kritik altyapı şirketlerini hedefliyor.

Kurbanları, diğerleri arasında hükümet, denizcilik, iletişim, imalat, bilgi teknolojisi, kamu hizmetleri, ulaşım, inşaat ve eğitim gibi çok çeşitli önemli sektörlerden geliyor. 2021’in ortasından bu yana Volt Typhoon aktif ve Guam’da ve ABD’nin başka yerlerinde ülkenin temel altyapısı için hayati önem taşıyan kuruluşlara saldırdı. Bu kampanyada hedef alınan şirketler iletişim, imalat, kamu hizmetleri, ulaşım, inşaat, denizcilik, hükümet, bilgi teknolojisi ve eğitim gibi çeşitli alanlardan geliyor. Güçlü bir şekilde görülen faaliyet modeli, tehdit aktörünün casusluk yapmayı ve mümkün olan maksimum süre boyunca keşfedilmeden erişimi sürdürmeyi amaçladığını göstermektedir.

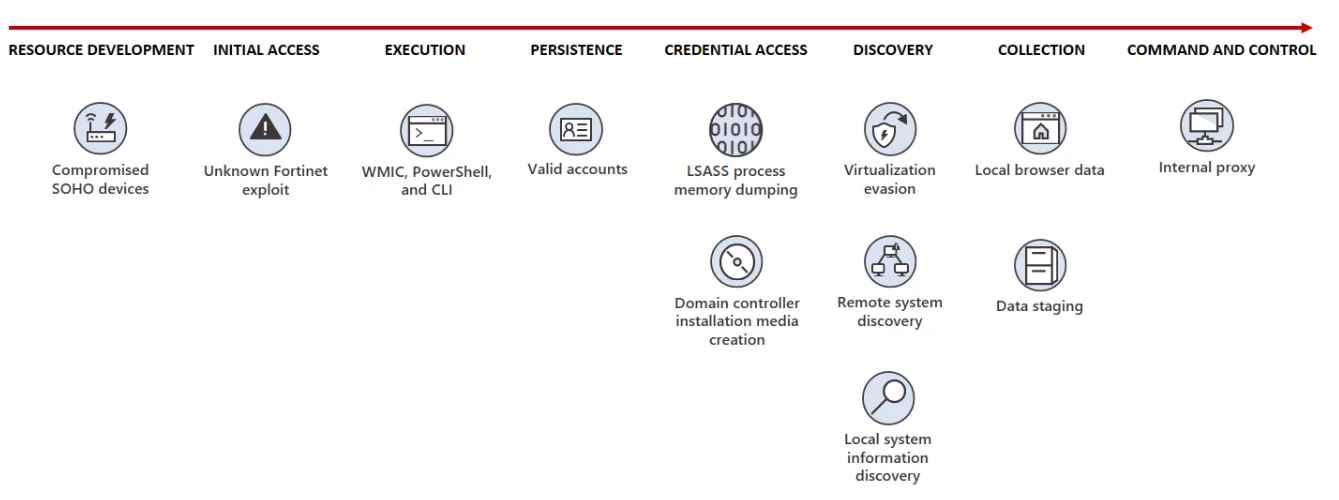

Tehdit aktörü, hedeflerine ulaşmak için bu kampanya boyunca gizliliğe önemli miktarda odaklanır. Bunu neredeyse tamamen arazi dışında yaşama uygulamalarına ve uygulamalı klavye etkinliklerine bağlı olarak yapıyorlar. Aşağıdakileri yapmak için komut satırı arabirimini kullanırlar: (1) kimlik bilgileri de dahil olmak üzere yerel ve ağ sistemlerinden veri toplamak; (2) verileri dışarı sızmak üzere hazırlamak için bir arşiv dosyasına yerleştirin; ve (3) kalıcılığı sürdürmek için çalınan geçerli kimlik bilgilerini kullanmak. Buna ek olarak Volt Typhoon, yönlendiriciler, güvenlik duvarları ve VPN cihazları gibi ele geçirilmiş küçük ofis ve ev ofisi (SOHO) ağ ekipmanı aracılığıyla trafiği yeniden yönlendirerek normal ağ etkinliğine uyum sağlamaya çalışır. Bu, normal ağ davranışını taklit etme çabasıyla yapılır. Ayrıca, açık kaynaklı bir uygulamanın özelleştirilmiş bir sürümünü kullanarak proxy üzerinden bir komuta ve kontrol (C2) kanalı kurdukları da görüldü. Bu, yetkililer tarafından tespit edilmekten kaçınmak için kullandıkları başka bir yöntemdir.

Kampanyaları, kritik altyapı tedarikçilerinin yanı sıra hedef ağlara yasa dışı erişim elde etme ve bu erişimi sürdürme stratejilerini hedef aldı. Meşru hesaplara ve arazide yaşayan ikili dosyalara (LOLBins) bağlı olduğu için bu saldırıyı tespit etmek ve bunlarla mücadele etmek zor olabilir.

Volt Typhoon saldırısının odak noktası olan işletmelere ilk erişim, internete açık Fortinet FortiGuard cihazları aracılığıyla sağlanır. Microsoft, bu cihazlara erişim elde etmek için Volt Typhoon tarafından kullanılan taktiklerle ilgili araştırmasını sürdürüyor.

Volt Typhoon’un taviz sonrası faaliyetleri çok nadiren kötü amaçlı yazılım kullanımını içerir. Bunun yerine, verileri sızdırmak, sistemdeki bilgilere erişmek ve ağa bağlı daha fazla cihazı belirlemek için “kara dışında yaşamalarına” izin veren talimatlara güveniyorlar.

Gerçek hesaplara ve arazi dışı ikili dosyalara (LOLBins) bağımlı olan Volt Typhoon gibi düşmanların neden olduğu tehlikeyi hafifletme görevi özellikle zordur. Düzenli oturum açma kanallarının ve sistem ikili dosyalarının kullanımının şüpheli davranış olarak algılanması için davranışsal izleme gerekir. Durumu düzeltmek için, güvenliği ihlal edilmiş hesapların kimlik bilgilerinin silinmesi veya değiştirilmesi gerekir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.