ESET araştırmacıları, Çin bağlantılı tehdit aktörü PlushDaemon tarafından düzenlenen karmaşık bir saldırı zincirini ortaya çıkardı ve grubun, ortadaki düşman saldırılarını gerçekleştirmek için daha önce belgelenmemiş bir ağ implantı olan EdgeStepper’dan nasıl yararlandığını ortaya çıkardı.

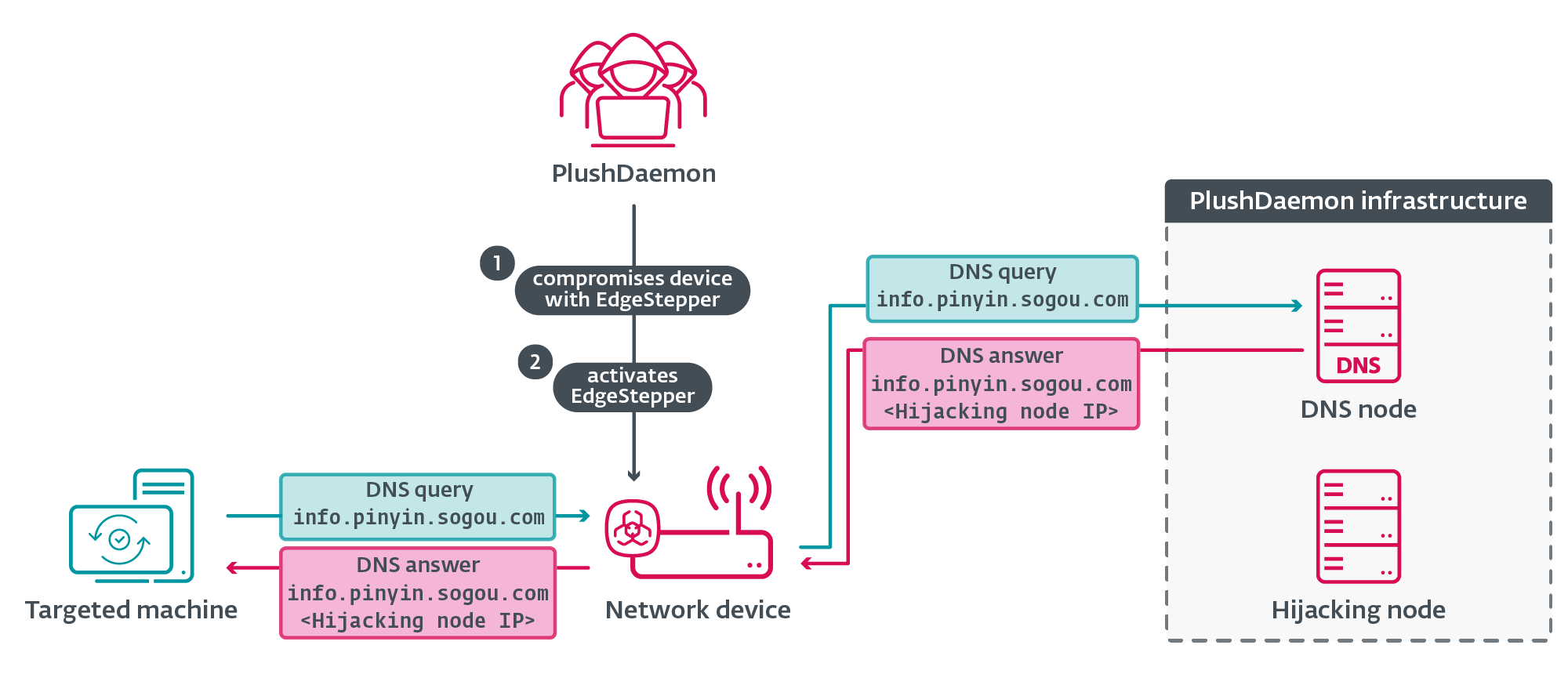

PlushDaemon, ağ cihazlarının güvenliğini ihlal ederek ve DNS sorgularını kötü amaçlı sunuculara yönlendirerek yasal yazılım güncellemelerini yakalar ve bunları SlowStepper arka kapısını içeren truva atı haline getirilmiş sürümlerle değiştirir.

Bu teknik, tehdit aktörünün en az 2018’den bu yana birden fazla kıtadaki hedefleri tehlikeye atmasına olanak sağladı.

PlushDaemon’un saldırı altyapısının özü, geliştiriciler tarafından dahili olarak dns_cheat_v2 olarak adlandırılan EdgeStepper üzerinde yoğunlaşıyor.

GoFrame çerçevesi kullanılarak yazılmış bir MIPS32 ELF dosyası olarak derlenen EdgeStepper, güvenliği ihlal edilmiş ağlardaki ağ trafiği düzenlerini temelden değiştiren bir DNS proxy’si olarak çalışır.

Araç, şifrelenmiş yapılandırma verilerini /etc/bioset.conf dosyasından yükleyerek ve varsayılan “I Love Go Framework!” anahtarıyla AES CBC kullanarak şifresini çözerek başlar.

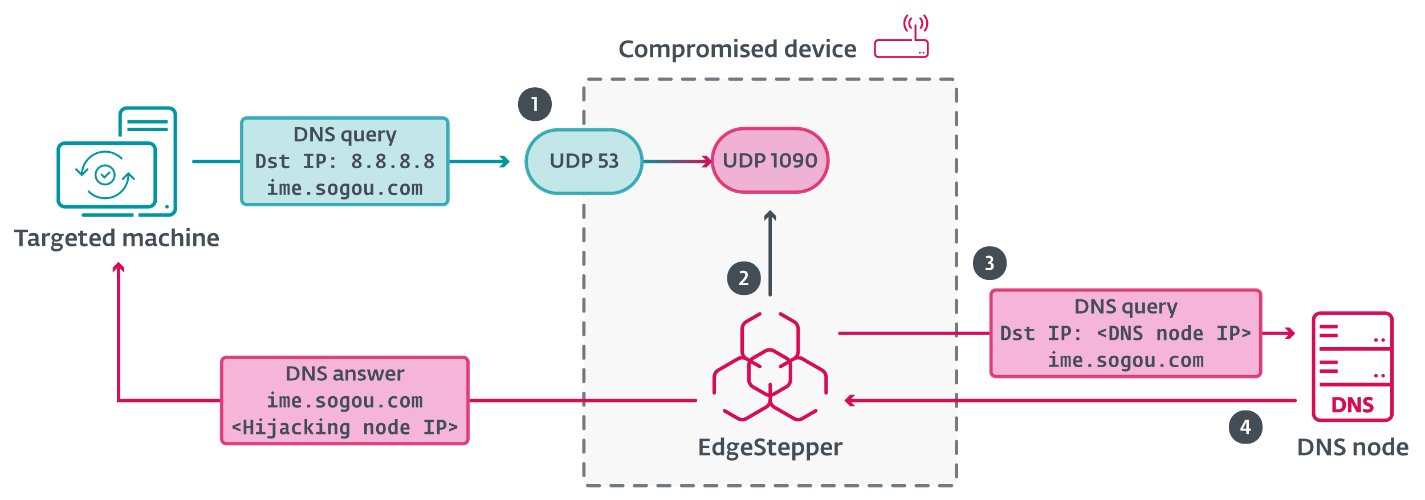

Güvenliği ihlal edilmiş bir ağ cihazına konuşlandırıldığında, genellikle bilinen güvenlik açıklarından veya zayıf kimlik bilgilerinden yararlanan bir yönlendirici olan EdgeStepper, tüm DNS trafiğini dinleyici bağlantı noktası 1090 aracılığıyla bağlantı noktası 53’e yönlendirir.

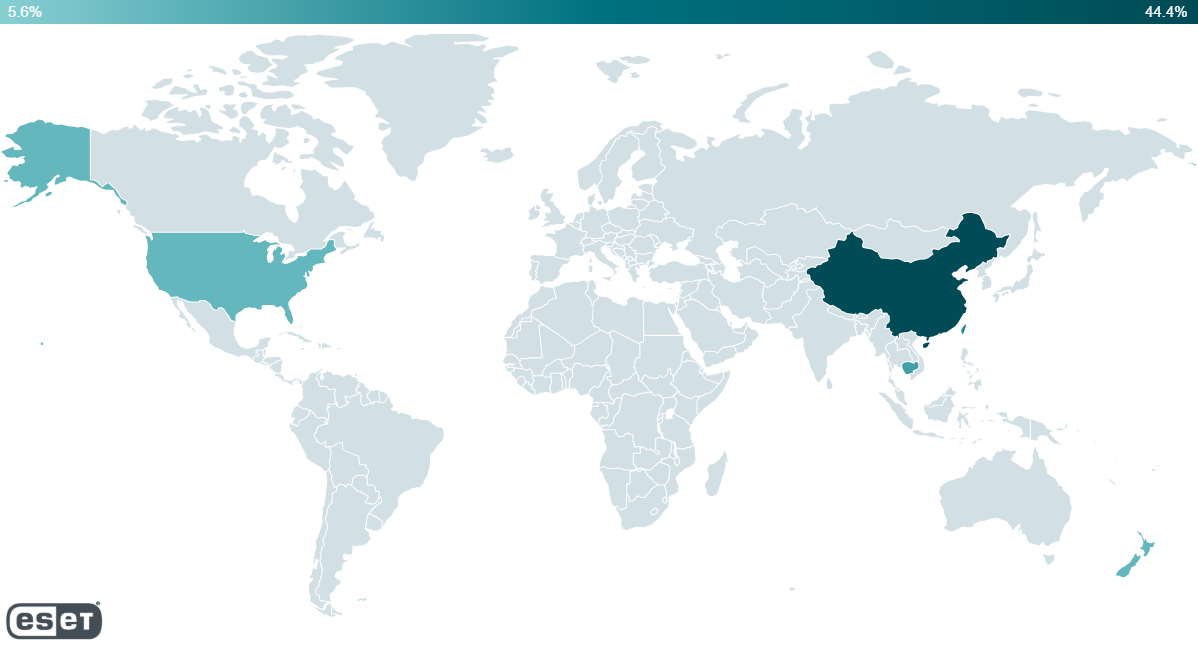

ESET telemetrisine göre 2019’dan bu yana kötü amaçlı güncellemeler yoluyla ele geçirilen PlushDaemon.

İmplant daha sonra DNS sorgularını PlushDaemon operatörleri tarafından kontrol edilen kötü amaçlı bir DNS düğümüne iletir.

Saldırganın DNS sunucusu, Sogou Pinyin’in info.pinyin.sogou.com adresi gibi meşru yazılım güncelleme alan adları için bir sorgu aldığında, saldırgan tarafından kontrol edilen ele geçirme düğümünün IP adresiyle yanıt verir.

Güncellemeleri indirmeye çalışan meşru yazılım bunun yerine bu sahte sunucuya bağlanarak orijinal güncellemeler gibi görünen kötü amaçlı yükleri alır.

Arka Kapı Kurulumunda Ağ Güvenliğinin İhlal Edilmesi

Saldırı dizisi, karmaşık indirici bileşenlerini içeren birden fazla aşamadan oluşuyor.

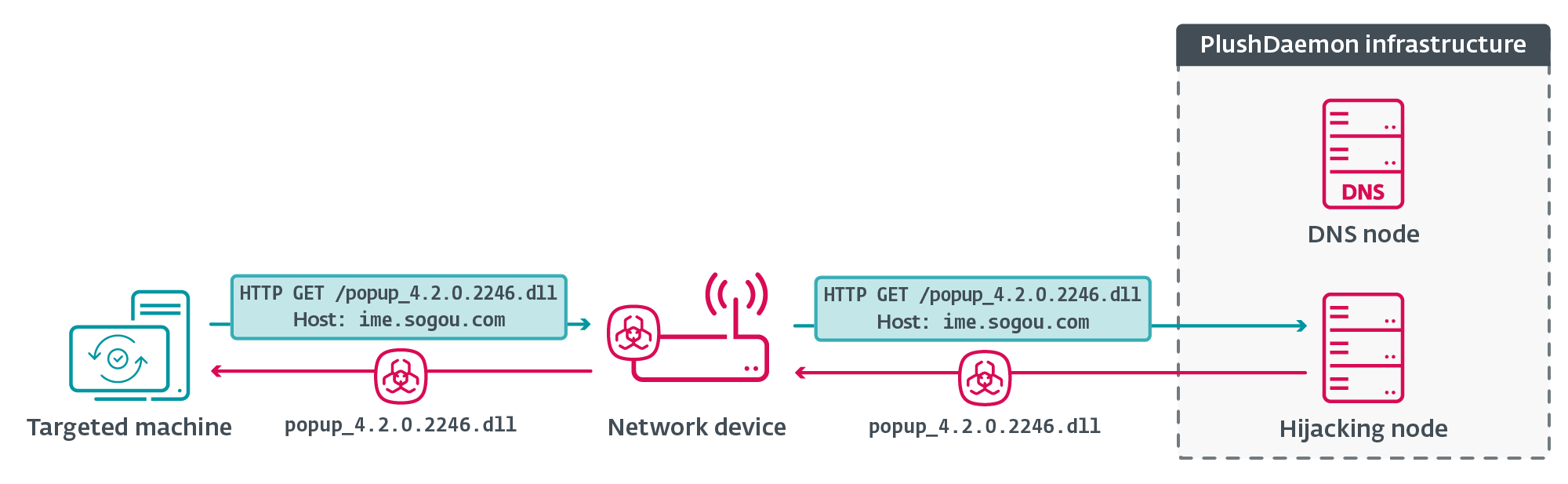

Meşru yazılım, EdgeStepper’ın güvenliği ihlal edilmiş ağı üzerinden bir güncelleme talep ettiğinde, korsan düğüm, ilk aşama yükü olarak işlev gören 32 bitlik bir PE yürütülebilir dosyası olan LittleDaemon’a hizmet eder.

LittleDaemon, SlowStepper arka kapısının sistemde zaten var olup olmadığını kontrol eder ve eğer yoksa, DaemonicLogistics’e diske dokunmadan doğrudan bellekte çalıştırılan konumdan bağımsız bir kod indirir.

DaemonicLogistics, HTTP durum kodlarını ele geçirilen sunucudan gelen komutlar olarak yorumluyor ve en az yedi farklı işlemi uyguluyor.

İndirici, son SlowStepper implantını talep etmeden önce işletim sistemi sürümü tanımlama ve MAC adresi toplama işlemini gerçekleştirir.

Alınan yükleri belirli sihirli bayt dizilerini kullanarak doğrular: ZIP arşivleri için PK\3\4 ve şifrelenmiş yükler için GIF89a, arka kapıyı Windows sistemi genelinde çıkarmak ve dağıtmak için XOR şifre çözmeyi kullanır.

PlushDaemon’un EdgeStepper’dan yararlanan kampanyaları, 2019’dan bu yana yedi ülke ve bölgedeki bireyleri ve kuruluşları tehlikeye attı.

Kurbanlar Amerika Birleşik Devletleri, Tayvan, Pekin Üniversitesi dahil Çin ana karası ve Tayvanlı elektronik üreticisi Hong Kong, Yeni Zelanda ve Kamboçya’yı kapsıyor.

2025 Kamboçya operasyonları, bir Japon şirket şubesi de dahil olmak üzere otomotiv ve imalat sektörü kuruluşlarını hedef aldı.

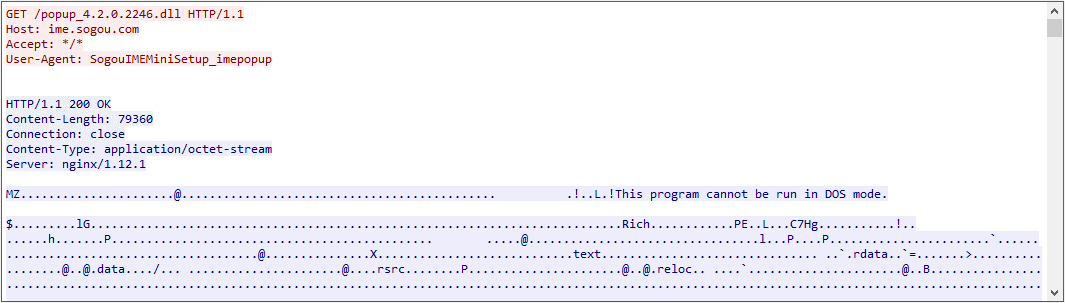

Yazılım, DLL’yi almayı denemek için ime.sogou.com’a bir HTTP GET isteği gönderir; ancak iletişim yeniden ele geçirilen düğüme yönlendirilir.

Tayvan, 2021 ve 2024’te art arda uzlaşma dalgaları yaşadı ve bu da bölgeye sürekli odaklanıldığını gösteriyor.

Teknik Altyapı

Kurtarılan EdgeStepper yapılandırması, kötü niyetli DNS düğüm alanının ds20221202.dsc.wcsset aracılığıyla çözülmesiyle PlushDaemon’un altyapı tasarımını ortaya koyuyor[.]com.

İkili dosya içindeki kullanılmayan bir yapılandırma bloğu test.dsc.wcsset etki alanını içeriyordu[.]com, 47.242.198 IP adresine çözümlendi[.]2021’den bu yana ele geçirilen düğüm kaynağı olarak tanımlanan 250.

Yük dağıtımı genellikle güvenliği ihlal edilmiş meşru alanlar (ime.sogou.com veya mobads.baidu.com) veya doğrudan IP adresleri üzerinden yönlendirilir ve ele geçirilen düğümün trafik müdahalesinden yararlanarak orijinal güncelleme sunucuları olarak görünür.

Bu kampanya, PlushDaemon’un gelişmiş tedarik zinciri saldırı metodolojilerine ve ağ düzeyinde uzlaşma tekniklerine doğru evrimini gösteriyor.

Kuruluşlar, DNS sorgusu izlemeyi önceliklendirmeli, ele geçirmeyi önlemek için HTTPS üzerinden DNS uygulamalı ve ağ cihazının kapsamlı sağlamlaştırılmasını gerçekleştirmelidir.

Grubun ağ altyapısından taviz verme konusundaki kanıtlanmış yeteneği, jeopolitik açıdan hassas bölgelerdeki kuruluşlar ve hassas fikri mülkiyet hakları veya hükümet istihbaratıyla ilgilenen kuruluşlar için kritik bir tehdit teşkil ediyor.

IoC’ler

Dosyalar

| SHA-1 | Dosya adı | ESET Algılama Adı | Tanım |

|---|---|---|---|

| 8F569641691ECB3888CD4C11932A5B8E13F04B07 | biyoset | Linux/Agent.AEP | EdgeStepper. |

| 06177810D61A69F34091CC9689B813740D4C260F | bioset.conf | Win32/Rozena.BXX | EdgeStepper şifreli yapılandırma. |

| 69974455D8C13C5D57C1EE91E147FF9AED49AEBC | popup_4.2.0.2246.dll | Win32/Agent.AGXK | Küçük Daemon. |

| 2857BC730952682D39F426D185769938E839A125 | sogou_wubi_15.4.0.2508_0000.exe | Win32/Agent.AFDT | Küçük Daemon. |

Ağ

| IP Adresi | İhtisas | Barındırma sağlayıcısı | İlk görülme | Detaylar |

|---|---|---|---|---|

| 8.212.132[.]120 | ds20221202.dsc.wcsset[.]iletişim | Alibaba (ABD) Technology Co., Ltd. | 2024-07-12 | DNS/Ele geçirme düğümü welivesecurity |

| 47.242.198[.]250 | test.dsc.wcsset[.]iletişim | Alibaba Cloud LLC | 2024-07-12 | DNS/Ele geçirme düğümü welivesecurity |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.